“顶级”APT组织具备哪些能力?

目前全球已知的APT组织有300多个,但是能力参差不齐。真正能称为“顶级”的APT组织少之又少。那么“顶级”APT组织具备哪些能力呢?安全厂商卡巴斯基给出了一些特征:

零日漏洞的利用;

未知或从未确定的感染媒介;

已入侵了多个国家的多个政府组织;

已成功窃取信息多年才被发现;

具备从气隙网络中窃取数据的能力;

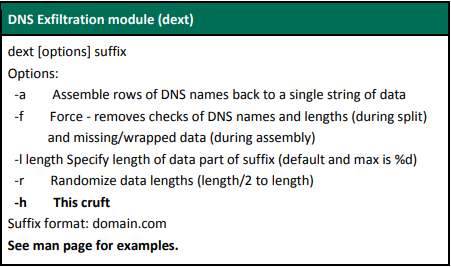

具有支持多种协议的多个隐蔽渗漏通道;

只存在于内存中而不触及磁盘的恶意软件模块;

不寻常的持久化技术,有时使用未记录的操作系统功能;

显然,ProjectSauron的能力很容易覆盖以上列举的某些要点。例如:

用于渗透受害者网络的初始感染媒介仍然未知;

至少从2011年6月开始活跃,但2016年8月才被安全厂商披露;

能够利用定制的USB存储驱动器从气隙网络中窃取数据,将数据存储在操作系统不可见的区域;

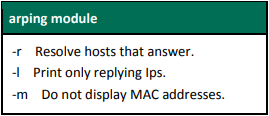

广泛使用DNS协议进行数据渗漏和实时状态报告,使用的常见网络协议有:ICMP、UDP、TCP、DNS、SMTP和HTTP;

所有模块和通信协议采用了多种强加密算法,如RC6、RC5、RC4、AES、Salsa20等;

在域控制器上将其持久性模块注册为Windows LSA(本地安全认证)密码过滤器;

组织概述

ProjectSauron组织,又名Strider、Sauron、APT-C-16、索伦之眼、神行客,最早活跃于2011年6月,并一直活跃至2016年8月。攻击的目标有:中国、伊朗、俄罗斯、比利时、卢旺达、瑞典,涉及的行业包括:军事、金融、政府、科研、电信、航空、外交等。

从技术的复杂性来看,ProjectSauron指挥着一个顶级的模块化网络间谍平台,旨在通过隐蔽的持久化机制和多种信息渗漏方法,支持其长期的网络间谍活动。并且擅长向其他非常高级的组织学习,以避免重复他们的错误。因此,所有的工具都是针对给定目标定制的,大大降低了它们作为其他受害者威胁指标的价值。

披露情况

图1:来自白泽安全实验室网络敌情综合跟踪系统

技术总结

TTP:

图2:来自白泽安全实验室网络敌情综合跟踪系统

初始接入:初始感染媒介仍然未知。

维持:一旦安装完毕,ProjectSauron的主要模块就会像“休眠细胞”一样开始工作,它们不显示任何活动,并等待进入网络的“唤醒”命令;密码过滤器 DLL:在域控制器上将其持久性模块注册为Windows LSA(本地安全认证)密码过滤器,这样,其被动后门模块在任何网络或本地用户(包括管理员)登录或更改密码时都会启动,并及时以明文形式获取密码;

防御规避:使用了一个隐藏的文件系统,该系统作为文件存储在磁盘上;密码过滤器 DLL;

横向移动:攻击者利用合法的软件分发渠道在受感染的网络内横向移动。

发现:使用sinfo工具收集常用的系统信息;

信息收集:盗窃文件、键盘记录,以及从受感染的电脑和附加的USB中劫持加密密钥。

命令与控制:拥有广泛的网络通信能力,使用最常见的网络协议:ICMP、UDP、TCP、DNS、SMTP和HTTP;将信息编码为BASE64格式;使用具有本地网络和互联网访问权限的本地服务器作为内部代理节点,从没有直接访问互联网的网络其他部分窃取数据。

信息渗漏:除了常见的渗漏方法,还使用电子邮件渗漏数据。

工具

Remsec:模块化后门,许多模块都是用Lua编写的。具有许多隐蔽功能,可帮助攻击者规避检测。该恶意软件的大部分功能都是通过网络部署的,这意味着它只驻留在计算机的内存中,永远不会存储在磁盘上。

背景溯源

语言的使用:

1.ProjectSauron攻击活动中所有人类撰写的文本均为英文。

2."This cruft"的使用。cruft这个词很少被非母语人士使用。

3.ProjectSauron的开发人员最初在使用拉丁字符的系统上工作和测试他们的代码。

4.大多数ProjectSauron模块包含使用熟练英语的标准嵌入式使用输出。

攻击目标:

主要攻击目标为中国和俄罗斯。

与其他组织的关联

Regin:

ProjectSauron的攻击目标之一以前也被Regin感染过。

Flamer:

ProjectSauron的攻击与Flamer组织有初步联系:Lua模块的使用是Flamer以前使用的一种技术。而ProjectSauron的Remsec的几个示例使用的模块也是用Lua语言编写的;两者都使用多种加密技术和数据传输技术;具备从气隙网络中窃取数据的能力。

声明:本文来自白泽安全实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。