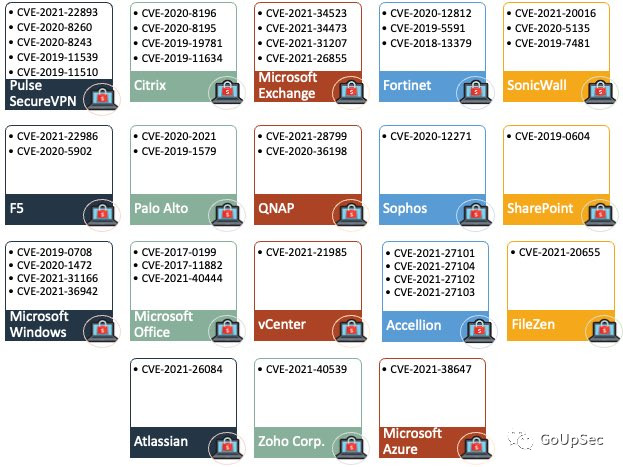

近日网络安全研究人员编制了一份勒索软件漏洞利用列表,其中列出了勒索软件团伙入侵受害者网络并初始访问权限时,最常用的漏洞清单(下图)。

该列表由Recorded Future的CSIRT(计算机安全事件响应小组)的成员Allan Liska发起,在其他几位贡献者的帮助下,该列表迅速增长,目前已经包括在来自十多个不同软件和硬件供应商的产品中发现的安全漏洞。

该列表以图表的形式出现,为防御者提供了一个起点,以保护其网络基础设施免受传入的勒索软件攻击。

2021年勒索软件组织主要针对的漏洞

仅在今年,勒索软件组织和附属机构就在他们的武器库中添加了多个漏洞利用程序,以积极利用目标漏洞。

例如,本周,一些未公开数量的勒索软件即服务附属组织已开始针对最近修补的Windows MSHTML漏洞(CVE-2021-40444)的RCE漏洞。

9月初,Conti勒索软件也开始针对Microsoft Exchange服务器,利用ProxyShell漏洞(CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)破坏企业网络。

8月,LockFile开始利用PetitPotam NTLM中继攻击方法(CVE-2021-36942)接管全球的Windows域,Magniber开始利用PrintNightmare漏洞(CVE-2021-34527),而eCh0raix也被发现开始针对QNAP和Synology NAS设备(CVE-2021-28799)。

HelloKitty勒索软件在7月针对易受攻击的SonicWall设备(CVE-2019-7481),而REvil破坏了Kaseya的网络(CVE-2021-30116、CVE-2021-30119和CVE-2021-30120)并进一步攻击了大约60个MSP VSA服务器和1500个下游业务客户。

正如Mandiant在6月报道的那样,FiveHands勒索软件正忙于利用CVE-2021-20016 SonicWall漏洞,然后于2021年2月下旬修补。

QNAP还警告说,AgeLocker勒索软件在4月份使用过时固件中的未公开漏洞对NAS设备进行攻击,就像大规模的Qlocker勒索软件活动针对未针对硬编码凭据漏洞(CVE-2021-28799)修补的QNAP设备一样。

同月,在FBI和CISA联合警告威胁行为者正在扫描易受攻击的Fortinet设备后,Cring勒索软件开始加密工业部门公司网络上未打补丁的Fortinet VPN设备(CVE-2018-13379)。

3月,全球Microsoft Exchange服务器遭到Black Kingdom和DearCry勒索软件的攻击,这是针对ProxyLogon漏洞(CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065)。

最后,2020年12月至2021年1月Clop勒索软件团伙攻击Accellion服务器(CVE-2021-27101、CVE-2021-27102、CVE-2021-27103、CVE-2021-27104)后,直接拉高了今年前三个月的平均勒索赎金的价格。

如何对抗不断升级的勒索软件威胁?

除了Liska和他的贡献者正在做的抵御勒索软件攻击的工作,其他组织也在纷纷行动,例如:

上个月,作为联合网络防御协作(JCDC)合作伙伴关系的一部分,微软、谷歌云、亚马逊网络服务、AT&T、Crowdstrike、FireEye Mandiant、Lumen、Palo Alto Networks和Verizon加入了CISA,专注于保护关键基础设施免受勒索软件的侵害和其他网络威胁。

美国联邦机构还在6月发布了一种新的勒索软件自我评估安全审计工具CEST(https://github.com/cisagov/cset),旨在帮助处于风险中的组织了解他们是否有能力抵御针对信息技术(IT)、运营技术(OT)、或工业控制系统(ICS)资产的勒索软件攻击。

CISA为遭受勒索软件攻击的组织提供勒索软件响应清单、有关如何防范勒索软件的建议以及有关勒索软件的常见问题解答。

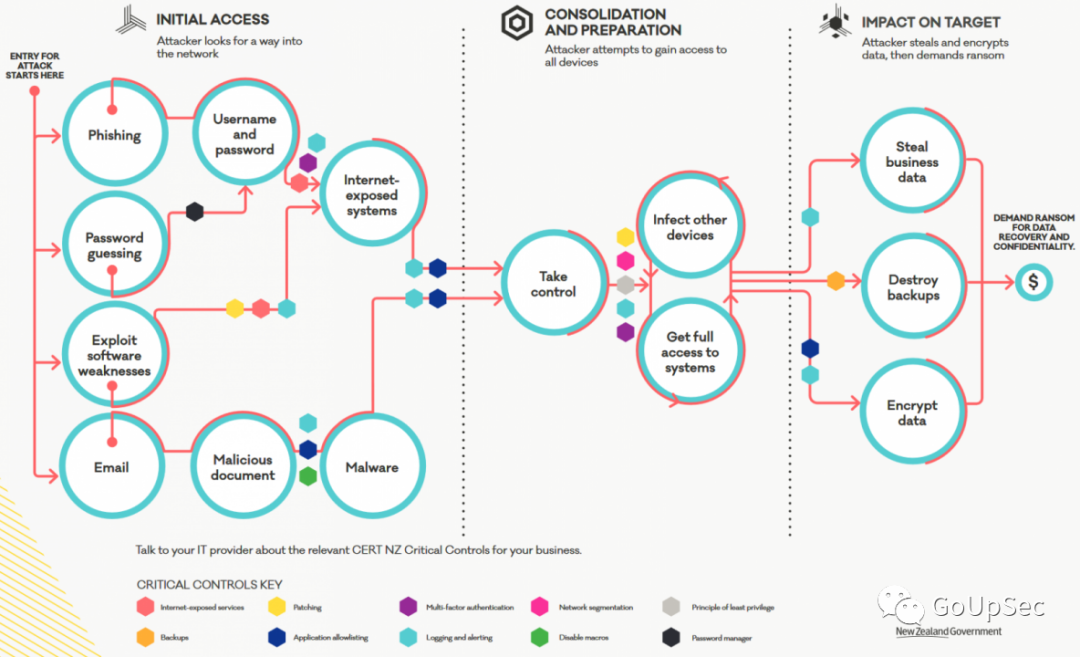

新西兰计算机应急响应小组(CERT NZ)最近发布了企业勒索软件保护指南(https://www.cert.govt.nz/business/guides/protecting-from-ransomware/)。

CERT NZ的指南概述了勒索软件攻击途径,并说明了可以设置哪些安全控制来防止或阻止攻击。

CERT NZ发布的勒索软件攻击指南

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。