美国当地时间2021年9月24日星期五,zerox威胁情报小组发现了一种名为“巨像”(Colossus)的勒索软件变种,它会影响运行微软Windows操作系统的机器。该勒索有许多功能,包括通过Themida二进制打包和沙箱逃避功能。该勒索软件有一个与受害者建立沟通的支持网站,该网站很可能是在2021年9月20日开通的。该勒索软件与EpsilonRed、BlackCocaine和一些Sodinokibi/REvil勒索软件的勒索信息结构相似。截至2021年9月24日,已知有一家受害者,勒索运营者正在与受害谈判。受害者是一家总部位于美国的汽车集团。根据勒索软件的战术、技术和程序(TTPs),这些运营人员看起来至少与其他现有的勒索软件即服务(RaaS)组织非常熟悉。

针对Windows系统,“巨像”勒索软件被用来攻击美国的一个汽车经销商集团,其勒索软件运营者威胁要泄露200GB被盗数据。

这些网络犯罪分子要求支付40万美元以换取解密密钥,他们已经指示受害者通过一个自定义域名的“支持页面”与他们联系。

zerox的安全研究人员指出,巨像的运营人员似乎很熟悉现有的勒索软件即服务(RaaS)组织,甚至可能与其中一个组织有直接联系。

运营者于9月19日通过Tucows注册了支持门户网站的域名,并使用dnspod作为他们的DNS提供商。

zerox还没有观察到与Colossus勒索软件产品或附属程序相关的暗网聊天,但这并不意味着该运营与其他勒索软件即服务(RaaS)组织没有关联。

据Zerox分析,与其他勒索软件样本类似,一旦二进制文件在目标环境上执行,它就开始了感染过程。Colossus的样本利用PowerShell方便了勒索软件的感染。然而,勒索软件运营者将Themida应用程序安装在了巨像上。Themida是一种用于保护二进制文件的打包程序,它会在自定义虚拟机中运行应用程序之前修改底层代码,这使得对二进制文件的分析非常困难。在感染阶段,勒索软件将开始加密过程,对目标机器上的所有文件、文档和图像进行加密。加密后,受害者将获得一封包含解密和谈判指示的勒索信。操作人员通知受害者访问巨像网站,并通过提供的电子邮件地址与操作人员联系。

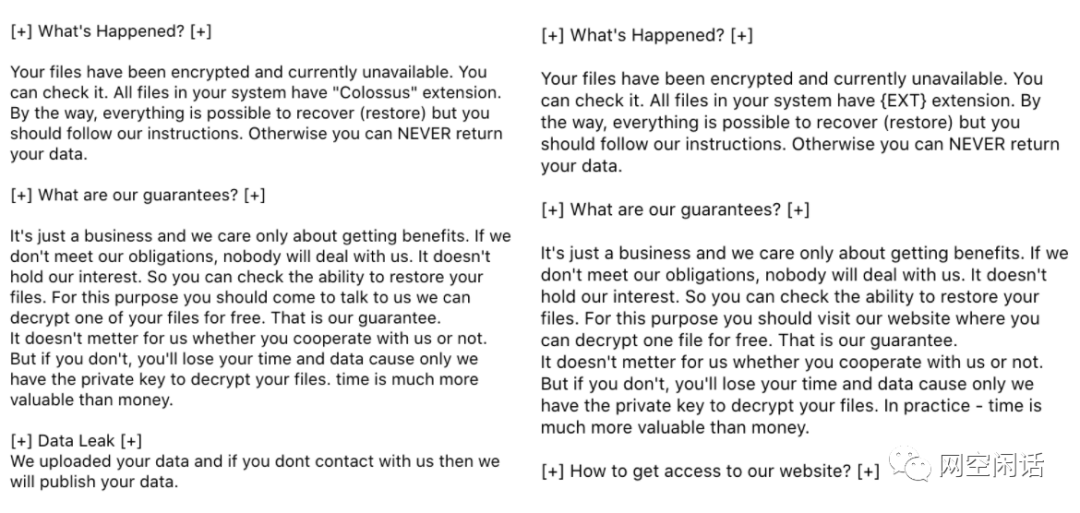

事实上,Colossus的勒索信与EpsilonRed/BlackCocaine和REvil/Sodinokibi的样品相似,表明使用了类似的勒索软件制造者。此外,该网络犯罪集团还“遵循勒索软件集团消失和重新命名和类似工具集的模式,”研究人员指出。

(对比巨像(左)和REvil/Sodinokibi(右)的赎金信息:ZeroFox威胁情报)

虽然目前还没有针对“巨像”的公开勒索软件网站,但未来几周可能会出现这样一个网站,泄露不愿支付赎金的受害者的数据。

参考资源

https://www.zerofox.com/blog/flash-report-colossus-ransomware/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。