卡巴斯基的威胁狩猎团队截获了一种新的网络间谍植入物,这种植入物是通过有针对性的DNS劫持东欧政府的DNS。研究团队当场时间9月29日发布了一份新的报告,其中提供了将该恶意软件与SolarWinds攻击者联系起来的线索。

这家俄罗斯安全供应商表示,新发现的名为Tomiris的恶意软件含有最新的技术特征,表明可能与执行SolarWinds供应链攻击的组织有共同的作者或共同的开发实践。

卡巴斯基的研究报告中记录了这一发现,该报告提供了一种先进的DNS劫持技术的证据,该技术被用来精确地替换网络邮件登录页面,劫持政府用户名和口令。

DNS劫持是在一个身份不明的独联体成员国的几个政府网络上观察到的——猜测是吉尔吉斯斯坦或哈萨克斯坦——并允许威胁行为者在特定时间内将来自政府邮件服务器的流量重定向到攻击者控制的机器上。

根据卡巴斯基的报告:在这些时间段内,上述区域的权威DNS服务器被切换到攻击者控制的解析器。这些劫持大部分时间相对较短,而且似乎主要针对受影响组织的邮件服务器。不知道威胁行动者是如何做到这一点的,但研究人员假设他们以某种方式获得了受害者使用的注册商控制面板的证书。

当恶意重定向处于活跃状态时,访问者被引导到模仿原始邮件登录页面。因为攻击者控制的各种域名劫持,他们能够获得合法的SSL证书加密所有这些假页面,使安全意识较弱的访问者很难注意到攻击——毕竟,他们通常连接到URL并被引导到一个安全的页面。

研究人员认为,进入网页的证书被攻击者获取,并在更大攻击入侵的后续阶段重复使用。

“在某些情况下,他们还在页面上添加了一条信息,诱使用户安装恶意的‘安全更新’,”研究人员警告称,该链接会导致一个带有新的后门的可执行文件。一旦安装到机器上,Tomiris后门就会不断地向命令和控制服务器查询额外的可执行文件,以便在受害的系统上执行。

Tomiris是一个用Go编写的后门,其作用是不断查询其C2服务器以获取可执行文件,以便在受害系统上下载和执行。在执行任何操作之前,它会休眠至少9分钟,以试图击败基于沙箱的分析系统。它通过创建和运行包含以下命令的批处理文件来建立计划任务,以保持长期的潜伏:

1 | SCHTASKS /CREATE /SC DAILY /TN StartDVL /TR "[path to self]" /ST 10:00 |

C2服务器地址没有直接嵌入Tomiris内部:相反,它连接到信号服务器,该服务器提供后门应连接到的URL和端口。然后Tomiris向该URL发送GET请求,直到C2服务器使用以下结构的JSON对象响应:

1 | {"filename": "[filename]", "args": "[arguments]", "file": "[base64-encoded executable]"} |

这个对象描述了一个可执行文件,它被放置在受害机器上并使用提供的参数运行。此功能以及Tomiris除了下载更多工具之外没有其他功能的事实表明此工具集还有其他部分,但不幸的是,我们迄今为止无法恢复它们。

研究人员还发现了一个Tomiris变体(内部命名为“SBZ”,MD5 51AA89452A9E57F646AB64BE6217788E),它充当文件窃取者,并将任何与硬编码扩展名集(.doc、.docx、.pdf、.rar 等)匹配的最新文件上传到C2。

最后,在这次调查中发现的一些小线索表明,Tomiris的作者可能会说俄语,但信心不足。

卡巴斯基此前曾将SolarWinds的攻击代码与一个已知的俄罗斯威胁行为者联系起来,现在他正在呼吁外部威胁情报研究人员帮助重现结果。

Tomiris的曝光——以及与SolarWinds的潜在联系——发生在微软发布了一份针对FoggyWeb的公开建议几天之后,FoggyWeb是SolarWinds攻击者使用的一款新恶意软件。

在分析Tomiris时,研究人员注意到与上面讨论的Sunshuttle恶意软件有许多相似之处:

这两个恶意软件系列都是用Go开发的,带有可选的UPX加壳打包。

配置文件中使用相同的分隔符(“|”)来分隔元素。

在这两个家族中,使用相同的加密/混淆方案对配置文件进行编码并与C2服务器通信。

根据微软的报告,Sunshuttle也依赖于计划任务维持长期潜伏。

两个家族都比较依赖随机性:

Sunshuttle将源网址和诱饵网址随机化,用于生成良性流量。它还在每个请求之间休眠5-10秒(默认情况下)。

Tomiris在执行过程中的不同时间将随机延迟(0-2秒或0-30秒,具体取决于上下文)添加到它休眠的基本时间。它还包含用于放置下载的可执行文件的目标文件夹列表,程序从中随机选择。

在每次调用之前,Tomiris和Sunshuttle都使用Now()的输出免费为RNG重新设定种子。

这两个恶意软件系列在执行期间都会定期休眠,以避免产生过多的网络活动。

这两个程序的一般工作流程,特别是将功能分配到函数中的方式,感觉非常相似,以至于这位分析师认为,可以表明两个恶意软件的作者共享的了开发实践。一个例子是当准备步骤完成时,程序的主循环如何转移到一个新的goroutine,而主线程几乎永远处于非活动状态。

在Tomiris(“isRunned”)和Sunshuttle(“EXECED”而不是“executed”)字符串中都发现了英语错误。

这些项目,单独来看,都不足以将To和Sunshuttle联系起来有足够的信心。研究人员坦率地承认其中一些数据点可能是偶然的,但仍然认为将它们放在一起至少表明了共同作者或共享开发实践的可能性。

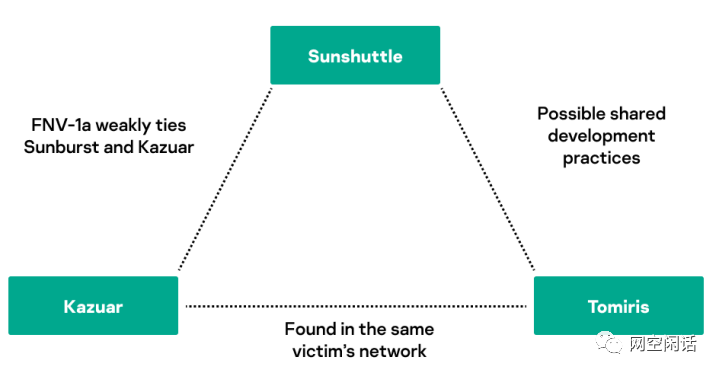

研究人员想提供的最后一个间接证据是发现网络中感染了Tomiris的其他机器也感染了Kazuar后门。不幸的是,可用数据无法让他们确定恶意程序中的一个是否会导致另一个程序的部署,或者它们是否源自两个独立的事件。

目前看来,许多线索暗示了Sunburst、Kazuar和Tomiris之间的联系,但感觉仍然缺少一项证据,可以让研究者将它们全部归因于一个威胁行为者。研究人员试图通过解决虚假标志攻击的可能性来结束这一部分:可以说,由于Sunshuttle的高调性质,其他威胁行为者可能故意试图复制其设计以误导分析师。最早的Tomiris样本出现在 2021年2月,也就是Sunshuttle向世界展示的一个月前。虽然此时其他APT可能已经意识到该工具的存在,但卡巴的研究人员认为他们不太可能在它被披露之前尝试模仿它。

卡巴斯基的报告最后认为,如果他们对Tomiris和Sunshuttle相连的猜测是正确的,它将为威胁行为者在被抓获后重建能力的方式提供新的线索。希望鼓励威胁情报社区重现这项研究,并就其发现的 Sunshuttle和Tomiris之间的相似之处提供见解。

另据微软的研究,他们发现了新的后门FoggyWeb,将其描述为一个后利用的被动后门,黑客们一直在利用它从被攻击的Active Directory Federation Services (AD FS)服务器中远程窃取敏感信息。后门一直存在,而且目标明确。微软称该后门自2021年4月左右开始使用,使与俄罗斯有关联的APT组织Nobelium(又名APT29)从被入侵的服务器窃取信息,并接收和执行额外的恶意代码。

这一活动被微软与APT29关联了起来。Tomiris和Foggyweb是不是都会与Solarwinds供应链攻击有关联还需要进一步的实证。有意思的是,Tomiris攻击活动的显著特征是DNS劫持,而Foggyweb正是恶意获取各种证书的活动。

据观察,即使在SolarWinds事件曝光后,该威胁行为者仍在发动攻击。在Sunburst后门和Teardrop恶意软件用于攻击之后,他们开发了用于分层持续的GoldMax、GoldFinder和Sibot恶意软件,以及用于早期感染的EnvyScout、BoomBox、NativeZone和VaporRage。今年6月,微软警告称,黑客仍在继续针对IT公司开展行动,目标遍及36个国家。

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。