据《安全周刊》10月11日报道,工业网络安全公司OTORIO的研究人员在映翰通网络公司(InHand Networks)制造的工业路由器中发现了13个严重的漏洞,其中有9个的CVSS评分都地在8分以上。这批严重漏洞可能会使许多工业组织暴露在黑客远程攻击之下,而且似乎没有可用的补丁。

安全周刊的报道称,近一年前,工业网络安全公司OTORIO的研究人员在工业物联网解决方案提供商InHand Networks生产的IR615 LTE路由器上发现了这些漏洞。该公司在中国、美国和德国设有办事处,在四川和浙江设有研发中心,其产品在世界各地使用。InHand表示,其客户包括西门子、通用电气医疗保健、可口可乐、飞利浦医疗保健和其他大公司。

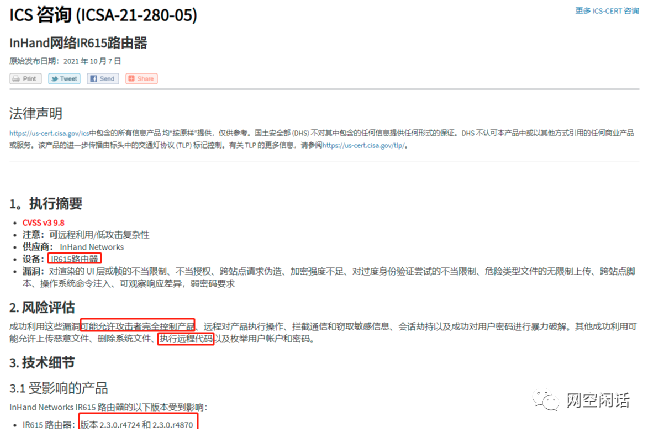

根据美国网络安全和基础设施安全局(CISA)上周发布的一份报告,OTORIO的研究人员在IR615路由器上总共发现了13个漏洞。

该列表包括严重的跨站请求伪造(CSRF)、远程代码执行、命令注入和弱密码策略问题,以及严重程度不正确的授权和跨站脚本(XSS)漏洞。

CISA警告说,恶意行为者可能会利用这些漏洞完全控制受影响的设备,并拦截通信,以窃取敏感信息。

13个漏洞的情况汇总如下,12个漏洞的CVSS评分在6分以上。

漏洞编号 | CVSS评分 | 漏洞描述 | CVSS 向量字符串 | 备注 |

CVE-2021-38472 | 4.7 | 渲染UI层或框架的不当限制 | (AV:N/AC:L/PR:N/UI:R/S:C/C:N/I:L/A:N) | |

CVE-2021-38486 | 8.0 | 授权不当 | ( AV:N/AC:H/PR:L/UI:R/S:C/C:H/I:H/A:H ) | |

CVE-2021-38480 | 9.6 | 跨站请求伪造(CSRF) | ( AV:N/AC:L/PR:N/UI:R/S:C/C:H/I:H/A:H ) | |

CVE-2021-38464 | 6.4 | 加密强度不足 | ( AV:A/AC:H/PR:N/UI:R/S:U/C:H/I:H/A:N ) | |

CVE-2021-38474 | 6.3 | 过度认证尝试的不当限制 | (AV:N/AC:L/PR:L/UI:N/S:U/C:L/I:L/A:L) | |

CVE-2021-38484 | 9.1 | 无限制上传危险类型的文件 | ( AV:N/AC:L/PR:H/UI:N/S:C/C:H/I:H/A:H ) | |

CVE-2021-38466 | 8.8 | 网页生成期间输入的不当中和(“跨站点脚本” | (AV:N/AC:L/PR:N/UI:R/S:C/C:H/I:L/A:L) | |

CVE-2021-38470 | 9.1 | OS命令中使用的特殊元素的不当中和(“OS 命令注入”) | ( AV:N/AC:L/PR:H/UI:N/S:C/C:H/I:H/A:H ) | |

CVE-2021-38478 | 9.1 | OS命令中使用的特殊元素的不当中和(“OS 命令注入”) | ( AV:N/AC:L/PR:H/UI:N/S:C/C:H/I:H/A:H ) | |

CVE-2021-38482 | 8.7 | 网页生成期间输入的不当中和(“跨站点脚本”) | ( AV:N/AC:L/PR:H/UI:N/S:C/C:N/I:H/A:H ) | |

CVE-2021-38468 | 8.7 | 网页生成期间输入的不当中和(“跨站点脚本”) | ( AV:N/AC:L/PR:H/UI:N/S:C/C:N/I:H/A:H ) | |

CVE-2021-38476 | 6.5 | 观察的响应差异 | (AV:N/AC:L/PR:N/UI:N/S:U/C:L/I:L/A:N) | |

CVE-2021-38462 | 9.8 | 弱口令 | ( AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H ) |

OTORIO告诉《安全周刊》,它已经识别出数千台暴露在互联网上的InHand路由器可能容易受到攻击,但该公司指出,从互联网上利用路由器需要对其web管理门户进行认证。攻击者可以使用默认凭证对设备进行身份验证,或者利用暴力攻击来获取登录凭证。路由器的弱口令策略和一个可以用来枚举所有有效用户帐户的漏洞使暴力破解攻击变得容易。

这家网络安全公司警告说,攻击者可能会利用这些漏洞潜入某个组织。从InHand设备,攻击者可以转移到受害者网络中的其他工业系统。

“攻击者可能滥用远程代码执行漏洞,通过运行CLI命令在设备上获得第一个立足点;在设备上植入第一个后门作为持久潜伏阶段;并开始扫描内部组织网络,以提高攻击者的特权,并转移到网络上的敏感资产,”OTORIO渗透测试人员Hay Mizrachi解释道。“最终目标是在组织中获得Domain Admin特权。当然,如果有其他敏感网络,如OT网络,攻击者可以试图获得立脚点,扰乱产品线的日常功能,从而造成额外的损害和财务成本。”

2020年11月,OTORIO通过CISA向InHand Networks报告了其发现。然而,CISA在其报告中表示,该供应商“尚未回应与中国钢铁工业协会CISA合作以减少这些漏洞的请求。”CISA提供了一些通用的缓解措施,以帮助受影响的组织减少被利用的风险。

SecurityWeek已经联系了InHand Networks征求意见,发稿时尚未得到回复。

InHand Network网站显示,该公司是自主研发制造物联网通信设备产品的企业,专注于机器设备间通信技术的行业应用及工业信息化,主要从事机器设备间联网产品的研发、制造及销售,面向企业客户提供机器通信网络(M2M)的设备联网产品及解决方案。公司主要向客户提供包括工业以太网交换机、无线工业路由器、无线数据终端、无线传感网产品、物联网“设备云”平台、物联网智能网关、智能配电网线路状态监测系统及物联网信息安全产品等在内的机器设备通信联网产品,为客户提供覆盖广泛的机器通信网络解决方案。公司可为客户提供专为设备联网的云计算平台,支持多种设备的接入和数据的汇聚,为客户提供机器设备数据分析和数据应用平台。

参考资源

1、https://www.securityweek.com/inhand-router-flaws-could-expose-many-industrial-companies-remote-attacks

2、https://www.inhandnetworks.com/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。