(图片来自网络,如有侵权,联系删除)

目录

一、概述

二、详情

2.1 利用 KGH 间谍组件攻击

2.2 以个人经历模板为诱饵进行攻击

2.3 利用 PDF 漏洞攻击

2.4 冒充韩国 KISA 对新闻工作者进行攻击

三、样本分析

3.1 KGH 间谍组件

3.2 Windows 提权漏洞 CVE-2020-0986

3.3 以“BIO模板”为主题的攻击

3.4 PDF 漏洞 CVE-2020-9715

3.5 冒充韩国 KISA 对新闻工作者进行鱼叉邮件攻击

四、关联分析

五、结论

附录 - IOC

注:公众号内回复“KM”可获取(含IOC)完整版报告。

1 概述

Kimsuky APT 组织据悉是具有国家背景的先进网络间谍组织,一直针对韩国、俄罗斯等政府机构开展网络威胁间谍活动,窃取高价值情报是该组织的主要目的。

微步情报局近期通过威胁狩猎系统监测到 Kimsuky APT 组织使用 KGH 间谍组件、PDF 漏洞以及针对韩国新闻工作者等攻击活动,分析有如下发现:

攻击者将 KGH 间谍组件伪装成浏览器扩展组件,诱导用户执行;

在 KGH 间谍组件中使用多种手段如反沙箱、反虚拟机、反调试等对抗分析;

相关 KGH 组件在目标主机上以服务方式隐蔽运行,可响应 C2 服务器10余种远程指令;

此次攻击活动中的相关样本基本延续了以往攻击活动中 KGH 间谍组件的功能,有一定程度的拓展;

攻击者使用 CVE-2020-0986 提权漏洞搭配 KGH 间谍组件使用;

所使用攻击组件针对性强,定向攻击特征明显;

攻击者疑似向目标发送简历模板文档进行攻击活动;

Kimsuky 使用 PDF 漏洞 CVE-2020-9715 对韩国政府相关机构进行定向攻击;

此外还冒充 KISA 员工,对韩国媒体“朝鲜日报”新闻工作者李光白进行定向攻击;

微步在线通过对相关样本、IP 和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步在线威胁感知平台 TDP 、本地威胁情报管理平台 TIP 、威胁情报云 API 、互联网安全接入服务 OneDNS 、主机威胁检测与响应平台 OneEDR 等均已支持对此次攻击事件和团伙的检测。

2 详情

2.1利用 KGH 间谍组件攻击

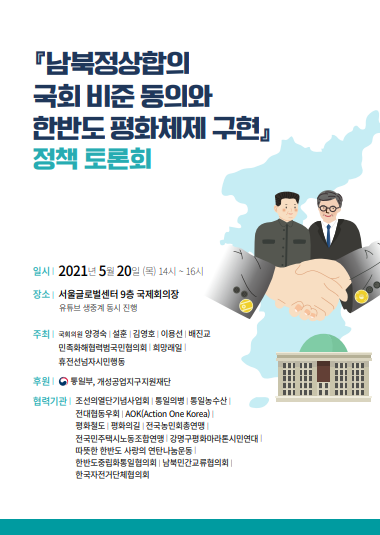

攻击者将 KGH 间谍木马伪装成“安全组件扩展安装程序”,运行之后将会弹出消息框提示“扩展已添加到 Whale 浏览器”,Whale 浏览器是韩国 Naver 公司开发的免费网页浏览器,在韩国有一定的市场占有率。实际运行完之后将会安装 KGH 间谍组件,最终主机被攻击者远程控制。

图[1] 伪装为安装程序的 KGH 间谍组件

2.2以个人经历模板为诱饵进行攻击

攻击者疑似以招聘名义向目标发送个人经历文档,文档仅为固定模板格式,本身并不包含实际有效内容,利用模板注入技术,使用多阶段载荷进行攻击。

图[2] 以“BIO”为主题的诱饵文档

2.3利用 PDF 漏洞攻击

Kimsuky 以朝韩政府相关话题为诱饵,使用携带 PDF 漏洞的文档对特定单位进行攻击,当用户通过未更新的 Adobe Acrobat 程序打开 PDF 文档触发漏洞后,间谍模块将会得到安装。

|

|

제4기AMP 안내자료.pdf (第四期和平经济首席执行官课程”) | ooo.pdf (南北首脑协议国会批准同意和实现韩半岛和平体制) |

图[3] 携带漏洞的PDF文档

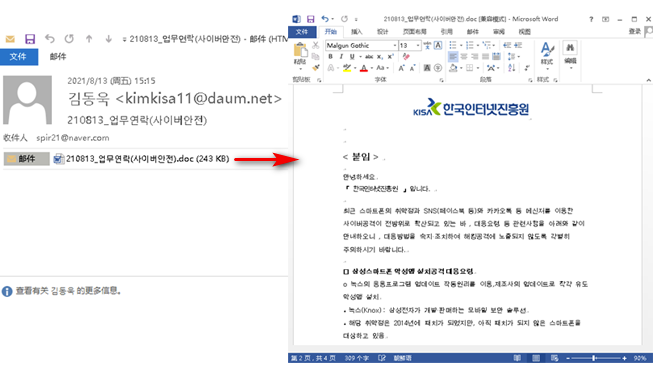

2.4冒充韩国KISA对新闻工作者进行攻击

Kimsuky 冒充 KISA(韩国互联网安全局)员工向韩国媒体“朝鲜日报”新闻工作者李光白定向投递钓鱼邮件,同样使用多阶段载荷进行攻击。

图[4] Kimsuky冒充KISA员工向目标发送钓鱼邮件

声明:本文来自微步在线研究响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。