微软上周五表示,不久微软将强制所有高权限 Azure AD 账户启用多因素认证机制。

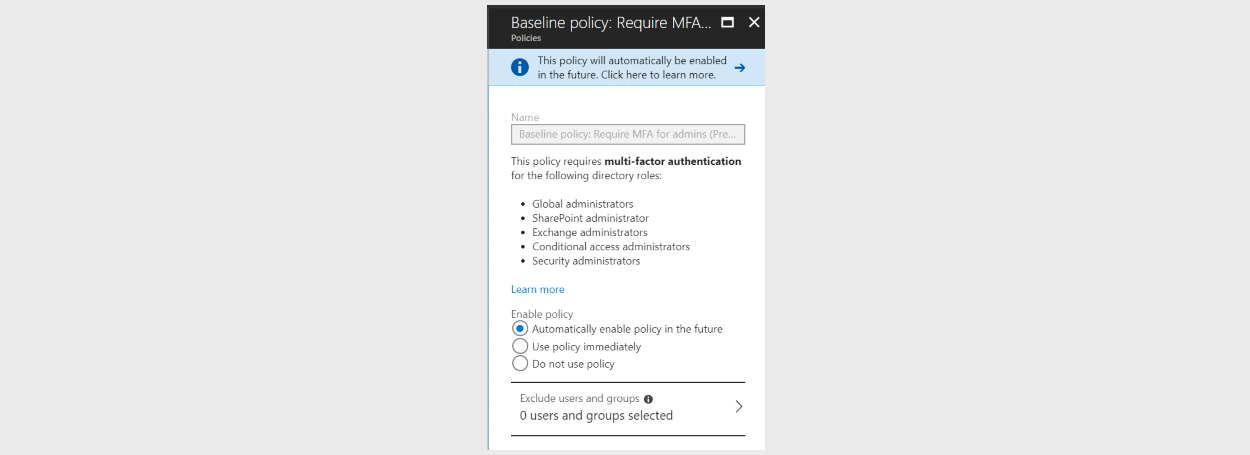

多因素认证机制将成为微软 Azure AD 的“基准策略”,即微软账户启用的支持最少安全措施的一系列安全功能。这种“管理员账户默认多因素认证”基准策略目前正处于公开预览阶段,任何 Azure AD 客户均可通过所述步骤启用该功能。

微软表示,一旦该功能经过“公众预览”并进入“一般可用性”阶段,如下的 Azure AD 账户类型将被提示配置多因素认证设置以访问账户。

全局管理员

SharePoint 管理员

Exchange 管理员

条件访问管理员

安全管理员

Azure AD 多因素认证选项包括:

呼叫手机

短信服务安全码

移动应用通知

移动应用的 OATH 验证码

Azure AD 租户可选择禁用

Azure AD 租户可选择不使用该基准策略,不过安全研究员不建议这么做。

微软身份管理部门的计划管理负责人 Alex Simons 表示,“获得控制权限账户的攻击者可造成巨大损害,因此首先要保护好这些账户。”

上周推出其它Azure AD 功能

上周,微软宣布了另外两个 Azure AD 工具的公开预览版本。第一个预览版本是 Azure AD 密码保护版本,旨在帮助客户从设置之初就删除轻易可猜测到的密码。第二个预览版本是 Azure AD 智能锁定,该工具能够检测出暴力攻击并临时锁定对目标账户的访问权限。

2016年,微软决定限制用户使用已包含在其它公司因遭安全事件而泄露的密码。当时,微软表示其基础设施每天处理超过130亿次认证,其中13亿次认证针对的是 Azure AD 账户,而超过1000万次认证请求是恶意请求。

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。