CISA发布了今年第一个约束性操作指令(BOD),命令联邦民事机构在规定的时间范围内消除安全漏洞。根据CISA管理的漏洞目录中规定的时间表修复每个漏洞。该目录详细列出对联邦企业带来重大风险的已利用漏洞,并要求在6个月内修复具有2021年之前分配的通用漏洞和暴露 (CVE) ID编号的漏洞,并在即日起两周内修复所有其他漏洞。在联邦企业面临严重风险的情况下,可能会调整这些默认时间表。

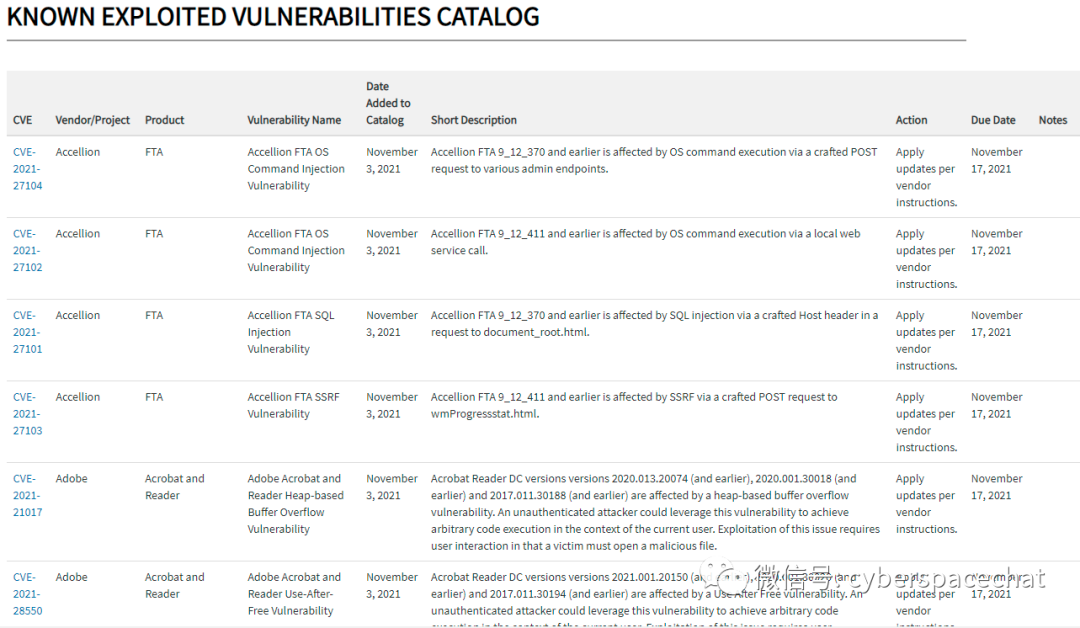

与指令一同发布的需要修复的漏洞清单上有近300个漏洞,涉及几乎所有的IT大厂。Accellion, Adobe,Apple,Apache, Android, Arcadyan, Arm, Atlassian, BQE,Cisco,Citrix, D-Link, DNN, Docker, DrayTek, Drupal, ExifTool, Exim, EyesOfNetwork, F5, ForgeRock, Fortinet,Google,IBM, ImageMagick, Ivanti, Kaseya, LifeRay, McAfee, Micro Focus, Microsoft, Mozilla、Nagios、Netgear、Netis、Oracle、PlaySMS、Progress、Pulse Secure、Qualcomm、rConfig、Realtek、Roundcube、SaltStack、SAP、SIMalliance、SolarWinds、Sonatype、SonicWall、Sophos、Sumavision、Symantec、TeamViewer、Telerik、Tenda、ThinkPHP、Trend marco、TVT、Unraid、vBulletin、VMware、WordPress、Yealink、Zoho (ManageEngine)和ZyXEL全都在列。

编号为BOD 22-01的(减少已知被利用漏洞的重大风险)约束性操作指令适用于面向互联网和非面向互联网的联邦信息系统的软件和硬件,包括由联邦机构或代表机构的第三方管理的系统。

该指令的目标是帮助联邦机构和公共/私营部门组织通过改进他们的漏洞管理实践和减少他们对网络攻击的暴露面来积极应对持续的威胁活动。

CISA局长Jen Easterly说:“今天在保护联邦民用网络的约束性操作指令(BOD) 22-01为缓解已知的被利用的漏洞建立了时间框架,并要求改进漏洞管理程序。”

“BOD适用于联邦民事机构;然而,所有组织都应该采纳这个指令,并优先减轻我们公共目录上列出的漏洞,这些漏洞正被积极地用于利用公共和私人组织。”

各机构被要求在两周内修补2021年的漏洞

CISA公布了数百个被利用的安全漏洞的目录,如果威胁行为者成功地滥用这些漏洞,政府系统将面临重大风险。

各机构被命令按照CISA设定的时间表,对已知被利用的漏洞目录中列出的安全漏洞进行补救:

在2021年11月17日之前的两周内,应该修补今年被利用的漏洞。

在2020年底之前被利用的漏洞应在2022年5月3日之前的6个月内修复。

目前,该目录包括2017-2020年到2021年之间识别的200多个漏洞,如果符合以下条件,CISA将定期更新新发现的漏洞:

该漏洞具有指定的公共漏洞和暴露(CVE) ID。

有可靠的证据表明,这种脆弱性在野外得到了积极的利用。

针对该漏洞有一个明确的补救措施,例如供应商提供的更新。

具体措施要求包括:

1、建立一个持续修复漏洞的流程,CISA 通过将其纳入CISA管理的已知被利用漏洞目录,在 CISA 根据该指令设定的时间范围内对联邦企业构成重大风险;

2、根据本指令的要求,分配执行机构行动的角色和职责;

3、定义必要的行动,以便对本指令要求的行动迅速做出反应;

4、建立内部验证和执行程序,以确保遵守本指令;

5、设置内部跟踪和报告要求,以评估对本指令的遵守情况,并根据需要向 CISA 提供报告。

他们还必须通过CyberScope或CDM联邦仪表盘提交补丁状态的季度报告,对于在2022年10月1日之前还没有迁移出CyberScope的机构,将改为每两周报告一次。

CISA表示:“以前被用于利用公共和私人组织的漏洞,是各种恶意网络行为者的频繁攻击载体。”

“这些漏洞对机构和联邦企业构成了重大风险。积极补救已知的被利用的漏洞,以保护联邦信息系统,减少网络事件是至关重要的。”

参考资源

1、https://www.bleepingcomputer.com/news/security/cisa-orders-federal-agencies-to-fix-hundreds-of-exploited-security-flaws/

2、https://cyber.dhs.gov/bod/22-01/

3、https://www.cisa.gov/known-exploited-vulnerabilities-catalog

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。