近日,Positive Technologies在分析了过去十年来最臭名昭著的Rootkit家族后发布了最新研究报告。

研究发现,大部分Rootkit被APT集团或出于经济动机的犯罪分子使用,其支出超过成本,最常被攻击的目标是政府和研究机构,77%的Rootkit被网络犯罪分子用于间谍目的。

Rootkit不是最常见的恶意软件类型。Rootkit的存在往往与重大攻击相关联——Rootkit工具通常是多功能恶意软件的一部分,负责拦截网络流量、监视用户、窃取登录凭据或劫持资源以执行DDoS攻击。Rootkit在攻击中最著名的应用是针对伊朗核计划的Stuxnet攻击。

01 Rootkit主要被用于攻击政府机构和研究机构

从2011年开始,Positive Technologies对黑客组织过去十年中使用的Rootkit进行了大规模研究。结果显示,在44%的案例中,网络犯罪分子使用rootkit攻击政府机构。使用Rootkit攻击研究机构的频率略低(38%)。专家将目标的选择与Rootkit分发者的主要动机联系起来:数据收集。

政府和研究机构处理的信息对网络犯罪分子来说非常有价值。根据该研究,除政府和研究机构外,受rootkit攻击最多的5个行业中还包括电信(25%)、制造业(19%)和金融机构(19%)。此外,56%的Rootkit也被黑客用来攻击个人。这些主要是有针对性的攻击,作为针对高级官员、外交官和受害组织雇员的网络间谍活动的一部分。

“Rootkit,尤其是在内核模式下运行的,非常难以开发,因此它们要么由具有开发这些工具的技能的复杂APT组织部署,要么由有财力在灰色市场上购买Rootkit的组织部署。”Positive Technologies解释说。

“这种级别攻击者主要专注于网络间谍活动和数据收集。他们可能是出于经济动机想要窃取大笔资金的犯罪分子,也可能是挖掘信息并替雇主破坏受害者的基础设施。”

在77%的案例中,被调查的Rootkit家族被用来收集数据,31%的动机是经济利益,只有15%的攻击试图利用受害公司的基础设施进行后续攻击。

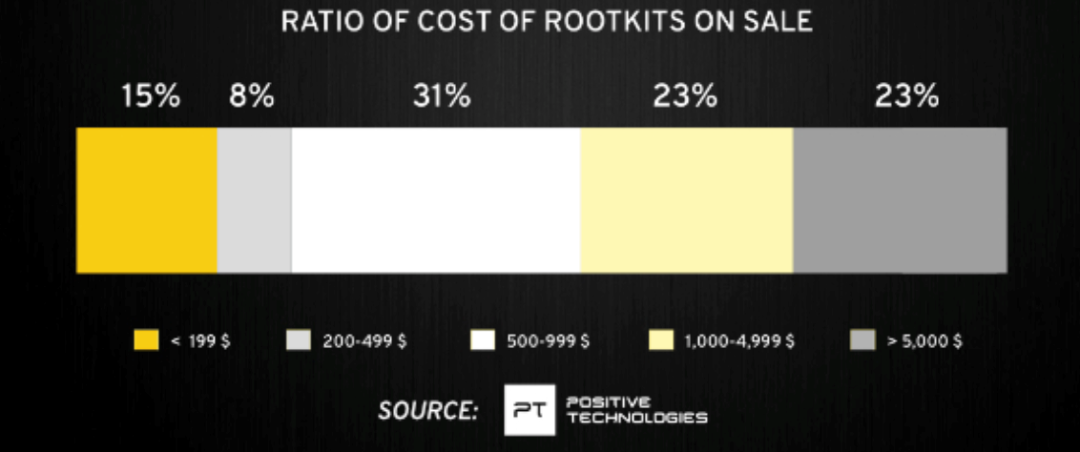

该研究还发现,暗网论坛以销售用户级Rootkit的广告为主,这些用户级Rootkit通常用于大规模攻击。根据该报告,现成的Rootkit的成本从4.5万美元到10万美元不等,具体取决于操作模式、目标操作系统、使用条款(例如,可以租用恶意软件的时间限制)和附加功能——远程访问和隐藏文件、进程和网络活动是最常见的要求。

02 开发人员提供定制化Rootkit以满足买方的需求

在某些情况下,开发人员会根据买方的需要提供定制Rootkit并提供支持。67%的广告表示Rootkit应该为Windows“量身定制”。这与研究结果相关:在分析的样本组中,为Windows系统制作的Rootkit占了最大份额(69%)。

Positive Technologies Expert Security Center(PT ESC)恶意软件检测主管Alexey Vishnyakov表示:“尽管开发此类程序很困难,但每年我们都会看到新版本的Rootkit出现,其运行机制与已知恶意软件的运行机制不同)。”

“这表明网络犯罪分子仍在开发伪装恶意活动的工具,并推出绕过安全的新技术——新版本Windows刚发布,恶意软件开发人员就立即为其开发了Rootkit。我们预计Rootkit将继续被组织严密的APT组织使用,这意味着它不再只是破坏数据和获取经济利益,而是隐藏复杂的针对性攻击,这些攻击可能会给组织带来不可接受的后果——例如关闭关键基础设施,例如核电站,热电站和电网,制造人为事故或开展政治间谍活动。”

研究人员认为,网络犯罪分子将继续开发和使用Rootkit,事实上,PT ESC专家已经确定了新版本Rootkit的出现,这表明攻击者将继续发明新技术来绕过保护。

犯罪分子使用Rootkit的优势——以特权模式执行代码、能够躲避安全工具以及长时间保持驻留——对于攻击者来说是无法拒绝的诱惑。

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。