当地时间11月25日,欧盟网络和信息安全局-ENISA发布了一份题为《Railway Cybersecurity – Good Practices in Cyber Risk Management 》的报告,详细介绍了铁路组织网络风险管理的最佳实践。ENISA说,欧洲铁路企业(RUs)和基础设施管理人员(IMs)需要以系统的方式应对网络风险,这是其风险管理过程的一部分。自2016年网络和信息安全(NIS)指令生效以来,这一需求变得更加迫切。该报告的目的是为欧洲RUs和IMs提供关于如何评估和减轻网络风险的适用方法和实例。

ENISA和欧盟铁路局于2021年3月组织了一场关于铁路网络安全的虚拟会议。会议持续了两天多时间,聚集了来自铁路组织、政策、行业、研究、标准化和认证的600多名专家。参与者投票的最热门话题之一是铁路网络风险管理,这也是ENISA进行最新研究的动机。提出的最佳实践正是基于铁路利益相关者的调研反馈。它们包括基于行业标准和良好实践的工具,如资产和服务列表、网络威胁场景和适用的网络安全措施。这些资源可作为铁路公司网络风险管理的基础。因此,它们旨在成为一个参考点,促进整个欧盟铁路利益相关者之间的合作,同时提高对相关威胁的认识。

报告指出,铁路信息技术(IT)和运营技术(OT)系统的现有风险管理方法各不相同。对于铁路IT系统的风险管理,引用最多的方法是国家一级的NIS指令、ISO 2700x系列标准和NIST网络安全框架的要求。

图1:风险管理的六个步骤

对于OT系统,引用的框架是ISA/IEC 62443, CLC/TS 50701,以及Shift2Rail项目X2Rail-3的建议,或CYRail项目的建议。

这些标准或方法通常以互补的方式使用,以充分解决IT和OT系统的问题。IT系统通常采用更广泛、更通用的方法(如ISO 2700x或NIS指令)进行评估,而OT系统需要为列车系统设计的特定方法和框架。

ENISA表示,目前还没有统一的铁路网络风险管理方法。参与这项研究的利益攸关方表示,他们结合上述国际和欧洲方法来解决风险管理问题,然后用国家框架和方法对其进行补充。

对于RUs和IMs来说,管理网络风险,确定需要保护的内容至关重要。该报告强调了五个关键领域:涉众提供的服务、支持这些服务的设备(技术系统)、用于提供这些服务的物理设备、维护或使用这些服务的人员以及所使用的数据。

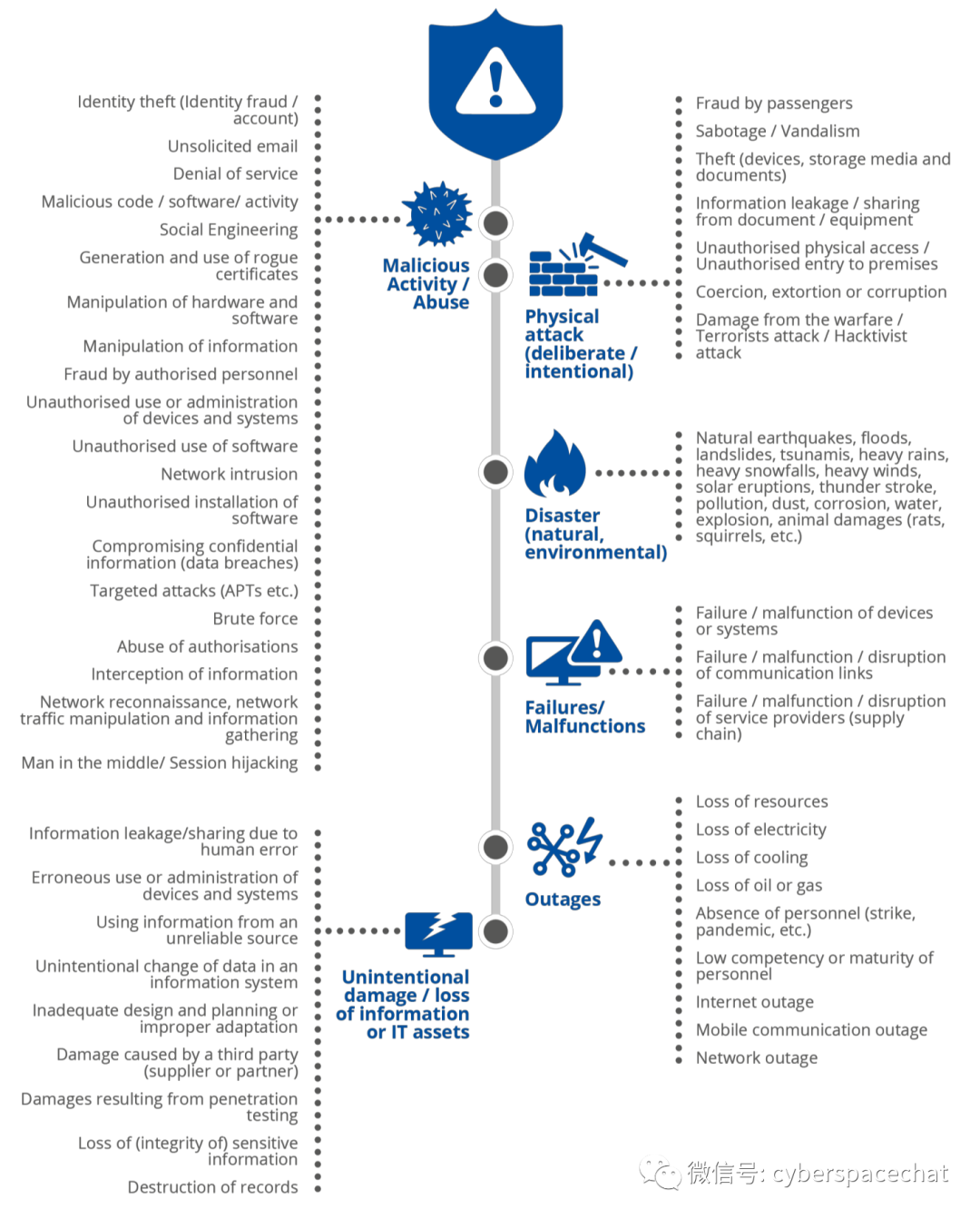

该报告还审查了可用的威胁分类,并提供了一个可用作基础的威胁列表。报告将铁路系统面临的威胁分为五个大类,即灾难(自然环境),信息或IT资产的意外损坏/丢失物理攻击(故意/故意),失败/故障,中断,恶意活动/滥用。每个威胁属于一个类别,适用于一个或多个铁路资产。这种分类已在图2中以图形形式表示,附录B中对这些威胁进行了更详细的描述。

图2 铁路系统面临的威胁分类

报告还分析了网络风险场景的实例,有助于铁路利益相关者进行风险分析。它们展示了如何将资产和威胁分类一起使用,并基于部门的已知事件和研讨会期间收到的反馈。每个场景都与相关的安全措施列表相关联。该报告包括来自NIS指令的网络安全措施、当前标准(ISO/IEC 27002, IEC 62443)和良好实践(NIST的网络安全框架)。报告列出了七个典型的威胁场景:

场景1:破坏信号系统或列车自动控制系统,导致列车发生事故

场景二:破坏交通监控系统,导致列车交通中断

场景3:勒索软件攻击,导致运营中断

场景4:从票务管理系统窃取客户的个人数据

场景5:由于不安全、暴露的数据库导致敏感数据泄漏

场景六:DDoS (Distributed Denial of Service)攻击,阻止旅客购票

场景7:灾难性事件破坏数据中心设施,导致IT服务中断

在第五章风险应对措施中,给出了相应的风险处置模型框架。一旦根据风险评估标准确定了风险并对导致这些风险的事件场景进行了优先级排序,就应该通过风险处理计划对其进行处理。关于风险处理,人们通常提出四种选择:风险调整、风险保留、风险规避和风险分担。

风险修改:通过引入、移除或改变控制来修改风险的级别,以便重新评估剩余风险为可接受的

风险自留:在风险水平符合风险接受准则的情况下,不采取进一步行动而接受风险

风险规避:就是避免增加特定风险的活动或情况

风险分担:就是与能够最有效地管理某一特定风险的另一方共同承担风险

报告的结论部分认为,必须强调在应用这些方法时所面临的挑战。最重要的是,铁路组织缺乏一致的网络风险管理方法,以统一的方式涵盖IT和OT。

IT与OT风险管理方法。在铁路部门区分IT和OT越来越困难,网络风险管理的离散方法和分类使得这个问题更具挑战性。在许多情况下,要确定哪种方法更适合,设备是否可以被认为是IT或OT,或者应该采用哪种安全措施和标准,可能是一个复杂的过程。在网络风险管理方面拥有一个更加结构化和统一的方法,将有助于该行业的协调,从而促进铁路生态系统不同实体之间的风险讨论。它还可以与该部门的供应行业进行更多的合作。

更好地协同和协调最佳实践。未来的工作可以包括进一步协调具体行业分类,并就最佳实践的应用提供更多指导。在任何可能的情况下,进一步的标准化都可以进行,因为这也是铁路供应行业的要求,该行业主张在欧盟层面建立更多的认证机制。重要的行业挑战仍然存在,包括供应链的网络风险管理。这可以通过在相同的网络风险管理要求下涵盖整个铁路生态系统的监管方法加以补救。目前,铁路供应链的关键要素,无论是IT还是OT,都不属于同一个欧洲监管框架。

更新铁路系统和网络风险评估。该行业特有的另一个重大问题是遗留系统过多,这给管理网络风险增加了额外的难度。目前,还不可能提供相关建议来解决铁路部门遗留系统的网络安全问题。有必要让铁路工业参与这样的工作。此外,即使是新开发的系统,也需要确保风险评估的结果保持最新,持续监控风险,并且安全级别保持足够合理。积极面对铁路系统面临的最新威胁可能是朝着这个方向迈出的一步。

参考资源

1、https://www.hstoday.us/subject-matter-areas/transportation/report-details-best-practices-for-rail-cybersecurity/

2、https://www.enisa.europa.eu/news/risk-management-helping-the-eu-railways-catch-the-cybersecurity-train

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。