思科Talos团队在最新的报告中将自2017年起至今发现的六起针对韩国公民的网络钓鱼攻击活动归因于一个名为“Group123”的韩国黑客组织,且都利用了远控工具ROKRAT。

思科Talos团队在最新的报告中将自2017年起至今发现的六起针对韩国公民的网络钓鱼攻击活动归因于一个名为“Group123”的韩国黑客组织,且都利用了远控工具ROKRAT。

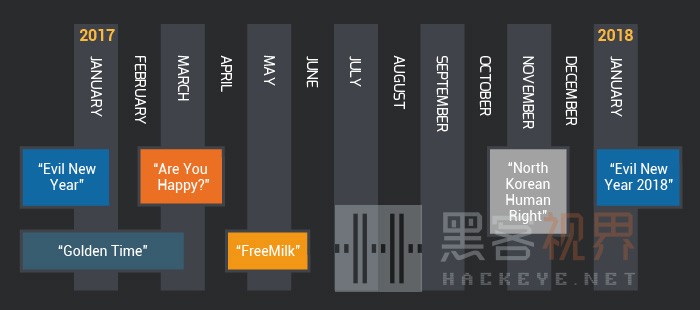

这六起网络钓鱼活动被追踪为:

2016年11月至2017年1月-"罪恶的新年(Evil New Year)";

2016年8月至2017年3月-"黄金时间(Golden Time)" ;

2017年3月-"你快乐吗(Are you Happy)?";

2017年5月-"FreeMilk" ;

2017年11月-"朝鲜人权(North Korean Human Rights)";

2018年1月-"罪恶的新年2018(Evil New Year 2018)" 。

"罪恶的新年”和“罪恶的新年2018”

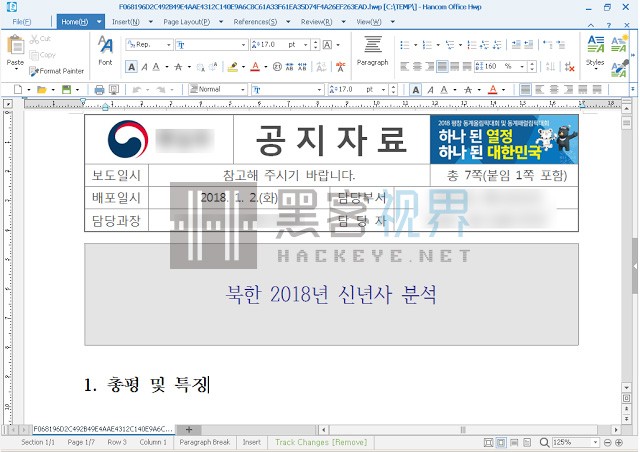

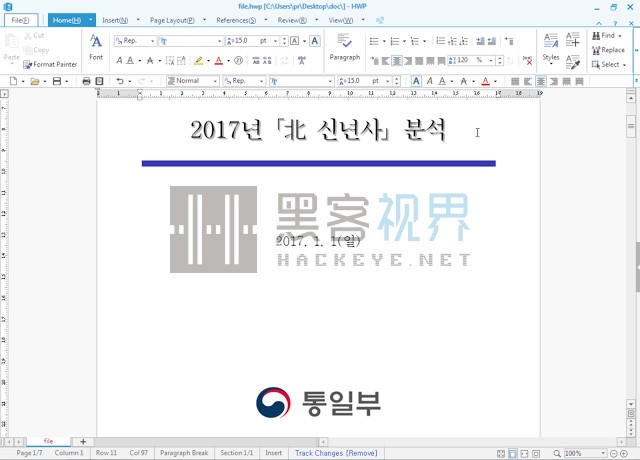

前者发生在2016年11月,并一直持续到2017年1月。后者则是前者的复制,开始于今年1月2日,主要目的是诱导受害者打开一个由攻击者使用韩国办公软件Hancom Office 创建的恶意HWP文档。

电子邮件伪装成来自韩国统一部,而恶意HWP文档命名被描述为“2017朝鲜领导人新年演说分析”,文档正文中还使用了韩国统一部的官方标识。

事实上HWP文档包含一个嵌入式EPS对象,攻击者使用EPS是为了利用已知的漏洞(例如CVE-2013-0808)下载并执行隐藏在伪装为jpg图片中的shellcode。在这种情况下,shellcode将从内存中下载并解码ROKRAT的无文件变种作为最终的有效载荷。

与之前的Group123活动中分发的ROKRAT样本非常相似,该变种利用Yandex、pCloud、Dropbox和Box等云平台来扫描文档并与攻击者进行交互。

“黄金时间”

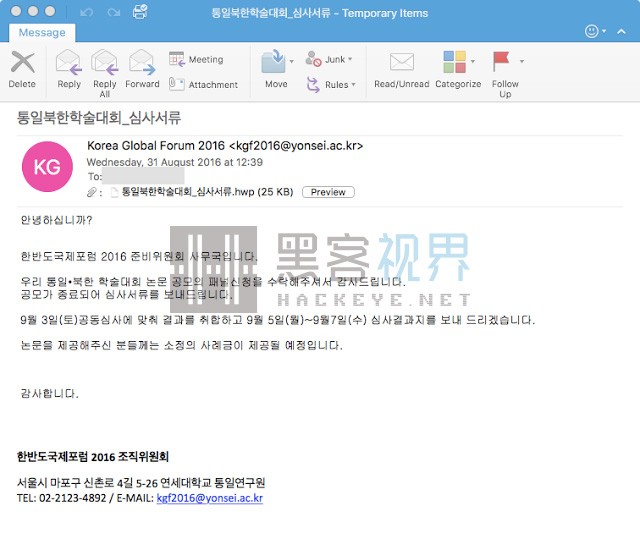

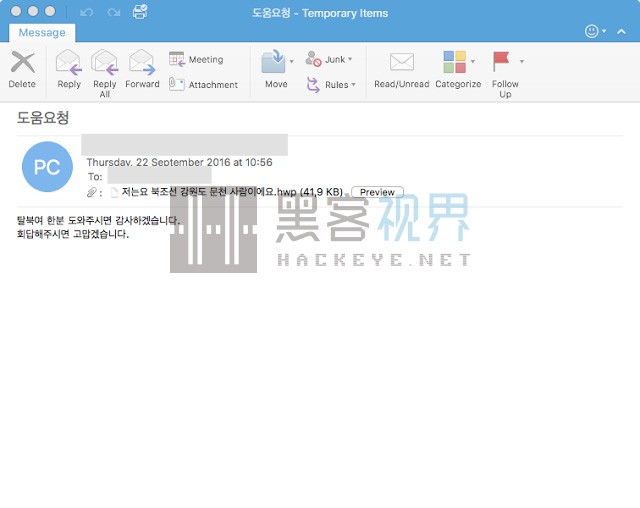

发生在2016年8月至2017年3月,与Group123的大部分活动一样,在这次活动中最初的攻击媒介是鱼叉式网络钓鱼。

在这起活动中,Talos团队确定了两种不同类型的电子邮件。第一封电子邮件中的附件被描述为“朝鲜会议_统一考试文件”, 在电子邮件的正文中,攻击者甚至表示完成文档的人将得到一笔“小额费用”;第二封电子邮件是关于一个叫“Ewing Kim”的人正在寻求帮助的故事,电子邮件的附件是两个不同的HWP文档,均利用相同的漏洞(CVE-2013-0808)。

两封电子邮件的最终目的都是为了下载ROKRAT,这个ROKRAT变种的首要任务是检查受感染设备操作系统版本。如果检测到Windows XP,则将执行无限循环,其目的是在运行Windows XP系统设备的沙箱系统上生成空报表。

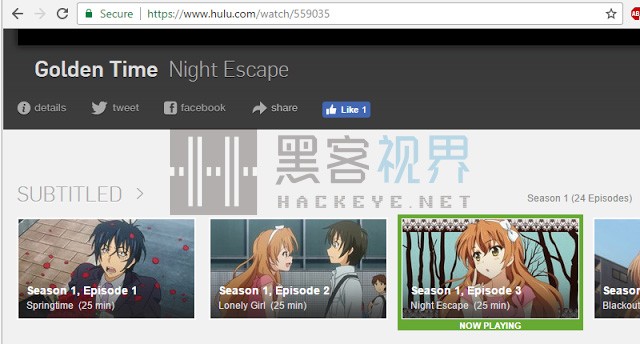

此外,它还会检查以确定常用分析工具是否正在受感染的系统上运行。如果检测到这些工具的存在,恶意软件会向合法网站执行两个网络请求,其中一个请求会打开一个名为“黄金时间”的日本动漫。

ROKRAT的特征之一是使用社交网络和云平台与攻击者进行交互,这些平台是用来渗透文件和接收指示的,这包括Twitter、Yandex和Mediafire。

“你快乐吗?”

这是Talos团队最后才确认与Group123有关的一起网络钓鱼活动,发生在2017年3月份。

在这个活动中,攻击者部署了一个名为“ERSP.enc”的ROKRAT模块。这是一个硬盘擦除器,能够打开受感染设备的硬盘并将数据写入主引导记录(Master Boot Record,MBR)。

恶意软件在重新引导受感染设备启动后,MBR显示一个字符串——“你快乐吗?(Are you Happy ?)”

“FREEMILK”

发生在2017年5月份的“FreeMilk”活动与其他活动不同,它针对了数家非韩国金融机构(如位于中东的银行、总部位于欧洲的提供商标和知识产权服务的公司、国际性的体育组织以及与亚洲东部和北部的国家有间接关系的个体)。

另外,在这个活动中,攻击者一改常态,并没有使用他们所惯用的HWP文档,转而利用恶意的Microsoft Office文档。且利用了较新披露的漏洞CVE-2017-0199(一个Microsoft Word Office/WordPad远程代码执行漏洞),Group123在漏洞公开披露后不到一个月就对其进行了利用。

在这个活动中,攻击者使用了两个不同的恶意二进制文件:PoohMilk和Freenki。PoohMilk的存在只是为了下载Freenki,而Freenki用于收集有关受感染系统的信息并下载后续阶段的有效载荷。该恶意软件已于2016年在多个恶意广告活动中被使用,并与ROKRAT存在有一些代码重叠。

“朝鲜人权”

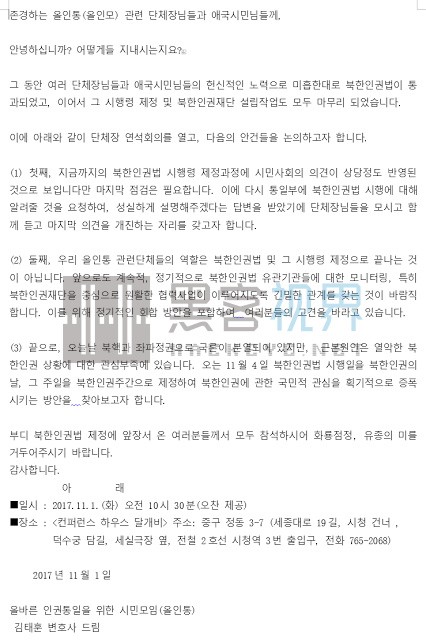

2017年11月,Talos团队观察到了这起活动,其中包含一个新版ROKRAT。

Group123也重新使用起了他们惯用的HWP文档,内容描述了一个11月1日在韩国首尔举行的会议的相关信息。

据内容来看,这个文件是由一个自称代表“朝鲜人权和统一朝鲜半岛公民联盟”的法定代表人撰写的。

这个新版ROKRAT包含反沙盒技术,这是通过检查以下库是否加载到受感染设备上来执行的:

- SbieDll.dll;

- Dbghelp.dll;

- Api_log.dll;

- Dir_watch.dll。

此版本的ROKRAT还附带了浏览器信息窃取机制,与Group123在2016年使用的Freenki类似,但进行了一些修改。并继续使用云平台,这包括:pCloud、 Dropbox、Box 和Yandex。

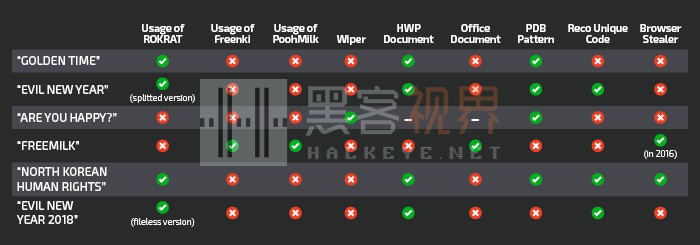

以下是上述提到的六起活动的相似点与差异:

Talos团队表示,事实证明,Group123虽然主要在韩国活动,但这并不表示它只会局限于韩国。对于国际目标而言,他们能够切换到更为有效的攻击媒介,例如使用Microsoft Office文档,而不是固定不变的使用HWP文档。

但这些活动或多或少都会存在一些共同点,不仅包括ROKRAT,还包括使用HWP文档、类似的PDB(程序数据库)模式和侦察代码,以及在某些有效载荷中存在的浏览器信息窃取器。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。