ESET近日发布专题研究报告--《跨越气隙隔离--15年的民族国家努力》(JUMPING THE AIR GAP:15 years of nation-state effort),报告披露了针对气隙隔离网络的恶意软件框架是如何运行的,并提供它们最重要的TTP的比较。ESET报告称,一项针对17个攻击气隙隔离网络的间谍软件框架的分析表明,所有这些框架都利用了USB驱动器,并且只针对Windows。最后报告提出了一系列检测和缓解技术,以保护气隙隔离网络。

报告的主要发现

所有框架的设计都是为了执行某种形式的间谍活动。

所有框架都使用USB驱动器作为物理传输介质,在目标的气隙网络中传输数据。

没有发现任何实际或怀疑使用隐蔽物理传输介质的案例,如声学或电磁信号。

超过75%的框架使用恶意LNK或USB驱动器上的自动运行文件执行初始气隙系统突破或在气隙网络内横向移动。

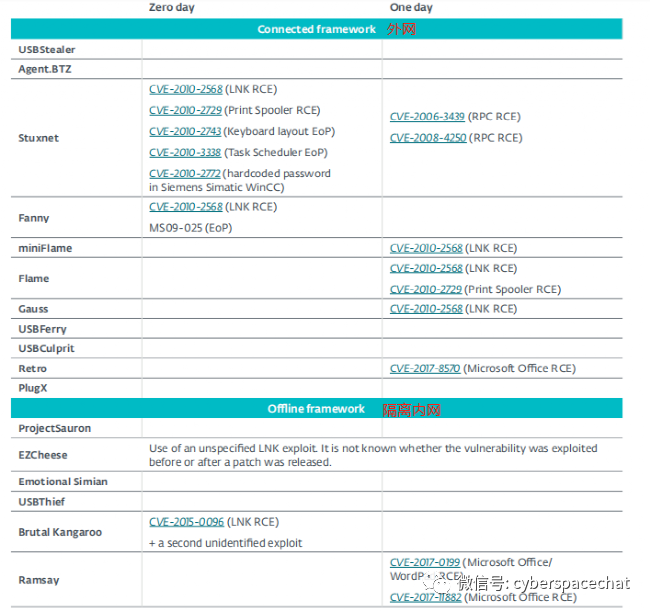

在过去10年里,在Windows中发现了10多个与lnk相关的严重远程代码执行漏洞,并由微软修补。

所有框架都是为了攻击Windows系统而构建的。没有发现任何证据,实际或可疑的恶意软件组件构建的目标是其他操作系统。

(17个恶意软件全景图)

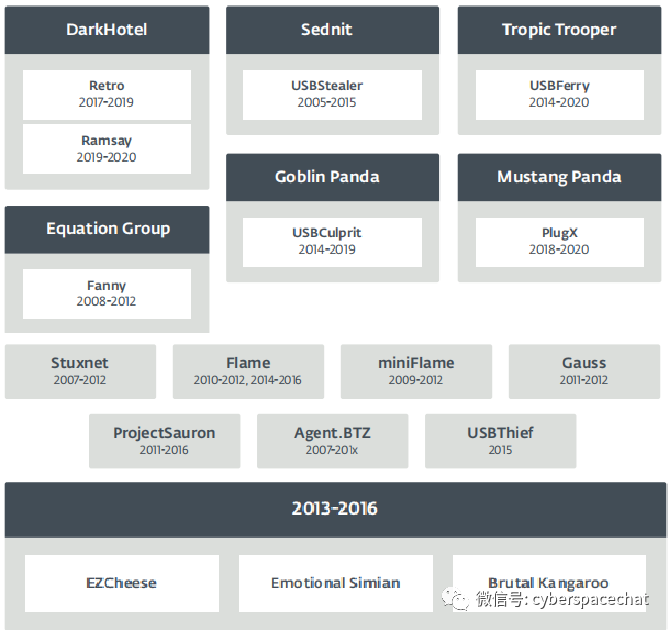

该清单是在15年的时间里创建的,但最后四个框架是去年出现的,这证明了威胁行为者对隔离/孤立系统的兴趣增加了。该研究只考虑了在气隙网络和威胁行为者之间共同创建离线、隐蔽通信通道的恶意软件组件。

气隙网络旨在保护高度敏感的数据,这使得它们很容易成为动机强烈的攻击对手的目标,比如民族国家,它们有必要的资源对这些孤立/隔离的系统发动攻击。

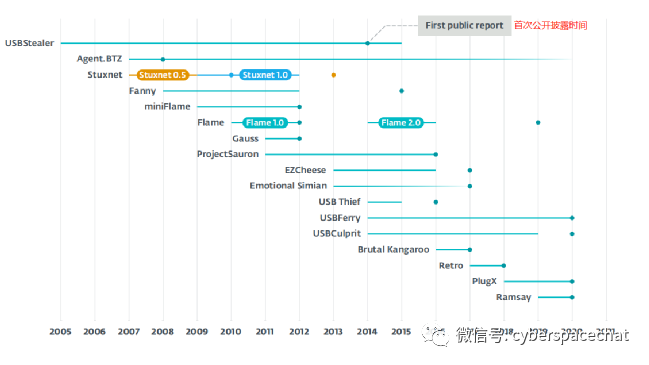

(所有已知框架的活动周期和第一次公开报告的日期)

事实上,其中一些被认为是民族国家的威胁角色,如DarkHotel (the Retro and Ramsay frameworks), Sednit (USBStealer), Tropic Trooper(USBFerry),EquationGroup(Fanny),Goblin Panda (USBCulprit), and Mustang Panda (PlugX)。

工具的归属,如Flame,miniFlame,Gauss, Agent.BTZ, ProjectSauron, Stuxnet,和USBThief并没有这么简单。BTZ被认为是Turla的组合的一部分),而在Vault7泄露的文件中记录的其他框架,还没有在野外遇到过(Brutal Kangaroo, Emotional Simian,和 EZCheese)。

深入分析研究这些工具,ESET发现了各种各样的相似之处,比如都是针对Windows系统的某种形式的间谍软件,这其中大部分依赖恶意LNK或USB驱动器上自动运行文件实现初次的突破或横向运动。

“尽管这些框架背后存在各种各样的威胁行为,但它们都有一个共同的目的:间谍活动。即使是以破坏能力著称的Stuxnet,也收集了在受损机器中发现的西门子Simatic Step7工程软件项目的信息。”

而Stuxnet一直被认为是第一个针对气隙系统的恶意软件,一个示例Sednit USBStealer已经过时的2005年,这表明这是第一的,,九年后USBStealer于2014年首次公开详细。

恶意软件瞄准了气隙系统

ESET还表示,大多数气隙定位框架在公开披露后不久就不活跃了,可能是因为它们的运营商停止使用它们。然而,也有可能是反恶意软件解决方案在气隙系统上没有更新,不能再检测他们。

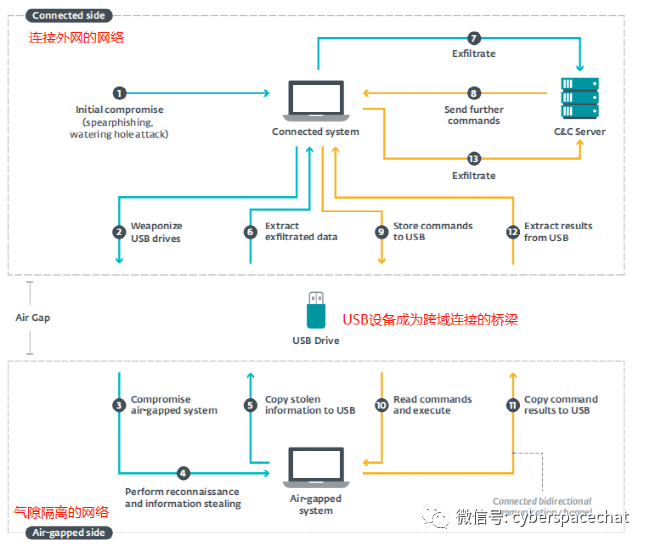

ESET指的是一些被分析的框架是连接的,因为它们依赖于安全的internet连接的计算机将USB驱动器武器化,从而破坏目标的空气间隙系统。部署在空气间隙机器上的有效载荷收集信息并将其放回USB驱动器。一旦驱动器被插入到被攻陷的连接系统中,数据就被发送给攻击者。

一些被分析的框架实现了双向通信协议,其中命令被传递到部署在气隙网络上的恶意软件。

在另外一些情况下,地面上的恶意操作者处理连接系统执行的操作,例如在USB驱动器上安装恶意软件,感染气隙网络,从驱动器中提取被盗数据,并向气隙系统发送命令。

根据ESET,没有证据表明“使用隐蔽的物理传输介质,如声学或电磁信号”作为这些框架的一部分。

最初的感染载体可能包括携带恶意附件的鱼叉式钓鱼电子邮件、该恶意软件蠕虫般的能力、由不同的恶意组件执行的安装、利用漏洞以及利用零日的鱼叉式钓鱼电子邮件等等。

(一个被设计用来攻击气隙网络的连接框架的组件和动作的视图)

通常,该恶意软件通过恶意LNK文件的帮助安装在空气间隙系统上,这些文件利用了旧Windows组件中的漏洞,如CVE-2010-2568和CVE-2017-8464(可能还有CVE-2015-0096)。在过去的10年里,微软解决了大约12个导致远程代码执行的LNK缺陷。

(使用气隙网络内的漏洞(不包括使用连接外网的网络内的漏洞))

恶意软件也可以使用自动执行(依靠自动运行/自动播放),通过欺骗一个毫无戒心的用户来执行恶意代码,或者依靠一个收买内部人员故意运行恶意软件。

一些被分析的框架被设计来实现对气隙系统的持久性,并且也可以从攻击者那里接收命令,而其他的框架则在内存中执行,用于收集和过滤数据。

气隙框架的目的是进行间谍活动,包括收集和窃取系统信息(计算机名、用户名、域名、目录/进程列表等),执行网络侦察,寻找要窃取的特定文件,或以特定时间间隔进行截屏运作。对于横向移动,使用受感染的USB驱动器或基于网络的传播。

保持空气间隙网络不受网络攻击意味着检测和阻止恶意活动,通常与恶意软件相关,以这类系统为目标。可能的缓解措施包括禁止直接访问连接系统上的电子邮件,禁用气隙系统上的USB端口,对插入在气隙系统上的USB驱动器进行消毒,防止在可移动驱动器上执行,并保持气隙系统随时更新。

“尽管使用了各种技术来破坏最初的气隙系统,在网络内传播或窃取信息,所有的框架都有一个共同的目标:监视他们的目标。发现和分析这种类型的框架带来了独特的挑战。它们有时由多个组件组成,为了全面了解攻击是如何实施的,所有组件都必须一起进行分析。”

防范利用USB对气隙隔离网络的攻击

ESET的分析报告从保护和检测两个层面给出了防范针对气隙隔离系统的针对性攻击的方法。

n阻止在连接网络的主机上处理邮件

n在气隙隔离系统中禁用USB端口

nUSB设备插入气隙隔离系统前进行消毒

n限制在可移动驱动器上执行文件

n保持气隙隔离系统的更新

n检测气隙隔离系统侧的主机侦察活动

n检测气隙隔离系统侧的基于网络的侦察活动

ESET认为,发现和分析这种类型的框架带来了独特的挑战。它们有时由多个组件组成,为了全面了解攻击是如何实施的,这些组件必须一起进行分析。

此外,类似ESET这样的安全供应商依靠遥测技术来发现他们产品所在系统的新威胁。但是在气隙网络中运行的系统不会发送这样的遥测数据,这就产生了一个显著的盲点,但这却有助于增加发现和检测针对气隙网络的新恶意软件的时间。

了解恶意软件攻击气隙网络可以帮助建立识别、优先检测和保护机制。例如,研究者看到所有的框架都依赖于USB驱动器以某种方式监视空气间隙系统,它们都没有使用任何其他类型的隐蔽通信通道,而TEMPEST限制需要在这些通道上实现。

研究人员还了解了各种脱机框架是如何工作的,以及它们如何以这样或那样的方式依赖人力资源来运行,这可能会影响组织的威胁模型。

参考资源

1、https://www.securityweek.com/17-malware-frameworks-target-air-gapped-systems-espionage

2、https://www.welivesecurity.com/wp-content/uploads/2021/12/eset_jumping_the_air_gap_wp.pdf

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。