2019年5月7号,Microsoft宣布了一项雄心勃勃的计划,称其将通过开源软件投票系统确保2020年的美国大选更加安全。占据美国选举设备约90%份额的三家垄断公司中,有两家明确表示将与微软合作,将软件工具包应用到自家的选举平台中。此项计划之所以引起如此大的反应,应该是与上一届美国选举中的“通俄门”事件不无关系的。

2016年俄罗斯干扰美国选举并没有随着时间推移而淡化它的影响,反而对于临近的2020年大选,美国方面更加谨慎,战战兢兢的排除网络上可能出现的干扰因素,并且美国司法部于3月22日宣布了“通俄门”的调查结果。我们且不对此结果进行任何主观评价,单从网络干扰政治,引起近四年的影响来看,一个国家在全球中的网络地位是多么的重要。美国是全球网络最强国,对全球的网络都拥有最强的控制力,本期笔者借美国即将到来的大选东风,研究一下美国网络武器装备发展情况,探析其如何保证美国在网络空间长期处于霸主地位。

一、武器装备是生成战斗力的关键

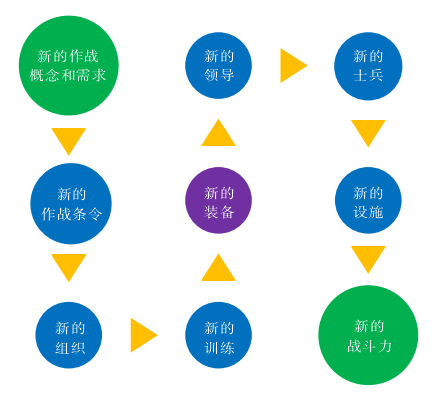

美军的DOTMLPF(Doctrine : 条令;Organization : 机构;Training:训练;Material : 装备;Leader : 领导和培训;People : 人员;Facility:设施)解决方案贯穿于武器装备需求生成到联合作战能力形成的整个过程中,如图一。在这个过程中,武器装备起到了核心作用,武器装备使良好的作战理念与需求转化为实际作战行动;通过武器装备可以提供更加精准的后勤保障;同样,通过武器装备对作战人员实施训练和考核。按照美国防部(DOD)《能力均衡管理条令(7045.20)》规定,装备在战斗力的生成过程中至关重要。美国非常重视在网络空间这一新的作战领域的武器装备建设,认为网络武器是实现霸权地位网络空间战略取得网络威慑力的物质基础。

图一 美军战斗力生成链条示意图

二、美网络空间武器装备顶层战略

美国全面发展网络武器装备战略是在小布什时代,“911”事件引发了美国网络战略的重大转变,网络战略重点转向网络反恐。小布什政府将网络空间列为与陆、海、空天同等重要的战略空间,在先发制人军事战略指导下,美军加速研发网络武器。软杀伤网络武器方面,美军研制出了2000多种计算机病毒武器,包括“蠕虫”程序、“特洛伊木马”程序、“逻辑炸弹”、“陷阱门”等。硬杀伤网络武器方面,美国正在开发和已经开发的有电磁脉冲弹、次声波武器、激光反卫星武器、动能拦截弹和高功率微波武器,可以对其他国家网络的物理载体进行攻击,同时美国还创建了“黑客部队”。

2018年,美国防部发布新版《国防战略》,明确美国从多个层面加强网络作战能力,国防部公布“统一平台”网络武器系统采购计划,该系统是一种集成网络攻防、作战规划、情报处理等功能的网络联合作战平台,可以实现网络域与其他作战域的快速融合。

三、美网络武器装备研发能力及资金投入

1.研发能力

美国的网络武器库进入大众视野是2017年横扫全球150多个国家的“WannaCry”病毒肆虐事件。这款病毒出自于美国国家安全局(NSA)网络武器库中的黑客工具“永恒之蓝”,后经黑客简单封装制作成了恶意勒索软件。

美国国家安全局(National Security Agency, NSA)是美国最神秘的情报部门,由于过于神秘,甚至完全不为美国政府的其他部门所了解。提到NSA网络武器库,就绕不开“方程式组织”,这个黑客组织被认为是NSA一个“不愿承认”的部门,近似“奇幻熊”黑客组织之于俄罗斯。该组织于2015年被卡巴斯基发现并命名,因其强大的加密手段很难被追踪,称其为“方程式组织”。媒体报道称,由于恶意软件开发、行动技术突破和对目标封锁所花费的时间、金钱均由国家资助,项目资源几乎不受限制,“方程式组织”得以成为全球“最牛”的黑客组织,担负着NSA网络武器库强大的研发力量。

在卡巴斯基公布的“方程式组织”制造的42个国家范围内500次感染中,伊朗、俄罗斯、巴基斯坦、阿富汗、印度、叙利亚、马里名列前茅。由于恶意软件内置自毁机制,所以很难被追踪。因此NSA武器库中此前暴漏的一些攻击工具,仅能代表NSA网络武器库的冰山一角。

部分NSA网络武器库

1)Fanny蠕虫病毒

Fanny蠕虫病毒是最厉害的蠕虫病毒,可以入侵有网闸隔离的网络。Fanny蠕虫病毒使用了一种独特的基于USB的控制机制,主要通过U盘感染来实现。

2)震网病毒

“震网”是首个专门针对工业控制系统编写的破坏性病毒,其中含有Fanny蠕虫病毒的漏洞入侵技术,能够利用对Windows系统和西门子SIMATIC WinCC系统的7个漏洞进行攻击,据称由美国和以色列政府共同研发。

3)PHP入侵代码

“方程式组织”曾被发现利用恶意PHP入侵代码攻击Oracle Java软件框架或IE浏览器中的漏洞,范围涉及从科研产品测评到伊斯兰圣战组织论坛的各类网站。

2.资金投入

自特朗普上台后,他积极履行竞选诺言,在网络领域多举并行。特朗普政府十分重视网络安全领域的投入和建设。在2018年2月公布的《2019财年预算草案》中,特朗普政府计划投入800亿美元用于在信息技术和网络安全领域的建设。而路透社曾援引美国联邦政府公布的数据报道称,美国90%的网络项目开支用于研发网络武器装备。

今年3月,特朗普政府抛出860亿美元的“间谍预算”,这项预算是美国2020年度的军事情报预算。其中628亿美元的一般国家情报计划包括,采购军事间谍卫星、间谍飞机、网络武器装备、秘密的军事行为及无人机项目。

四、美网络空间武器装备类型

1.网络武器的分类

网络武器的分类方法多种多样。按照效果是否对实体空间造成损害,可分为软毁伤型网络武器和硬毁伤型网络武器;按作战不同用途,可分为网络情报侦察类武器、网络心理作战类武器、网络设备控制类武器、网络阻塞致盲类武器和网络杀伤破坏类武器等。如“火焰”病毒、“毒曲”病毒属于典型的网络情报侦察类武器,“手提箱网络”、“数字水军”属于网络心理作战类武器,分布式拒绝服务攻击属于网络阻塞致盲类武器,“震网”病毒属于网络杀伤类武器,一些特种木马、僵尸网络则属于网络设备控制类武器。

硬毁伤型网络武器属于网络杀伤破坏类武器,其主要攻击目标是实体空间中的硬件基础设施,以工业基础设施为主,在特殊情况下,也能对信息化武器装备系统或指挥控制系统造成毁灭性打击。2011年,以美国为首的西方国家为配合针对利比亚的“奥德赛黎明”军事行动,启动了“网络黎明”计划,导致利比亚石油生产系统遭到严重破坏,即采用了硬毁伤型网络武器。

按照美军《联合网络空间军事行动条令(JP3-12)》规定,美军网络空间军事行动主要包括:进攻性网络空间军事行动、防御性网络空间军事行动和信息网络运维,因此,从网络空间军事行动的角度,网络武器可分为进攻性网络武器、防御性网络武器和保障类网络武器三大类。

2.进攻型网络武器装备

1997年,NSA成立了“获取特定情报行动办公室”(Office of Tailored Access Operation, 简称TAO),该部门是NSA的顶尖网络攻击部门,负责在美国总统的授权下,通过网络攻击破坏国外电脑和通讯系统和窃取数据情报。

2013年,斯诺登曝光了TAO的先进网络技术(Advanced Network Technology, ANT)预置武器清单,如表1。可以看出,ANT反映出NSA从上世纪末就开始积极着手网络战场的预置工作,利用美国信息技术基础设施和信息系统优势,在所有类型的网络终端节点和网络设备中,偷偷植入各种窃取情报和侦查类软硬件,预置范围涵盖了渗透、传递、控制、打击等所有攻击环节。

NSA还使用便携式雷达单元收集很难直接获取的视频、键盘按键、音频等内网信息。被窃取的数据被调制到雷达反射信号上送出,NSA操作人员就能看到内部计算机屏幕上的信息,监听室内说话声、确定设备位置,达到跟踪定位的目的。

对于无法进行物理访问的网络,NSA研发了名为NIGHTSTAND的工具。该工具自带Wi-Fi劫持系统,最大传输距离8英里。利用一种名为SOMBERKNAVE的Windows利用工具,该攻击使用计算机的Wi-Fi适配器将数据“回拨”回来,利用它搜集目标计算机中的数据,即使这些计算机不在联网的状态下都可以被“监控”。

2018年3月,美陆军开发战术网络攻击武器。美雷多斯公司利用安装在MQ-IC“灰鹰”无人机上的干扰吊舱扫描和定位作战区域内的IP地址,通过强力破解的方式获得无线网络的密码,实施通信拦截甚至篡改敌方信息。2018年8月,DARPA授予Packet Forensics 120万美元合同,开发僵尸网络攻击的定位和识别方法。开发的主要技术包括:通过互联网发现和识别僵尸网络;通过已知安全漏洞将软件上传到受感染设备的工具;最终开发的工具可在没有任何人为参与的情况下发现、破坏和去除受僵尸网络感染的软件和设备。

表1 部分ANT装备清单

服务器 | |||

工具名称 | 工作方式 | 作用 | |

IRONCHEF | 固件,植入主板BIOS 针对HP PROLIANT服务器 | 与植入硬件通信,用于恢复被删除的植入软件 | |

DEITY BOUNCE | 软件后门,植入主板BIOS 针对DELL POWEREDGE服务器 | 加载操作系统后,植入代码获得周期性的执行资源 | |

防火墙 | |||

工具名称 | 工作方式 | 作用 | |

JETPLOW | 固件,植入BIOS 针对思科PIX和ASA系列防火墙 | 用于恢复被删除的植入操作系统的软件,同时具备后门功能 | |

HALLUX WATER | Boot ROM升级形式植入 针对华为Eudemon防火墙 | 在流入数据包的处理程序中植入后门,使操作者可读写执行权限 | |

FEED TROUGH | 固件,植入BIOS 针对Juniper的Netscreen系列防火墙 | 在防火墙植入后门,使后门支持的操作系统能安装植入软件 | |

室内监听 | |||

工具名称 | 工作方式 | 作用 | |

LOUD AUTO | 硬件植入室内 | 通过麦克风收集语音,并无线发出 | |

Wi-Fi无线信号 | |||

工具名称 | 工作方式 | 作用 | |

NIGHT STAND | 硬件工作站,包括外部天线及主机,理想情况下可在8英里外实施攻击 | 在无法实施有线网络攻击的情况下使用,用于将代码注入目标主机 | |

手机 | |||

工具名称 | 工作方式 | 作用 | |

DROPOUT JEEP | 软件植入,适用于iPhone手机操作系统 | 操纵手机,根据远程请求收发数据文件及短信、地理位置等信息 | |

MONKEY CALENDAR | 软件植入SIM卡中 | 通过SIM卡命令,获取手机地理位置信息,并以短信形式发出 | |

手机信号及网络 | |||

工具名称 | 工作方式 | 作用 | |

CROSS BEAM | 硬件GSM模块,植入到移动网络的信号塔或交换机中 | 收集、存储、压缩GSM语音信号,并通过GPRS等形式,将信号通过手机网 络发出 | |

键盘 | |||

工具名称 | 工作方式 | 作用 | |

SURLEY SPAWN | 硬件植入键盘的数据线中,具有无线信号发射能力,兼容USB和PS/2键盘 | 监听键盘输出 | |

USB | |||

工具名称 | 工作方式 | 作用 | |

COTTON MOUTH | 硬件植入USB的插头内,提供目标网络的无线接入 | 通过无线方式加载后门软件,保证软件长期存留 | |

计算机主机 | |||

工具名称 | 工作方式 | 作用 | |

GINSU | 固件,植入主板BIOS 针对有PCI连接器的PC主机 | 与植入PCI总线的硬件配合,保证系统内后门软件的长期存留 | |

IRATE MONK | 固件,植入硬盘的主引导记录区 针对FAT、NTFS、EXT3、UFS | 系统加载后,通过周期性运行,保证后门软件长期存留 | |

SOMBER NAVE | 植入无线软件 针对XP系统主机,通过操纵主机无线网卡,当遇到无线互联网接入点时实现接入 | 通过Wi-Fi方式,发送主机内的数据流量,实现后门软件与远程操作中心的通信 | |

主机显示屏 | |||

工具名称 | 工作方式 | 作用 | |

NIGHT WATCH | 移动电脑,处理天线模块接受的显示屏无线信号 | 恢复目标主机显示屏的图像信息 | |

PHOTO ANGO | 无线信号雷达,接收目标装置发出的无线信号 | 接收信号并发送给处理系统以获取相应情报 | |

视频信号 | |||

工具名称 | 工作方式 | 作用 | |

RAGE MASTER | 隐藏在目标视频线缆的铁素体电感中,发射红外信号,借由远程雷达提供射频信号能量,该视频信号通过红外信号调制上去传出 | 远程窃取电脑视频传输信息 | |

网络插座 | |||

工具名称 | 工作方式 | 作用 | |

FIREWALK | 建立与远程目标计算机的VPN连接,通过RF信号将窃取的流量数据转发过去,或将攻击数据包插入目标网络 | 隐藏在标准的RJ45网络插座中,被动收集千兆以太网流量,可突破防火墙和网闸系统 | |

3.防御型网络武器装备

2011年9月,美国防部(United States Department of Defense, DOD)在签署《DOD信息技术企业战略和路线图》时,首次提出联合信息环境(Joint Information Environment, JIE)。2012年8月,联合信息环境得到参谋长联席会议的正式批准。2013年1月,DOD签发《联合信息环境白皮书》,将其视为美国2020联合部队实现全球一体化作战并为任务指挥赋能的根本要素。

同时,美军建设JIE提出的单一安全体系架构(Single Security Architecture, SSA),旨在采用标准化的安全工具集,取消冗余的信息保障,实现对数据流的控制和集中化的计算机网络防御,进而为美军联合信息环境和联合网络作战提供全局态势感知能力,使之能够监控所有安全机制的运行情况,时刻掌握谁在使用网络,网络的运行状态及面临的威胁等。

JIE的SSA主要包括以下安全防御功能或系统:

· 防火墙;

· 入侵检测系统;

· 网络流量采集与分析;

· 包捕获;

· Web内容过滤工具;

· E-mail安全网关;

· Web代理;

· SSL代理;

· 数据泄露保护;

· ACLs;

· 反向Web代理;

· 安全域隔离网关;

· 异常网络行为检测;

·分布式拒绝服务攻击保护;

· 虚拟机监控器保护;

· 应用白名单/应用沙箱;

· 公钥基础设施;

· 企业反病毒;

· 安全评估套件;

· 安全启动介质;

· 无线攻击检测;

· HBSS套件;

· 反病毒;

· 主机入侵保护系统;

· 策略审计;

· 应用发现;

· 域名系统加固;

· 网络态势感知分析;

· 安全配置管理;

· 联合事件管理系统;

· 任务保障决策支持系统。

SSA主要由企业运维中心(Enterprise Operation Center, EOC)、核心数据中心(Core Data Center, CDC)和若干联合区域安全堆栈(Joint Regional Security Stack, JRSS)组成。其中JRSS是实现SSA的核心装备,提供对网络作战域防御的及时需求、全球范围的部署,由集中管理的网络安全设备堆栈组成,采用统一标准,确保DOD IT环境安全。JRSS还提供了一个更加一致的、通用的网络安全基线,将DOD现有的1000个边界接入点压缩到50个,减少了攻击面。JRSS最大的优点是集成了众多安全厂家优势,统一标准,形成合力。预计到今年,美军将未分级的网络流量部署23套JRSS,分级的网络流量部署25套JRSS。

表2 美国支持JRSS组建的安全公司

公司 | 安全方向 |

Palo Alto | 新一代防火墙 |

HP | |

Fidelis | 入侵检测与防护 |

Hadoop | 大数据存储处理平台 |

InQuest | 网络内容过滤 |

Gigamon | 元数据抓取、情报分析和可视化 |

Stealth Watch | 网络流量监控与分析 |

Trend Micro | 防病毒、内容安全与云计算安全 |

Source Fire | 入侵检测/防护/防病毒 |

OpsWat | APT攻击检测与防护 |

F5 | 应用安全和5G网络安全 |

Bivio | 网络安全应用平台,流量监控、 情报获取、传感器保护 |

Niksun | 网络攻击检测与威胁情报分析 |

RedSeal | 网络安全分析/数字取证 |

Blue Coat | 云安全、Web安全网关,事件 检测、分析与取证 |

vmWare | 虚拟机 |

Juniper | 防火墙 |

Splunk | 服务情报、行为分析、安全态势可视化 |

Microsoft | |

BMC | 云计算和IT管理解决方案 |

CISCO | |

ArcSight | 大数据安全分析、情报分析 |

Ciena | 光传输与交换 |

在采用JRSS的基础上,为促进网络空间武器装备形成战斗力,2013年3月,美空军参谋长批准了6种网络空间武器系统的正式命名,还区分了每个网络空间武器系统由哪些任务部队具体负责,如表3。

表3 美国空军网络武器装备

网络武器 | 功 能 | 等同于 | 操作人员 |

网络防御武器系统(ACD) | 1. 事故预防;2. 事故侦测;3. 事故反应;4. 计算机取证分析 | 联合域安全堆栈(JRSS) | 第33网络战中队;空军国民警卫队第102网络战中队 |

网络防御分析武器系统(CDA) | 监视、搜集、分析和报告经非密通信系统传送的空军官方信息,决定其中是否包含敏感或涉密内容 | 信息防泄露系统内容过滤系统 | 空 军 三 支 现 役 部 队 ( 第68 、352 和352网络战中队 ) ;两 支 后 备 役 部 队(第860、960网络战飞行中队) |

网络安全漏洞评估/寻猎武器系统(CVA) | 对空军和DOD网络和系统进行安全漏洞、合规、防御状态和非技术评估、最佳做法审核、渗透试验及寻猎行动。寻猎行动在于确认并消除威胁,为执行各种既定使命提供保障 | 主机管控系统安全风险评估系统 | 92信息战中队;国民警卫队第262网络战中队 |

空军内联网控制武器系统(AFINC) | 空军信息网络边界和入口顶级控制门关,确保所有外部和基地间数据交流通过标准的中央管理网关传送。1. 纵深防御;2. 先机防御;3. 网络标准化;4. 态势感知 | 安全域网关态势感知系统 | 第26网络战中队 |

空军网络安全和控制武器系统(CSCS) | 提供全时、全天候网络作战和管理职能,为空军秘密和非密网络的关键全局服务提供保障 | 主机管控系统 | 由2个现役网络战中队、1个空军国民警卫队网络安全中队及现役中队对应的 2 个空军后备役司令部网络战辅助中队共同运作 |

网络指挥控制任务 武器系统(C3MS) | 提供对网络领域中空军部分的永久性全局态势感知、管理和控制 | 安管中心态势感知系统 | 第624作战中心运作 |

2018年5月,DARPA正式启动“人—机探索网络安全” (CHESS)项目,旨在融合人工和计算机网络防御系统,发挥各自优势、规避现有局限性。DARPA希望通过这一项目将黑客的专业知识转化为技术人员更容易获得的自动分析技术,最终在机器速度下实现专家黑客级的漏洞分析。2018年8月,DARPA启动“精准网络狩猎” (CHASE)项目,并选定BAE系统公司开发自动网络防御工具,BAE系统公司的解决方案结合先进的机器学习和网络攻击建模,可利用现有的存储等资源更好的保护政府、军事网络及商业网络。

4.保障型网络武器装备

谈到保障型网络武器装备,不得不说的是美空军2005年提出的具有代表性的网络飞行器(Cybercraft)研发项目。该装备是能够被安装在任何电子设备上的软件,能自动并主动保护军事信息系统,为接入美空军网络的任何软硬件设备提供持续性的保护,特别是系统补丁的自动升级、入侵检测与警告、系统可信度评价及敌我识别等,可作为网络安全态势感知和执行有效攻击载荷平台。

Cybercraft驻留在友方的计算机和武器系统,长期具备环境态势感知能力;能与其他网络飞行器协同,将环境态势以分层的方式反馈给指挥人员,建立一个可信的指挥、控制与通信架构,为自我防御提供正确的状态描述,并通过部署有效作战载荷,实现指挥员的作战意图,打败敌人。

同时,Cybercraft还能按需执行战略、战役和战术性网络作战任务:战略级,执行长期网络情报侦察;战役级,执行短期作战任务;战术级,执行实时作战任务。

2018年2月,美国休斯研究实验室为DARPA开发一套名为“网络之网络复杂分析”(CANON)的软件工具,用以探测大规模恐怖活动,并向情报分析人员发出警告。“网络之网络复杂分析”将利用大量情报数据网络中的综合信息,迅速发现大规模恐怖主义活动。DARPA要求该工具能创建高精度统一全球视图,可扩展到涉及100亿个节点,如此情报人员可以掌握全球恐怖分子的网络活动。

五、结 语

美国是全球网络大国,美国在网络空间中的一举一动将会影响全球网络空间的步伐和动态。而美国不断增加的网络武器库和频繁的网络攻击活动,也同样对全球网络空间产生诸多重要影响。

1.威胁各国网络空间安全

美国积极将网络武器用于实战,直接中断对象国家网络基础设施运行和网络业务,造成经济损失和社会影响。由于现在国际公约和国际法无法约束网络武器的开发和使用,受害者既难以提供充分证据证实攻击黑手,也无从诉诸国家安全机构支持。

2.引发大规模网络军备竞赛

美国大力研发网络武器,并在全球网络空间大量部署,实施用于军事政治目的的各种网络行动,引发国际社会的普遍担忧。出于网络防御的目的,一些国家也开始网络武器的研发,形成继常规武器军备竞赛、核军备竞赛之后的新型军备竞赛。

3.导致网络武器扩散被加以滥用

2016年以来,美国政府网络武器库遭遇两次重大泄露:一次是中央情报局黑客工具被公布在“维基解密”上,据赛门铁克的一份报告分析,泄露的工具已经被利用发动针对16个国家的至少40起网络攻击;另一次是黑客组织在网络上公开拍卖NSA网络攻击工具,经过简单封装,发动了席卷全球的“WannaCry”网络风暴。

网络安全已经成为全球性公共问题,网络武器的发展更增添了网络空间的风险。魔鬼一旦离开了瓶子,就成了所有人的敌人,把网络武器连同意图掌控一切的妄想重新送回瓶子,将是国际社会共同面临的难题。

声明:本文来自信息安全与通信保密杂志社,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。