随着国家级、各省市及不同行业大型攻防实战演习的开展,安全产品的自身安全性倍受外界关注。攻击边界类、集权类安全产品,已成为红队眼中的首选靶标之一。面对诸多攻击手法,安全产品厂商及用户该如何保障安全产品的安全性呢?

在国家工程实验室联合安在新媒体共同举办的首届“网安星播客”直播大赛上,来自奇安信网络安全部产品安全负责人武鑫,给大家带来了《蓝队视角下的安全产品自身安全之道》的专题分享,从安全需求出发,在产品生命周期中践行SDL和纵深防御、减小受攻击面等安全理论,倡导甲乙双方在实战攻防中合力提升安全产品的自身安全性,从而促进企业安全防御水位。

01 安全产品面临的挑战

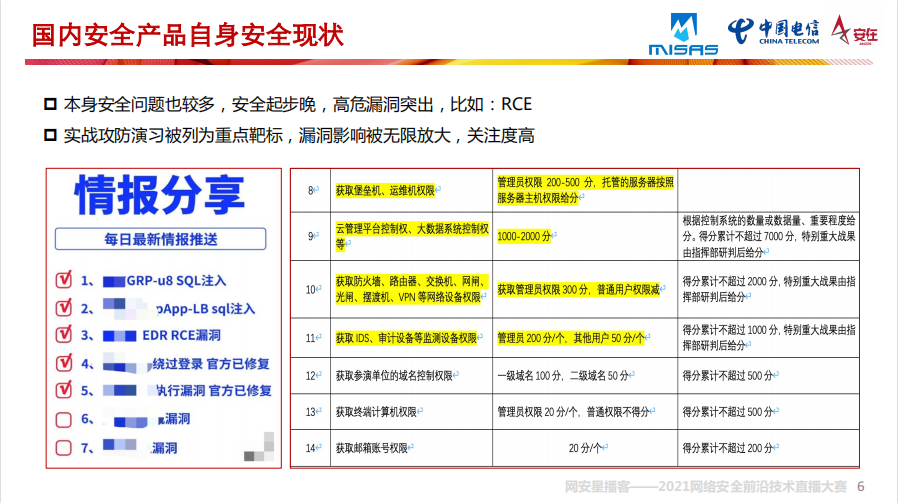

目前国内安全产品厂商的现状,产品安全问题比较多,主要是软件的漏洞问题,尤其是高危漏洞比较突出。相对于正常软件来说,安全产品自身的安全能力和建设其实是比较滞后的;并且对于一些比较老的安全产品来说,它所使用的技术框架也有些落后。从2020年攻防演练攻击队得分情况来看,安全产品的漏洞问题已成为攻击队眼里的重点目标。

导致安全产品的安全问题的原因有很多,以奇安信为例,在做产品安全时就会遇到各种挑战:

第一是产品组织多。奇安信收购的公司比较多,安全水平参差不齐,能力悬殊较大,这对我们的日常工作带来了一部分的挑战。

第二是产品类型多。市面上能够见到的安全产品,大多数都会有waf、ids、ips的设备,种类非常多,导致安全问题非常多。

第三是产品形态多。产品覆盖在各个端就意味着技术栈的不同,在这些不同的平台上做安全对我们的挑战非常大。

第四是研发流程。因为一些历史原因,我们收购的产品线、研发流程、发布流程都不统一,各管各的,这部分也给我们带来了很多困扰。

第五是开发语言。因为技术栈特别繁杂,所以除了主流语言之外,还有一部分安全语言在使用的时候,难度也特别大。

第六是安全态势。特别是在大型攻防演练期间,外界的关注度是非常高的,稍有风吹草动就会传遍整个安全行业,所以舆论压力非常大。其实漏洞本身并不可怕,但压力却可以将一家公司给击垮。

最后是生命周期。产品的生命周期特别长,范围特别广,当经历了研发流程正式上市成为卖品之后,产品的生命周期才刚刚开始。前面的研发生命周期会持续很多年,产品会部署在不同行业不同地域的客户当中,线上系统的安全需要负责,如果范围覆盖得特别广,还需要专门指定一些组织来负责跟进。

02 安全产品攻防保卫战

在攻防演练期间,所有参加的单位都在忙于防守,几乎达到了14*24小时的状态,作为安全产品的安全团队,也要进入同样的状态。在决战期间之前,一般有一个很长的备战时间,在这段时期内一定要做好充分的准备,实现四个方面的目标:

1)资源整合。实战攻防演习一般都是由安全团队牵头的,通过拉取公司的资源来共同完成这项任务。那么针对安全产品来说,就需要调用公司一切具备漏洞挖掘能力的团队,尽可能多地发现漏洞。

2)纵深防御。纵深防御在产品安全当中的应用主要是进行多层安全检测的设置,保证产品安全。包括黑盒和白盒交叉,主动式和被动式的安全扫描融合。

3)以攻为守。即使进行了纵深防御也不是万无一失的,还会存在很多安全问题。所以要站在攻击的视角进行防御,以攻击的思维开展一些专项行动,应用在防护工作中。通过实战渗透模拟攻击发现漏洞,减少受攻击面。

4)漏洞闭环。闭环思维特别重要,要想尽各种办法拉尽各种资源来发现自身的安全问题,但如果没有及时闭环,一天不解决风险就一天存在。要在尽可能发现漏洞基础上,尽可能去修复,包括客户侧闭环。

为了实现这些目标,需要落实一些产品安全方面的专项工作:包括已知漏洞修复专项、产品渗透测试专项、SRC奖金飞升计划、产品客户侧安全加固、重点产品开源组件的安全监测、基础平台风险同步迭代、客户侧产品控制台暴露面收敛、产线HW产品安全承诺书签订、产品安全事件响应团队组建、公司领导HW动员会、供应商产品安全应急响应同步机制、暂时关闭产品软件和使用手册下载通道等。

做好以上这些工作,在实战保障时,才能避免手忙脚乱的被动局面。

03 安全产品的展望和期待

任何一个安全产品都希望能够安全的提供安全服务能力,如何才能做到不被打?可以开展以下三方面工作:

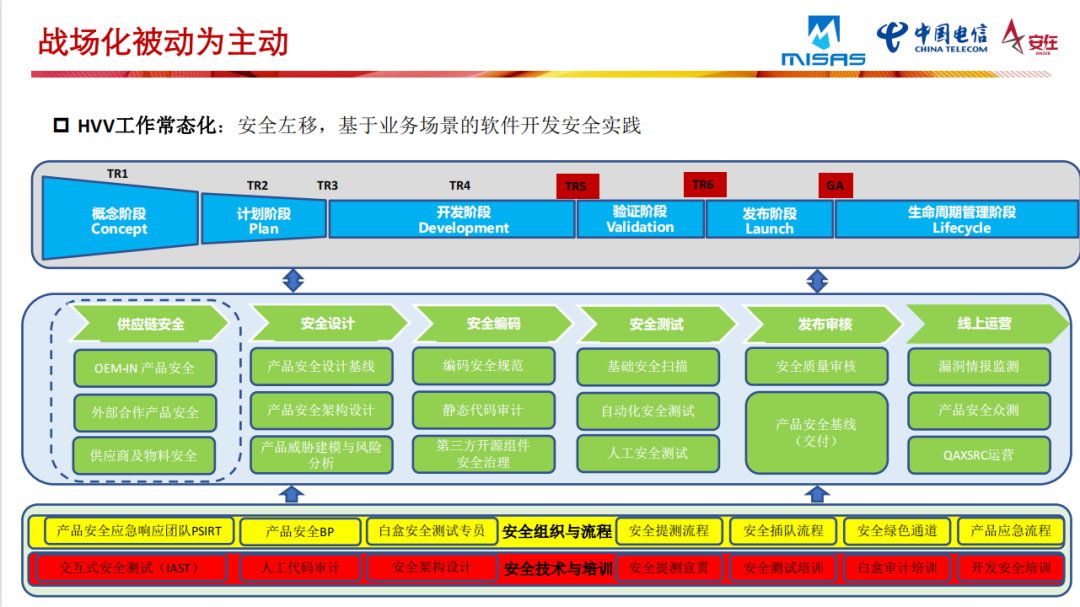

1)攻防演练常态化。安全厂商要结合公司的管理流程嵌入安全节点,在产品生产的概念阶段、计划阶段、开发阶段、验证阶段、发布阶段和生命周期管理阶段嵌入安全的控制流程。包括是否经过自动化安全测试、静态代码扫描、开源组件扫描、重要产品做安全设计等,把这些工作都放到产品生产过程当中;针对产品做渗透测试和漏扫复测,做质量要求。

2)二是需要甲乙双方的合力协作。对于甲方来说,要进行安全资产的盘点,并且主动借助乙方厂商力量,督促厂商提供加固方案,主动要求厂商获取加固方案和安全补丁来完成产品的加固工作。厂商也会尽量去联系客户做这些加固和升级,但肯定会有不足的地方,所以客户从自身安全来说也要主动去提要求。

3)三是针对安全产品的补丁及时更新。也就是避免被Nday攻击,这部分需要甲方留个心眼,漏洞发现之后一定要及时打补丁,主动权要握在自己手里,保证自己手里的安全设备是安全的。

一些必要的措施基本落实到位后,在面对攻防实战的时候,只要把基础做好,都能够在很大程度上避免被攻击。

声明:本文来自MISAS国家工程实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。