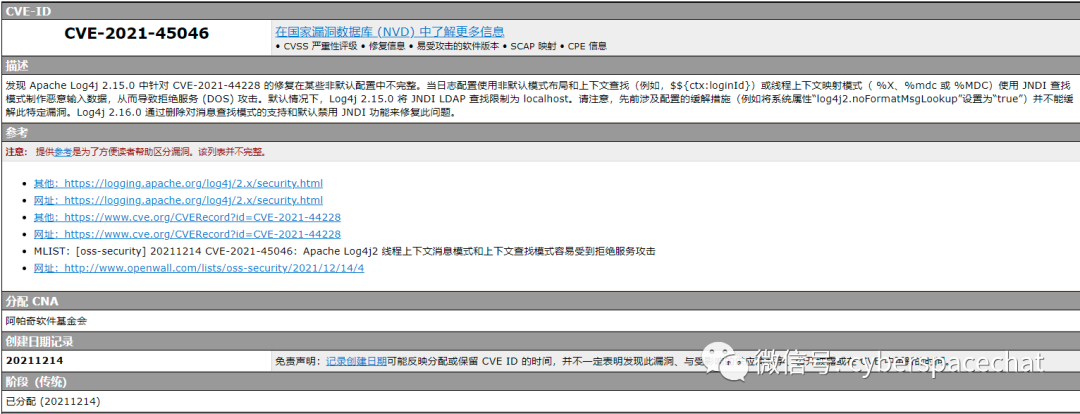

据ZDnet最新报道,在全球网络安全专家试图修补或缓解史上最严重漏洞CVE-2021-44228之际,12月14日发现了第二个涉及Apache Log4j的漏洞,此前专家们讨论补丁版本可被绕过的说法坐实。MITRE对新漏洞CVE 2021-45046的描述称,Apache Log4j 2.15.0中针对CVE-2021-44228的修复“在某些非默认配置中不完整”。这可能允许攻击者……使用JNDI查找模式制作恶意输入数据,从而导致拒绝服务 (DOS) 攻击。

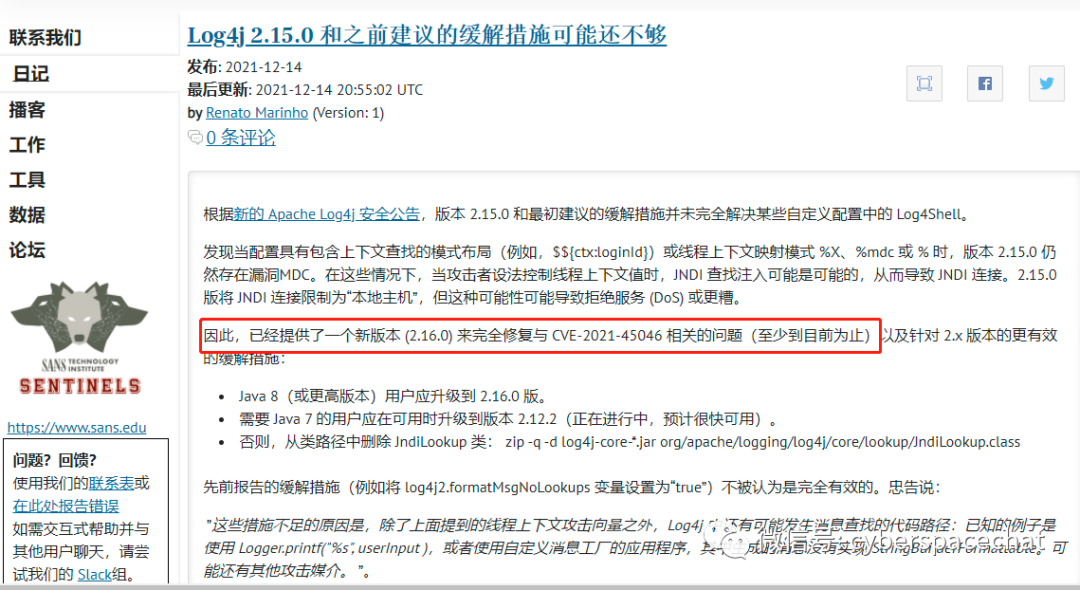

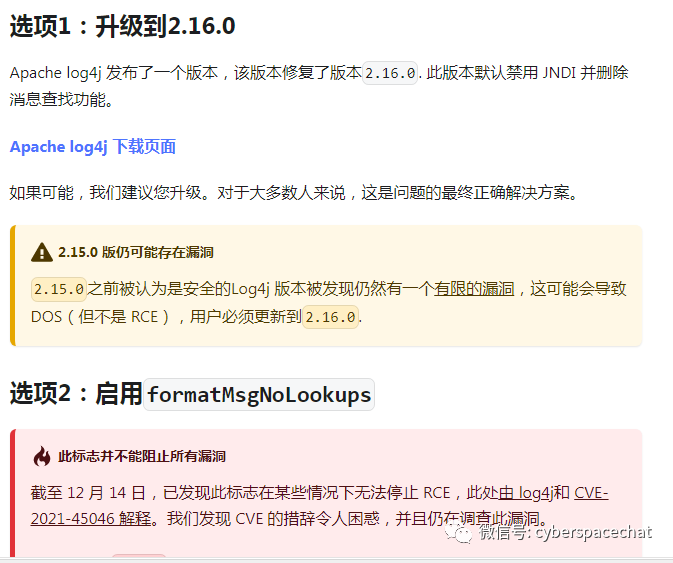

Apache已经针对这个问题发布了一个补丁Log4j 2.16.0。CVE表示,Log4j 2.16.0 通过删除对消息查找模式的支持并默认禁用JNDI功能来解决该问题。它指出,通过从类路径中删除JndiLookup类,可以在以前的版本中缓解该问题。

Netenrich公司的首席威胁猎人John Bambenek 告诉ZDNet,解决方案是完全禁用JNDI 功能(这是最新版本的默认设置)。

“至少有十几个团体正在使用这些漏洞,因此应该立即采取行动来修补、删除 JNDI,或者将其从类路径中删除(最好是上述所有内容),”Bambenek 说。

这张由瑞士国家CERT创建的图表是对Log4Shell漏洞利用的可视化,非常有用。

Log4j是一个用于记录应用程序错误消息的Java库,它的原始缺陷自上周以来一直是头条新闻。据 Cloudflare称,攻击始于12 月1日,新西兰CERT发出的最早警报引发了CISA和英国国家网络安全中心等机构的警报。

荷兰国家网络安全中心发布了一份很长的受该漏洞影响的软件列表。

(https://github.com/NCSC-NL/log4shell/tree/main/software)()

美国系统安全学会SANS也给出了最新的修复建议。

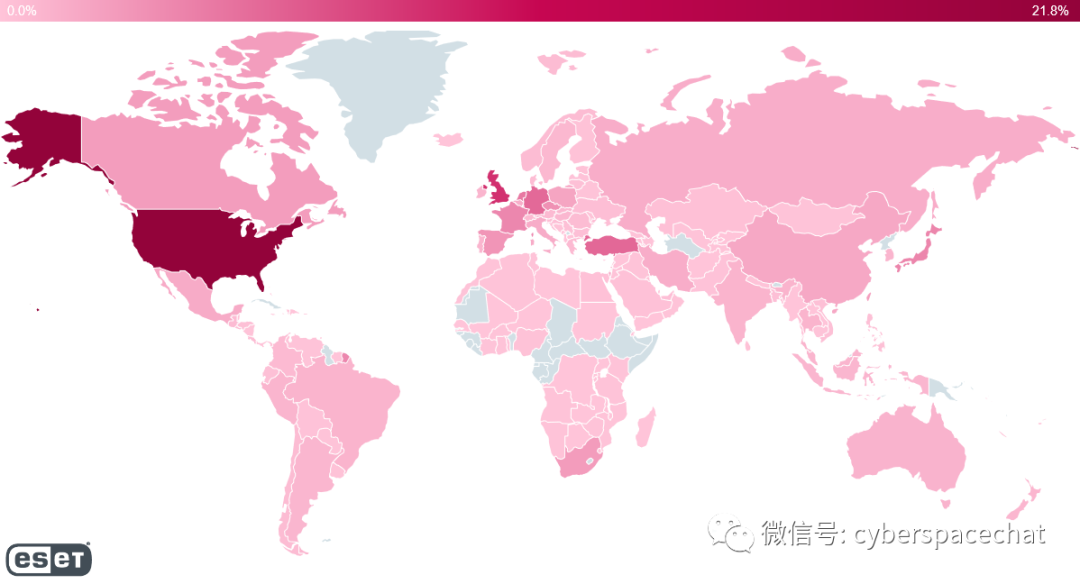

网络安全公司ESET发布了一张地图,显示了进行Log4j 漏洞利用尝试的地点,其中美国、英国、土耳其、德国和荷兰的数量最多。

ESET首席研究官罗曼·科瓦奇 (Roman Kováč) 说:“我们的监测证实,这是一个不会很快消失的大规模问题。”

许多公司已经在经历利用该漏洞的攻击;工业网络安全公司Armis 告诉ZDNet,它在超过三分之一(35%)的客户端中检测到log4shell攻击尝试。攻击者的目标是物理服务器、虚拟服务器、IP 摄像头、制造设备和考勤系统。

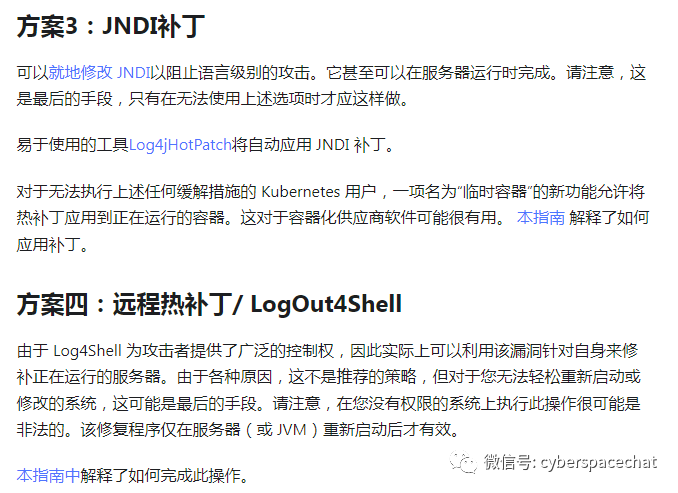

最早给出logj4漏洞分析并命名为log4Shell的Lunasec公司在最新的博文中给出了四个缓解建议。

参考资源

1、https://www.zdnet.com/article/second-log4j-vulnerability-found-apache-log4j-2-16-0-released/#ftag=RSSbaffb68

2、https://www.lunasec.io/docs/blog/log4j-zero-day-mitigation-guide/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。