据知名博主、前《华盛顿邮报》记者布莱恩·克雷布斯撰文称,知名咨询公司普华永道最近发布了从2021年5月对爱尔兰公共卫生系统勒索软件“报告”,通过异常坦率的事后调查发现,从最初的入侵到勒索软件的启动,相隔了将近两个月。“报告”还发现受影响的医院有数万个过时的Windows 7系统,而且卫生系统的 IT 管理员未能对大规模攻击迫在眉睫的多个警告信号做出反应。

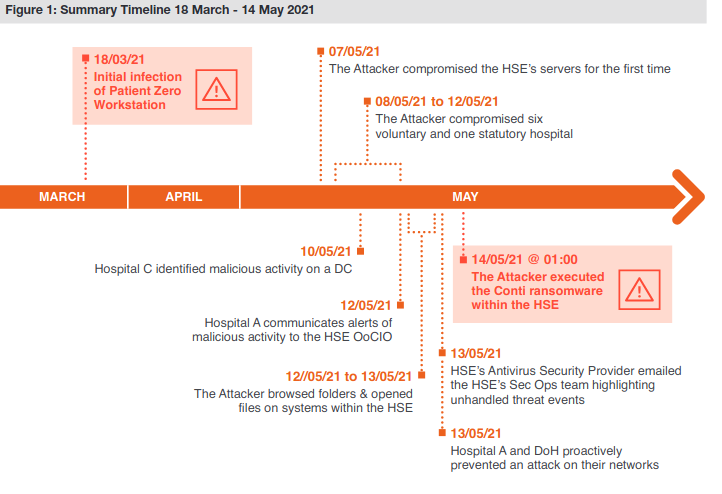

上图为勒索软件时间线。

负责运营该国公共卫生系统的爱尔兰卫生服务执行局(HSE)于2021年5月14日遭到了Conti 勒索软件的攻击。报告中的时间线(上图)称,“零号病人”工作站的最初感染发生在2021 年3月。2021年1月18日,一名员工在Windows计算机上打开了两天前发送的网络钓鱼电子邮件中的Microsoft Excel文档。

不到一周后,攻击者建立了与员工受感染工作站的可靠后门连接。报告称,在感染系统后,“攻击者在八周内继续在环境中运行,直到Conti勒索软件于2021年5月14日引爆”。

根据报告披露,有多个关于严重网络入侵的警告,但这些危险信号要么被错误识别,要么没有及时采取行动:

2021年3月31日,HSE的防病毒软件检测到勒索软件组织常用的两种软件工具Cobalt Strike和Mimikatz在患者零工作站上执行。但是杀毒软件被设置为监控模式,所以它没有阻止恶意命令。

5月7日,攻击者第一次入侵了HSE的服务器,在接下来的五天内,入侵者入侵了6家HSE 医院。

5月10日,其中一家医院在其Microsoft Windows域控制器上检测到恶意活动,这是管理用户身份验证和网络访问的任何Windows企业网络的关键组件。

2021年5月10日,安全审计员首先发现了攻击者入侵医院C和医院L内系统的证据。医院C的防病毒软件在两个系统上检测到Cobalt Strike,但未能隔离恶意文件。

5月13日,HSE的防病毒安全提供商通过电子邮件向HSE的安全运营团队发送了电子邮件,强调了至少16个系统上可追溯到5月7日的未处理威胁事件。HSE安全运营团队要求服务器团队重新启动服务器。

但这一切也视乎被入侵者完全掌握。爱尔兰时间5月14日午夜刚过,攻击者在HSE中执行了Conti勒索软件。这次袭击中断了几家爱尔兰医院的服务,导致HSE的全国和地方网络几乎完全关闭,迫使许多门诊和医疗服务被取消。

Conti最初要求价值2000万美元的虚拟货币以换取数字密钥来解锁被该组织破坏的HSE服务器。但报告披露,也许是为了回应公众对HSE中断的强烈抗议,攻击者改变了方向,在不需要付款的情况下将解密密钥交给了HSE。

尽管如此,恢复受感染系统的工作仍需要数月时间。HSE最终招募了爱尔兰军队的成员带来笔记本电脑和个人电脑,以帮助手动恢复计算机系统。直到2021年9月21日,HSE才宣布其100%的服务器已被解密。

与HSE勒索软件攻击一样糟糕,普华永道的报告强调,它可能会更糟。例如,由于HSE的备份基础设施只是定期备份到离线磁带,因此不清楚如果解密密钥不可用,将有多少数据无法恢复。

报告进一步提出:

如果攻击者有意针对HSE环境中的特定设备(例如医疗设备);

勒索软件是否采取行动大规模破坏数据;

勒索软件是否具有自动传播和持久性功能,例如通过使用漏洞利用跨域和信任边界传播到医疗设备(例如WannaCry和NotPetya15攻击使用的EternalBlue漏洞利用);

如果云系统也已加密,例如COVID-19疫苗接种系统;

报告包含许多建议,其中大部分都围绕招聘新人员来领导组织加倍的安全工作。但很明显,HSE在提高安全方面还有大量工作要做。例如,报告指出HSE的医院网络有超过30,000台 Windows 7工作站被供应商视为已停产。

2021年6月,HSE总干事表示,5月勒索软件攻击的恢复成本可能超过6亿美元。

批评称HSE是由爱尔兰政府公共资助的,因此从理论上讲,它有足够的钱来完成完善的安全建设。

显然,在安全投入预算与超过6亿美元的恢复成本之间,对于HSE此次经历来说可算是刻骨铭心。

声明:本文来自安全419,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。