据《安全周刊》报道,安全研究人员在ENC安全公司开发的DataVault加密软件中发现了两个严重漏洞,从而可能导致使用该加密软件的几家主要供应商的存储设备受到影响。这两个漏洞已被分配CVE标识,分别是CVE-2021-36750和CVE-2021-36751。

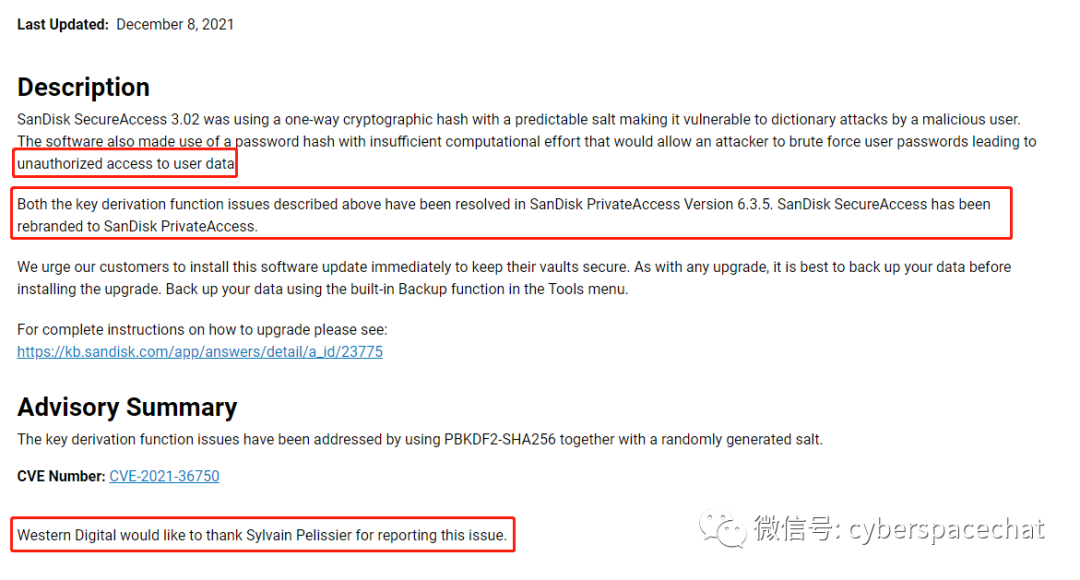

本月早些时候,《安全周刊》报道称,西部数据(Western Digital)已经更新了其SanDisk SecureAccess产品,以解决可以通过暴力破解和字典攻击获取用户数据的漏洞。

SanDisk SecureAccess,最近更名为SanDisk PrivateAccess,是一款允许用户加密存储在SanDisk U盘上受保护的保险库中的文件和文件夹的软件。

研究人员Sylvain Pelissier是Kudelski Security团队的密码专家,他研究发现,该软件受到几个密钥推导函数问题的影响,这些问题可以让攻击者获得用户口令。

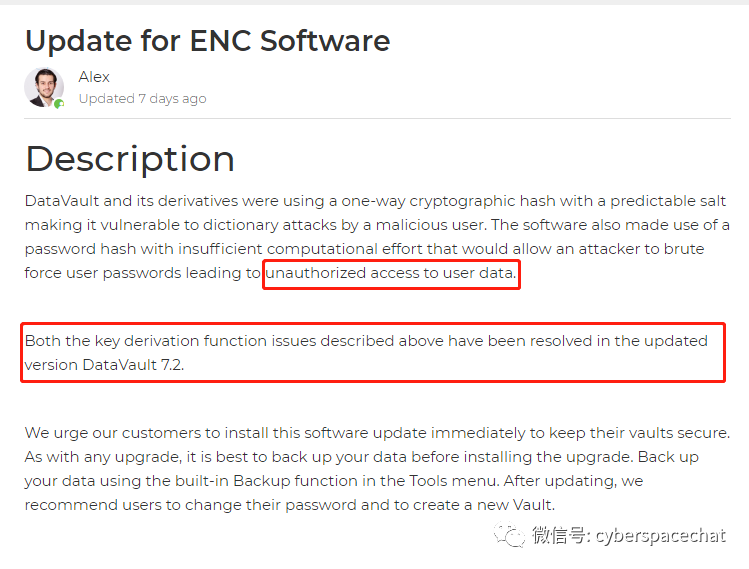

12月28日举行的混沌计算机俱乐部的远程混沌体验(rC3)虚拟会议上,Pelissier详细介绍了他的发现,他在会上透露,这些漏洞实际上是在ENC安全公司开发的DataVault加密软件中发现的。

DataVault被宣传为一种解决方案,为各种类型的系统提供“军用级数据保护和安全特性”,包括USB驱动器、硬盘驱动器、NAS设备、CD和DVD、计算机和各种云服务。

Pelissier发现,DataVault加密软件被WD (SanDisk的所有者)、索尼(Sony)和Lexar等供应商使用,他发现的问题影响了这几家公司的产品。

Pelissier使用逆向工程和其他各种技术和工具来寻找可能允许暴力攻击的弱点。两个已分配CVE编号CVE-2021-36750和CVE-2021-36751。

研究人员解释说,他们的研究证明,密钥推导函数是PBKDF2,使用MD5的1000次迭代来推导加密密钥。在所有解决方案和所有供应商中,用于推导密钥的salt都是恒定的,并且是硬编码的。这使得攻击者可以更容易地利用彩虹表等时间/内存损坏攻击技术猜测保险库的用户口令,并重用这些表来检索使用该软件的所有用户的口令。这种实现机制本身是不正确的,即使随机生成了唯一的salt,也可以轻松地恢复用户的口令。

另外还发现数据加密方法具有延展性,允许在没有任何检测的情况下恶意修改保管库中的文件。没有建立数据完整性机制。完整版软件的设置允许在4 种不同的安全级别之间进行选择,即AES-128、256、512和 1024位。加密方法已被逆向分析,是一种基于AES-128的类似CTR的构造,使用单个密钥。加密的多次迭代与用作初始向量IV的密钥推导函数获得的密钥链接在一起。但是,经过分析发现,所有这些模式都只提供128 位的安全级别。

Pelissier与Boi letterink在rC3会议上一起展示了他们的发现,Boi letterink协助ENC解决了这批漏洞。

ENC在自己的建议中解释道,DataVault及其衍生产品使用了带有可预测salt的单向加密哈希,这使得它很容易受到恶意用户的字典攻击。该软件还利用了一个口令哈希,但计算能力不足,这将允许攻击者使用暴力破解用户口令,从而导致未经授权的用户数据访问。

ENC最初是在5月份被告知这些缺陷的,并在12月初发布了DataVault 7.2补丁。不久之后,索尼和WD发布了他们自己的安全建议。研究人员说,Lexar公司尚未对漏洞影响进行回应。

参考资源

1、https://www.securityweek.com/storage-devices-major-vendors-impacted-encryption-software-flaws

2、https://pretalx.c3voc.de/rc3-2021-r3s/talk/QMYGR3/

3、https://encsecurity.zendesk.com/hc/en-us/articles/4413283717265-Update-for-ENC-Software

4、https://www.westerndigital.com/support/product-security/wdc-21014-sandisk-secureaccess-software-update

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。