朝鲜黑客国家队动作不断,Lazarus下属小分队BlueNoroff针对全球中小公司下手,卷走大量加密货币资金。

俄罗斯网络安全公司卡巴斯基追踪到了这波入侵活动,并为之命名“SnatchCrypto”(“抢币行动”)。该公司指出,SnatchCrypto自2017年开始便四处出击,足迹遍布中国、中国香港、印度、波兰、俄罗斯、新加坡、斯洛文尼亚、捷克共和国、阿联酋、美国、乌克兰和越南,主要下手对象是金融科技行业的初创公司。

研究人员称:“攻击者将带有监视功能的全功能Windows后门伪装成合同或其他商务文档,巧妙利用目标公司雇员的信任,诱使他们收下这些暗藏玄机的恶意文件。为最终掏空受害者的加密货币钱包,这一黑客组织开发出了全面而又危险的各类资源:复杂基础设施、漏洞利用程序和恶意软件植入物。”

BlueNoroff及其上级组织Lazarus以部署多样化恶意软件武器库而闻名,常运用多种手段攻击目标公司,非法攫取资金。他们惯于依靠各种高级网络钓鱼战术和复杂恶意软件,为饱受美国制裁的朝鲜挖掘经济利益,支持其核武和弹道导弹研发项目。

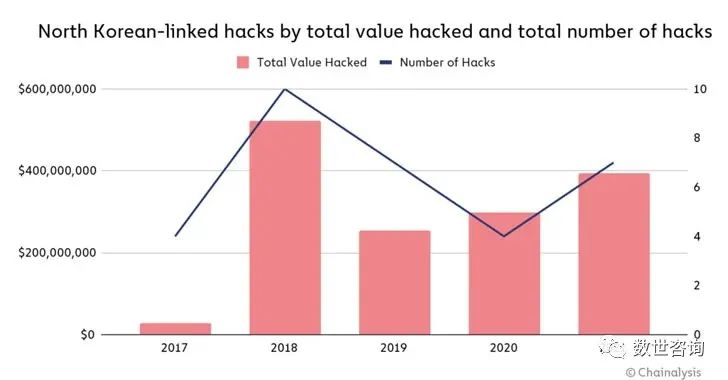

事实上,这些网络攻击活动回报巨大。区块链分析公司Chainalysis最近发布报告称,仅2021年一年,Lazarus黑客组织就与七起加密货币平台攻击事件有关,卷走了价值近4亿美元的数字资产,非法所得比2020年高出1亿美元。

朝鲜相关黑客活动总数及所涉总金额

研究人员表示:“这些攻击主要针对投资公司和中心化交易所,旨在从此类机构的联网‘热’钱包中抽取资金,流入朝鲜控制下的钱包地址。一旦得手,朝鲜便会展开小心谨慎的洗钱过程,通过加密货币混合器掩盖踪迹并提现。”

记录在案的朝鲜黑客国家队恶意活动多以针对外国金融机构的网络劫案形式呈现,尤其是2015-2016年间的多起SWIFT银行网络黑客事件,最近的黑客活动则是部署名为AppleJeus的后门,伪装成加密货币交易平台,劫掠并转移资金到他们的账户上。

攻击流程

在精心编造社会工程骗局骗取目标信任方面,SnatchCrypto攻击并没有独树一帜。他们伪装成合法风险投资公司,诱骗受害者打开暗含恶意软件的文档,由此取得攻击载荷,再由攻击载荷运行通过加密信道从远程服务器上获取的恶意程序。

触发感染链的另一种方法是使用Windows快捷方式文件(“.LNK”)来取得下一阶段的恶意软件,也就是Visual Basic(VB)脚本。作为跳转点,取来的VB脚本执行一系列中间攻击载荷,最后安装上全功能后门。此后门“丰富”的功能包括截屏、键盘记录、Chrome浏览器数据盗窃和任意命令执行。

活动范围

不过,这些攻击的最终目标是监视被黑用户的金融交易并盗取加密货币。只要潜在目标使用Metamask等Chrome扩展来管理加密货币钱包,恶意黑客就能偷偷本地替换掉该浏览器扩展的主要组件,换上他们自己的虚假版本,实时监视受害者的大额转账操作。

为抽取资金,这伙黑客还会注入恶意代码,按需拦截并篡改交易信息。研究人员解释道:“攻击者不仅仅修改收款[钱包]地址,还把转账金额拉到最高限额,基本上一次就榨干受害账户了。”

KnowBe4安全意识倡导者Erich Kron在声明中称:“说到网络犯罪,加密货币行业可谓是重灾区,因为加密货币本质上是去中心化的,而且不同于信用卡或银行转账,加密货币交易几乎瞬时完成,不可逆转。”

“民族国家,尤其是受到严苛关税或其他金融限制的民族国家,可以从盗窃和操纵加密货币上攫取巨大利益。很多情况下加密货币钱包都可以容纳多种加密货币,是很诱人的攻击目标。”

Chainalysis博客文章《非法持币量创历史新高,朝鲜黑客迎来高产丰年》:

https://blog.chainalysis.com/reports/north-korean-hackers-have-prolific-year-as-their-total-unlaundered-cryptocurrency-holdings-reach-all-time-high/

卡巴斯基完整APT报告《BlueNoroff仍在猎取加密货币》:

https://securelist.com/the-bluenoroff-cryptocurrency-hunt-is-still-on/105488/

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。