EDR(端点检测和响应)是过去两年网络安全市场的热点,也被看作是XDR的基石。随着后新冠时代远程办公成为“新常态”,企业数字化转型加速,网络犯罪爆发式增长,端点安全的重要性不言而喻,EDR已经成为企业在旧安全边界消失时,抵御复杂的恶意软件和防不胜防的零日威胁的第一道防线。

EDR的核心价值,简单来说就是让安全团队能够更快地检测和响应威胁,同时降低成本和复杂性。但是,被网络安全业界和企业寄予厚望的EDR解决方案真的无懈可击吗?当今市场上最顶级的EDR产品面对高级持续威胁和勒索软件攻击技术的表现如何?

近日,希腊比雷埃夫斯大学的一个团队测试了当今26家顶级网络安全公司的EDR产品(去年八月首次测试了18个产品),发现许多产品未能检测到高级持续威胁攻击者(例如国家黑客)和勒索软件团伙最常用的攻击技术。

比雷埃夫斯大学的研究者指出:“我们的结果表明,由于最先进的EDR也无法预防和记录测试中使用的大部分攻击,因此(此类产品)仍有很大的改进空间。”

典型攻击场景

这项研究在去年发表的一篇题为“EDR系统针对高级持续威胁攻击向量的实证评估”的论文中进行了详细介绍(今年1月份又进行了更新),研究了市场上最顶级的18款EDR产品。

EDR是杀毒软件进化的结果,使用静态和动态分析方法来检测恶意软件,还可以监控、收集和汇总来自端点的数据,以尝试检测依赖于更隐蔽技术的恶意行为,例如滥用合法应用程序进行攻击。

今天,EDR结合了从静态文件签名规则到高级机器学习模块的所有内容,被认为是站在安全软件食物链顶端的产品。然而,它并不完美。

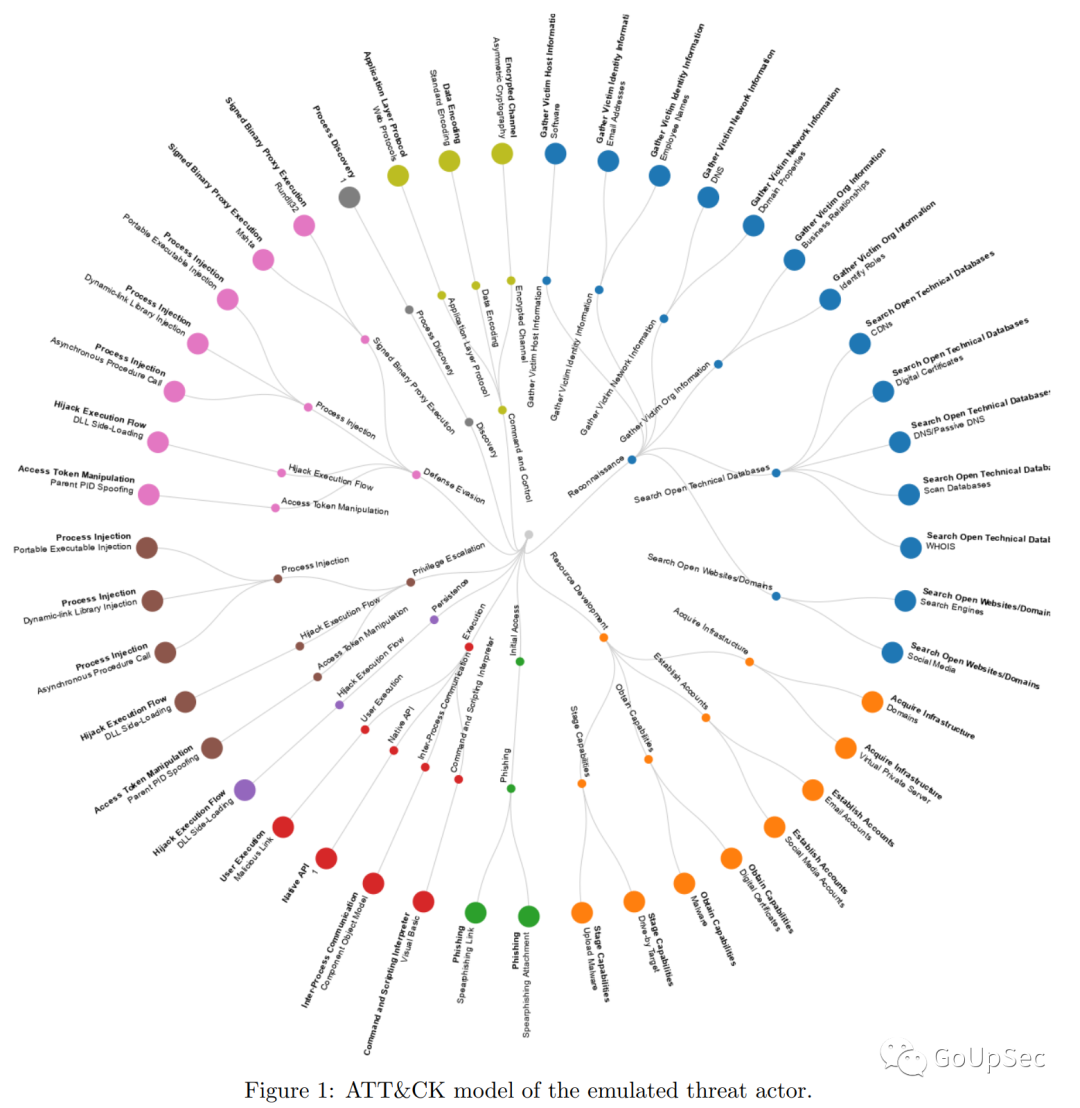

研究者通过模拟常见的APT杀伤链攻击技术来检验当今一些最大牌的EDR产品的实战性能(下图)

测试的准备工作包括购买一个成熟的过期站点来托管恶意软件负载,使用Let"s Encrypt SSL证书保护站点,并在其中托管四种常见类型的攻击文件:

Windows控制面板快捷方式文件(.cpl);

合法的Microsoft Teams安装程序(将加载恶意DLL);

未签名的可移植可执行(EXE)文件;

HTML应用程序(HTA)文件。

一旦执行,这四个文件都会滥用合法功能来加载和运行Cobalt Strike Beacon后门。

这个攻击链背后的想法是,这四个文件和Beacon后门是通常发送给受害者的常规有效负载,是鱼叉式网络钓鱼电子邮件活动的一部分。这些文件一旦进入企业内部网络,所有EDR都应该检测、阻止或至少提醒安全团队。

测试结果

研究小组测试的EDR产品分别来自Bitdefender、Carbon Black、Check Point、Cisco、Comodo、CrowdStrike、Elastic、ESET、F-Secure、Fortinet、Kaspersky、McAfee、Microsoft、Panda Security、Sentinel One、Sophos、Symantec和Trend Micro。测试结果如下表所示(包含26款EDR产品和5款EPP产品):

注:彩色部分表示已经获得厂商认可。部分标注定义:✓攻击成功;◇攻击成功,但触发中级警报;•攻击成功,触发低级警报;*攻击成功,触发警报;◦攻击不成功,警报未触发;✗攻击失败,触发警报。

结果表明,只有两款受测EDR产品完全覆盖了所有攻击媒介(编者:所有分项测试结果都是✗),让攻击者无机可乘。

研究小组认为,不能覆盖所有攻击媒介意味着攻击者有机会关闭EDR,或者至少能够禁用其遥测功能,从而能够在受感染系统上为所欲为,并着手对本地网络的进一步攻击。

研究者指出,测试并未覆盖市场上所有的EDR产品。并非所有EDR都在该实验中进行了测试。因为并非所有EDR供应商都同意开放他们的产品进行测试,甚至他们测试的18种产品中的一些都是在SOC和CERT团队等中介机构的帮助下获得的。

论文地址:

https://arxiv.org/abs/2108.10422

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。