2022年1月25日,赛博堡垒(HardenedVault)创始人Shawn Chang在第九届安天网络安全冬训营研讨会上分享了《开放基础架构安全防护:对抗复杂性》的议题(视频:https://www.bilibili.com/video/BV1FT4y1C7ZS),主要围绕基础架构的定义、用实际案例分析了高级防护的趋势、威胁建模过程中遇到的常见问题及打造开放的体系基础架构安全过程中关键性的组件等方面进行了介绍。

2021年的公开披露信息来看,高级威胁有之前未见的两大趋势:

1)规模化构建专注底层的攻击链条,Kaspersky针对2022年APT(高级可持续威胁)的趋势预测中直接指出了底层攻击的“热度”回归:

2)单点打击链的技术追求精湛,赛博堡垒介绍了2021年两大高级威胁的经典案例,以色列数字军火商NSO针对iPhone的0-click漏洞利用和伊朗安全公司Amnpardaz曝光针对BMC的rootkit。

针对高级威胁各国的应对策略:

正确的安全哲学非常重要,以下原则再怎么强调也不为过:

按照纵深防御/塔防的基础原则,堆砌式的安全方案是非常脆弱的:

企业生产环境的实际威胁可能是冰山以下的部分:

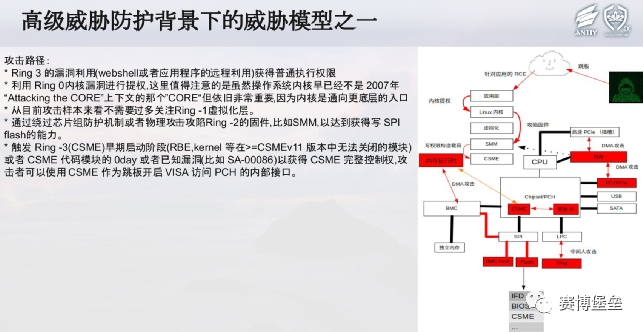

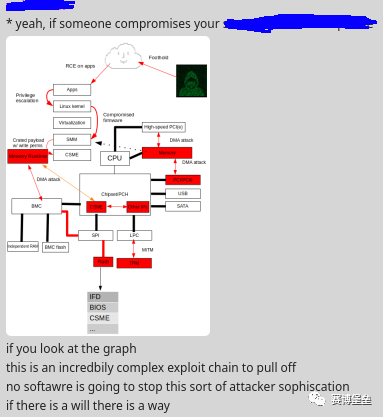

知己知彼,百战不殆!知道了已经感知到的威胁以及根据经验对未知威胁进行一些预判,赛博堡垒仅罗列了一种极端场景的威胁模型:

如果攻击者具备A(高级)+ P(持久性)的特征,此类模型非常奏效,一位同行给出的“有志者事竟成”的注释完美了体现了P的特征:

构建靠谱的威胁模型的难处在于即使根据诸多公开情报,企业依然难以得出底层的实际风险仅限于此的结论,因为无法得出确切结论的原因主要是受限于高级威胁防护领域“堡垒悖论”魔咒,即在构建系统安全防护体系过程中的复杂性导致威胁建模的不准确。比如,一台高级防护节点经过了从应用层,内核层,固件层,芯片层以及密码工程的纵深加固后上线:

1)假设攻击者的目标是拿到内核权限并且植入内核rootkit,那攻击者攻破了应用层和内核层防护后已经达到目的,自然不会去攻击下一层,即使之后通过取证和应急响应拿到了相关攻击的证据,也只能说明攻击者具备攻击内核层的能力,并不能证明攻击者没有攻陷虚拟化,SMM以及CSME的能力,这种情况会让企业或者机构的决策者出现盲区。

2) 假设攻击者已经攻陷了UEFI/SMM固件层并且成功持久化,如果攻击者没有进行大规模行动而只是定向打击高价值目标,那此类攻击由于设计上的“不可访问”等逻辑,也难以发现,而在这个层面取证的难度和成本大幅增加,并且缺少有效方法。

3)假设攻击者已经攻陷了包括CSME在内的PCH上大部分IP并成功持久化,到这个阶段大部分检测和取证手段都将失效,这个阶段通常企业和机构决策者会认为系统是安全的。

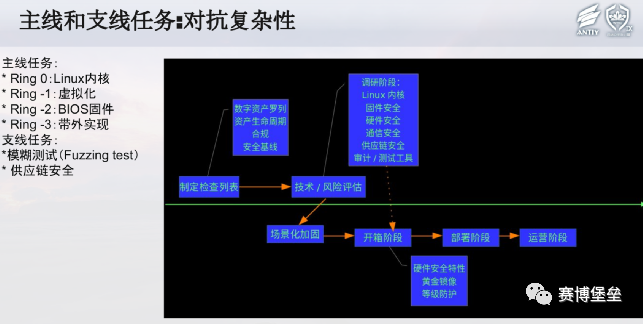

赛博堡垒把企业基础架构安全流程划分为两部分:

Ring 0,即内核。虽然今天内核已经不是最核心的组件,但它依然是通向地下世界的入口,所以对于内核的防护依然非常重要,有兴趣可参考VED和PaX/GRsecurity。

也简要介绍了关于Ring -2(固件)和Ring -3(Intel CSME)以及支线任务,其中最重要的当属模糊测试,赛博堡垒的VaultFuzzer可以以极低的算力达到较高的覆盖率,有兴趣的读者可以阅读。

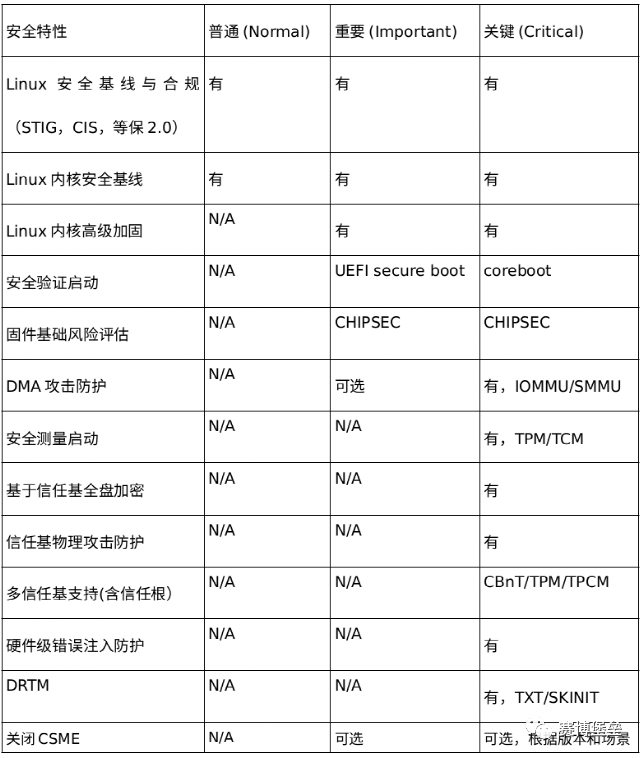

对于企业在场景化加固过程中对于不同业务重要性进行的分级别的防护大致如下:

赛博堡垒的结论是没有银弹,基础架构层级的安全问题本质上是与复杂性的对抗,因素的多样性导致的复杂性的不断攀升,在工程层面企图解决这类复杂问题必须回归到计算机科学的层面,梳理各个组件的工程化中与计算机科学的关系,以此为构建适当的威胁模型提供基础,最后是使用各种“材料”打造一个坚固的赛博堡垒。

声明:本文来自赛博堡垒,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。