昨晚,据称是恶意软件开发者在国外 BleepingComputer 论坛上发帖,公开了 Maze、Egregor 和 Sekhmet 勒索软件操作的主解密密钥。经安全公司 Emsisoft 确认这些解密密钥是合法的,该公司勒索软件专家和威胁分析师 Brett Callow 表示解密密钥的发布是高压政策下让网络犯罪分子已经感到担忧。

Maze 勒索软件于 2019 年 5 月开始运作,并迅速成名,因为他们负责使用现在许多勒索软件运作所使用的数据盗窃和双重勒索战术。在 Maze 于 2020 年 10 月宣布关闭后,他们在 9 月重新命名为 Egregor,后来在成员在乌克兰被捕后,他们消失了。Sekhmet行动在某种程度上是一个例外,因为它在2020年3月启动,而Maze仍在活动。

在 14 个月之后,上述三款勒索软件的解密密钥由一名网名为“Topleak”的用户泄露,他自称是所有三款勒索软件的开发者。

发帖人说,这是一次有计划的泄漏,与最近的执法行动没有关系,这些行动导致服务器被查封,赎金软件的附属公司被逮捕。

“Topleak”表示:“公开解密密钥是因为引起太多的线索,而且大部分都是假的,所以有必要强调这是一次有计划的泄漏,与最近的逮捕和取缔行动没有任何联系”。他们进一步表示,他们的团队成员都不会再回到勒索软件领域,而且他们销毁了勒索软件的所有源代码。

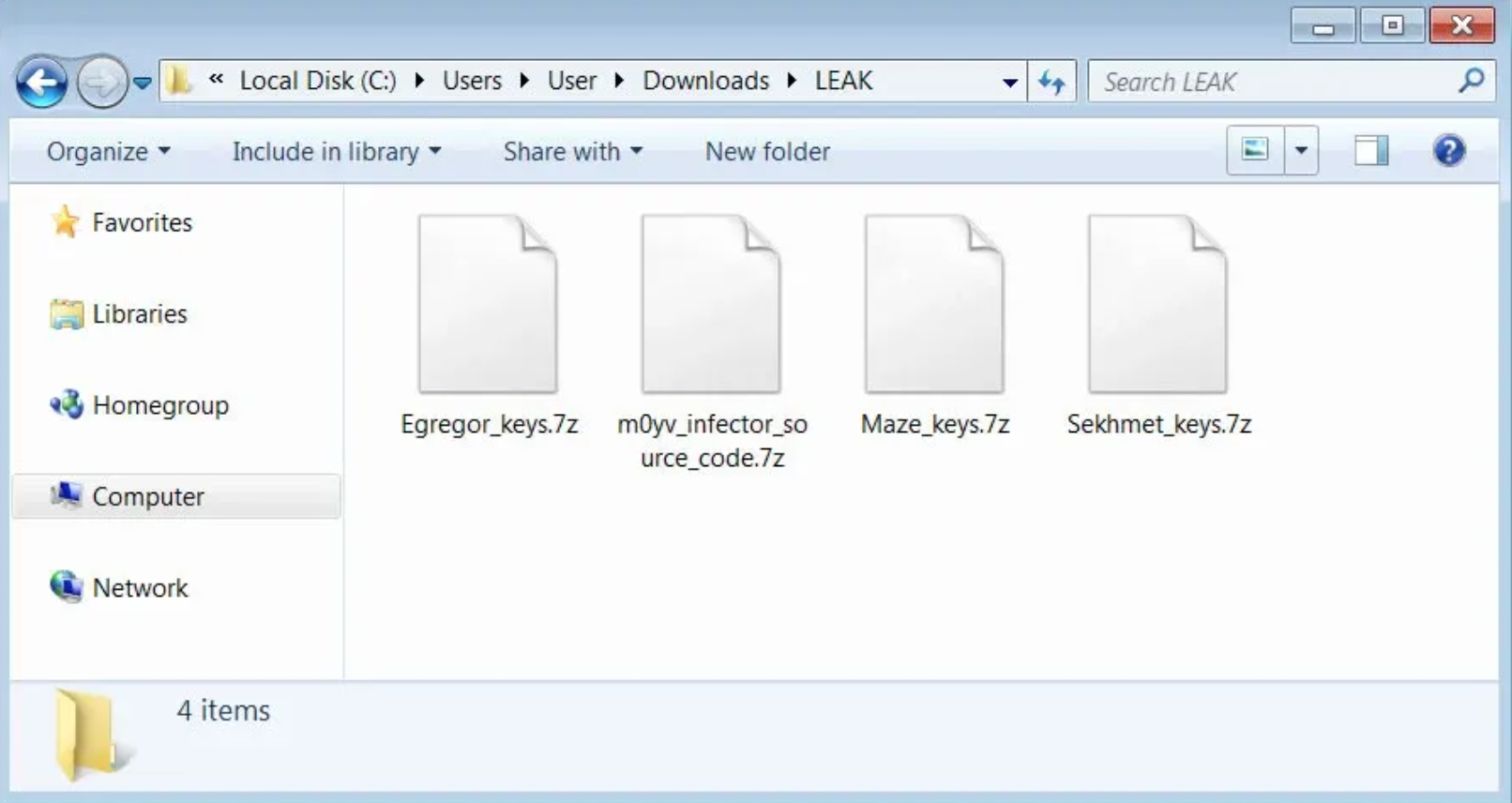

该帖子包括一个 7zip 文件的下载链接,该文件有四个档案,包含Maze、Egregor和Sekhmet的解密密钥,以及勒索软件团伙使用的"M0yv"恶意软件的源代码。这些档案中的每一个都包含公共主加密密钥和与特定"广告"相关的私人主解密密钥,或勒索软件操作的附属机构。

以下是每个勒索软件操作所发布的RSA-2048主解密密钥的总数。

● Maze:针对非企业用户的原始恶意软件的9个主解密密钥。

● Maze:30个主解密密钥。

● Egregor:19个主解密密钥。

● Sekhmet。1个主解密密钥。

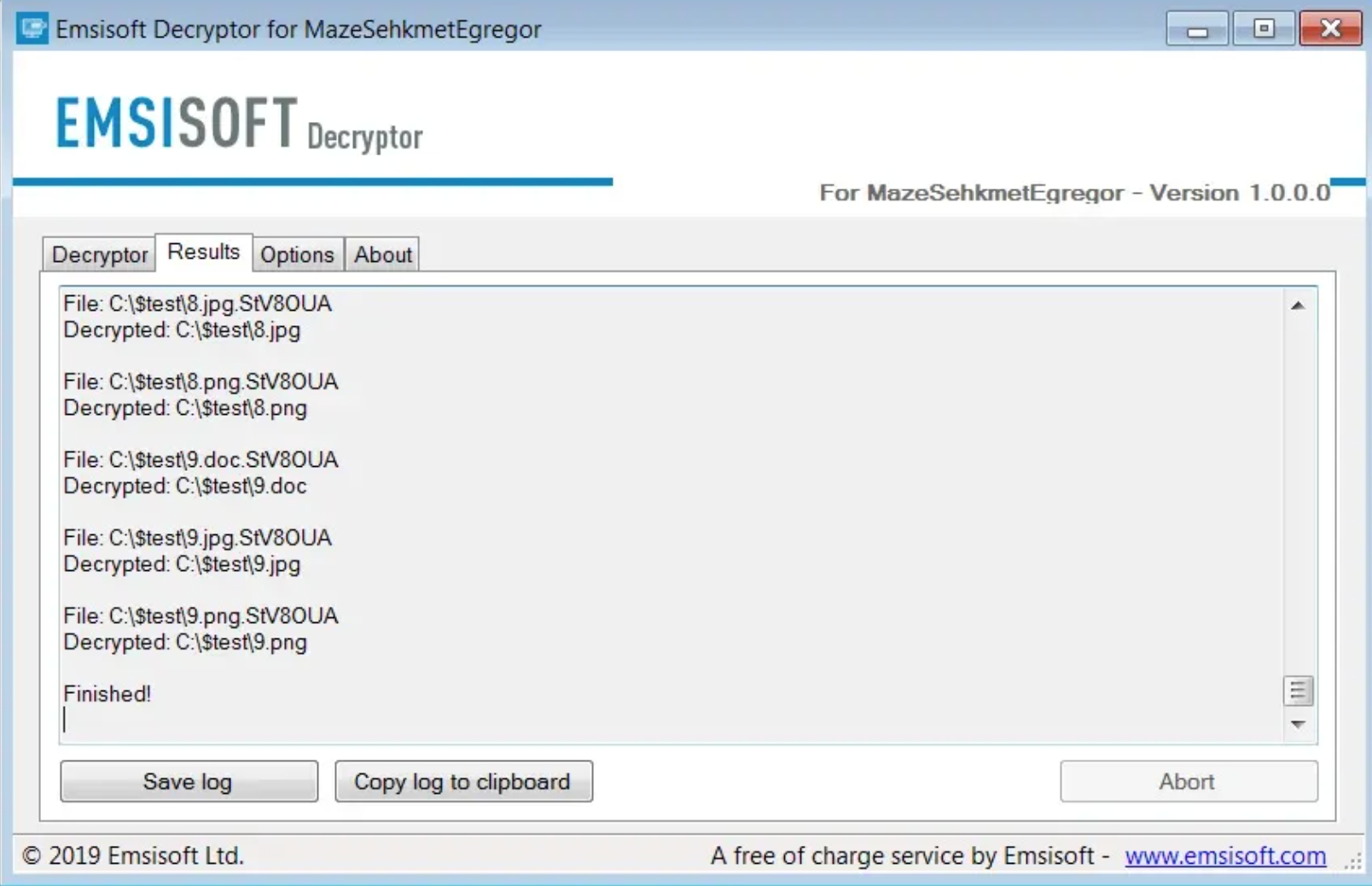

EMSIsoft的Michael Gillespie和Fabian Wosar已经审查了这些解密密钥,并向BleepingComputer证实,它们是合法的,可以用来解密被这三个勒索软件家族加密的文件。

声明:本文来自cnBeta,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。