0x00 风险概述

2022年2月21日,ASEC分析团队披露最近发现在Microsoft SQL Server 上安装Cobalt Strike的新一波攻击活动,该活动导致进一步的渗透和感染恶意软件。

0x01 攻击详情

MS-SQL是Windows环境中流行的数据库,它从过去就一直是攻击者的目标。针对MS-SQL的攻击通常包括攻击未打补丁的环境、暴力破解,以及对管理不善的数据库的字典攻击等。

近日,Ahn Lab 的 ASEC团队发现,攻击者正在攻击暴露在互联网上的使用弱密码的MS-SQL 数据库。攻击者通过扫描开放TCP端口1433 的服务,然后使用暴力破解和字典攻击来破解密码。一旦攻击者获得对管理员帐户的访问权限并登录数据库,目前已知会投放Lemon Duck、KingMiner 和 Vollgar 等加密矿工,此外,攻击者还使用 Cobalt Strike 创建后门,以建立持久性并进行横向移动。

Cobalt Strike是一个商业渗透测试工具,该工具已被用于包括 APT 和勒索软件在内的大多数攻击中,可实现命令执行、键盘记录、文件操作、SOCKS 代理、权限提升、Mimikatz(凭据窃取)和端口扫描等功能。

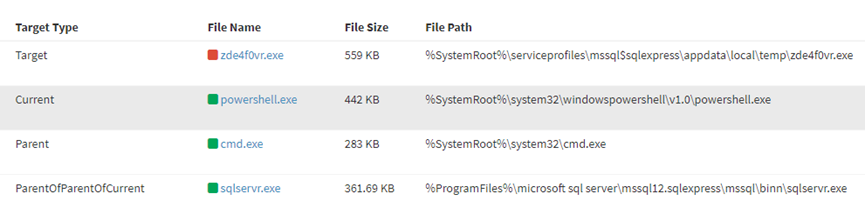

据表示,Cobalt Strike是通过MS-SQL进程的cmd.exe和powerhell.exe下载的,并在正常程序 MSBuild.exe 中注入和执行来逃避检测。

执行后,beacon被注入合法的Windows wwanmm.dll进程,等待攻击者的命令,同时隐藏在系统文件中。由于接收攻击者的命令并执行恶意行为的beacon不存在于可疑的内存区域,而是在正常模块wwanmm.dll中运行,因此可以绕过基于内存的检测。

此外,被称为 "beacon"的Cobalt Strike代理是无文件的shellcode,所以它被安全工具检测到的可能性大大减少,尤其是在安全管理不够完善的系统中。

0x02 风险等级

高危。

0x03 影响范围

使用弱密码的MS-SQL 数据库。

0x04 安全建议

为避免MS-SQL 数据库遭受此类攻击,建议管理员密码使用强密码,并将服务器置于防火墙之后。记录所有内容并监控可疑操作,应用可用的安全更新,并使用数据访问控制器检查和执行每个事务的策略。

相关文件、IoC、C&C、URL等信息请参考:

https://asec.ahnlab.com/en/31811/

0x05 参考链接

https://asec.ahnlab.com/en/31811/

https://www.bleepingcomputer.com/news/security/vulnerable-microsoft-sql-servers-targeted-with-cobalt-strike/

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。