美国网络安全公司 Recorded Future在2018年7月16日发布报告,总结分析了俄罗斯联邦技术出口管制局(简称 FSTEC)的漏洞披露操作。这份报告指出,俄罗斯通常只公布10%的已知漏洞,且发布时间比中国的国家漏洞数据库滞后83天,比美国的滞后50天。

Recorded Future报告总结的要点

俄罗斯的漏洞数据库由联邦技术出口管制局(FSTEC)运作,FSTEC 是负责保护俄罗斯国家机密,并支持反情报和反间谍行动的军事单位。

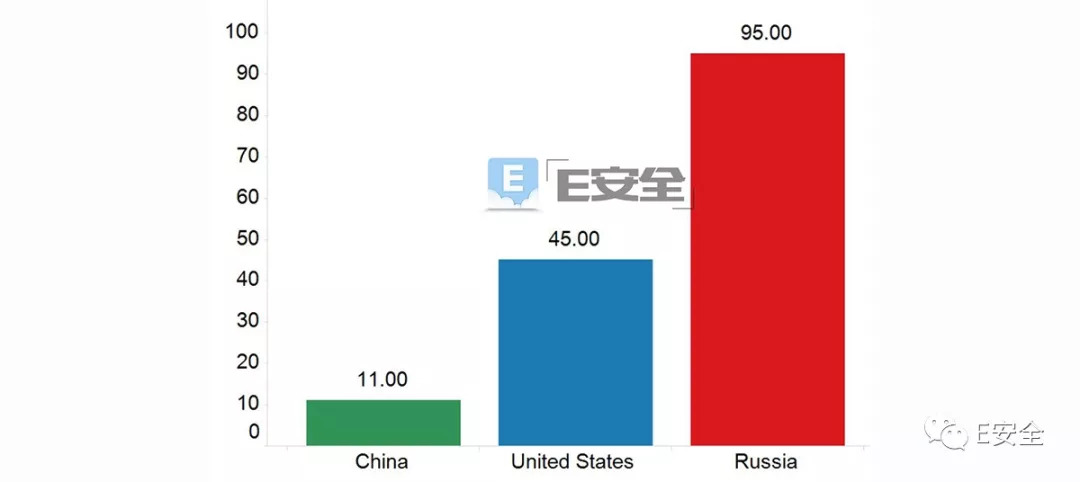

FSTEC 的漏洞数据库简称为 BDU(Банк данных угроз безопасности информации)。在已被美国国家漏洞数据库(NVD) 公布的10万7901个漏洞中,BDU 只公布了1万1036个漏洞,只约占美国公布的漏洞数量的10%。

Recorded Future在报告中指出,大部分(61%)俄罗斯国家支持型威胁组织利用过的漏洞都被 FSTEC 披露了。这项数据还不足以确定俄罗斯情报机构对 FSTEC 漏洞披露的影响。

FSTEC 在俄漏洞数据库( BDU) 披露的主要是对俄罗斯国家信息系统存在威胁的漏洞。

美媒报道称,若要进入俄罗斯市场销售产品,外国的软件和安全公司须将产品提交给 FSTEC 和相关机构,供其查看源代码,美媒认为,FSTEC 表面上提供漏洞相关信息,实则可能是以此收集外国软件的情报,FSTEC 有能力通过技术检查发现漏洞,并将其武器化。

FSTEC的背景

俄罗斯联邦技术出口管制局(FSTEC) 成立于2004年,隶属于俄罗斯国防部。FSTEC 在莫斯科设有中心办公室,此外还在七个地区有办事处以及一个名为“国家技术信息保护问题科学与研究实验研究院”(简称 GNIII PTZI)的信息安全研究与实验研究院。

职能

俄罗斯总理官网在2016发布的一份文件显示,FSTEC 负责执行政府政策,协调部门间合作,并在国家安全领域行驶特殊职能。这些国家安全领域包括:

信息系统安全;

打击针对俄罗斯的外国技术威胁;

国家机密安全;

出口控制。

在 FSTEC 四大职能之中,它还需与俄罗斯国家安全局(简称 FSB)合作保护国家机密,支持技术性反情报和反间谍活动,而且有权监控负责国家机密事务官员的通信。

FSTEC 虽隶属于俄国防部,但其权力范围很广,特别是在国家技术控制和国家机密安全领域的权力。FSTEC 网站的文件显示,该机构还能管控化学和核武器的商用周边材料以及反技术情报。

FSTEC的高级委员会组成

FSTEC 有一个高级政府官员组成的委员会,包括俄罗斯军方总参谋部副部长、内务部副部长、俄罗斯联邦安全局(FSB)下的经济安全司司长、俄罗斯对外情报局(SVR)副局长等。该委员会的主要职能是设置并管理 FSTEC 预算以及协调部门间的职能。

据 FSTEC 的官方文件透露,2015年该机构被指派了1111名员工,还不包括安全、保护和维护人员。在这1111名员工中,有225人在其莫斯科总部就职,其他则分布在另外七个地区办事处。

报告就FSTEC和中国CNITSEC做了对比

Recorded Future 的报告指出,FSTEC 的主要任务非常明确且是明文规定,国家安全是其首要任务。和其他国家的类似组织不同(如中国信息安全测评中心 CNITSEC),FSTEC 没有言明自己提供公共服务的任务,而发布的都是对俄罗斯国家信息系统存在威胁的漏洞。所以 FSTEC 不同于 CNITSEC,它是一个公开的国家秘密组织。鉴于 FSTEC 是一个公开的军事机构,那么对于它主要披露的漏洞类型,以及为何不披露某些漏洞也就不言而喻了。

关于FSTEC漏洞披露分析

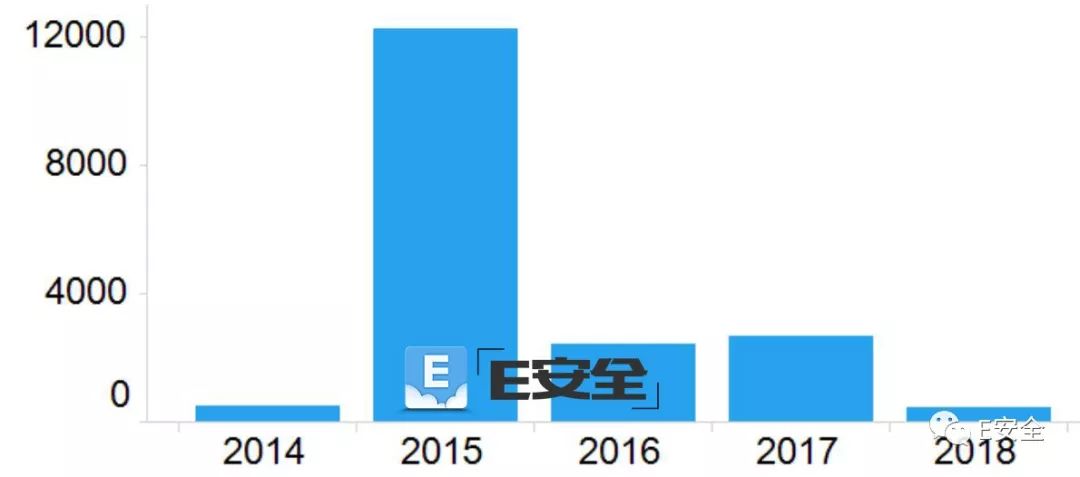

FSTEC 于2014年开始披露漏洞数据,比美国 NVD 晚了十五年。如下所示,FSTEC 在2014年发布的漏洞量很小,2015年出现激增,而后在2016到2018年间又出现回落。

俄罗斯漏洞数据库BDU收录不全

研究人员对照检查 FSTEC 的漏洞数据库 BDU 漏洞标识符和 NVD 的 CVE 漏洞标识符时发现,并不存在一一对应的关系。FSTEC 有时会把多个 CVE 漏洞综合成一个单独的 BDU 漏洞,而有时候又会把不同操作系统的多个 BDU 漏洞综合成一个 CVE 漏洞。BDU 披露了11306个漏洞,接近美国 NVD 披露的十分之一。这一差异并不单单因为 FSTEC 起步晚所致,因为 FSTEC 覆盖的25%的漏洞都在 FSTEC 运营前几年就有了。

报告显示,FSTEC 在2015年发布的漏洞量远超其他年份。或许是因为2015年是 BDU 数据库用来实验的一年,在这一年 FSTEC 对自身的职能进行了评估。尽管 FSTEC 在2015年度活动报告中并未对 BDU 这一年的实验做出总结,但从数据可以看出,FSTEC 决定大幅减少漏洞披露的范围和数量。更窄的范围与该数据库的公共任务相符,即集中报告与国家信息系统或关键基础设施相关的漏洞。

Recorded Future认为,尽管 FSTEC 宣称 BDU 适用于开发人员、安全专家、测试实验室或其它组织,但分析却显示其主要针对俄罗斯政府及基础设施所使用系统的安全漏洞。在 BDU 发布最快的漏洞中,有75%与浏览器或工业控制软件有关。

漏洞披露滞后、“定向”

Recorded Future 的这份报告评估了中国和美国的漏洞数据库披露漏洞的差异,并指出中国在漏洞披露方面的平均速度上快于美国。研究人员对比2017-2018年的漏洞披露情况后发现,俄罗斯的漏洞披露时间严重滞后于美国和中国,俄罗斯披露的漏洞不仅数据不完整,且时间还极为滞后。

BDU收录的漏洞多被APT组织关注

Recorded Future 发布报告披露了俄罗斯 APT 组织利用的漏洞以及这些 APT 组织瞄准的产品厂商(产品包含漏洞)。研究人员经过对比发现,这些技术厂商均出现在 FSTEC 关注的领域。这就意味着,FSTEC 对这些厂商的漏洞披露率远超10%。这些厂商的软件在全球范围内得到广泛使用,所以俄罗斯 APT 组织很有可能针对这些技术实施攻击。

为了更深入地探索,Recorded Future 研究人员还对俄罗斯 APT 组织过去四年利用过的漏洞再次进行了分析。对分配了 CVE 编号的漏洞和美国 NVD 和中国 CNNVD 披露的漏洞分析后,Recorded Future 确定了俄罗斯 APT 团队在这段时间内利用过的49个漏洞。其中的30个漏洞(61%)由 FSTEC 发布,这远高于 FSTEC 漏洞发布的平均值10%。此外,在这30个漏洞中,有18个漏洞被黑客组织 APT28 利用发起攻击。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。