近日,奇安信CERT监测到OpenSSL官方发布了安全更新,修复了OpenSSL拒绝服务漏洞(CVE-2022-0778),OpenSSL中的BN_mod_sqrt() 函数包含一个致命错误,攻击者可以通过构造特定证书来触发无限循环,由于证书解析发生在证书签名验证之前,因此任何解析外部提供的证书场景都可能实现拒绝服务攻击。目前,此漏洞细节及PoC已公开,经奇安信CERT验证,此漏洞POC有效且稳定。鉴于此漏洞影响范围极大,建议客户尽快做好自查及防护。

漏洞信息

OpenSSL是一个开放源代码的软件库包,应用程序可以使用这个包来保护安全通信,避免窃听,同时确认另一端连接者的身份,OpenSSL采用C语言作为主要开发语言,这使得OpenSSL具有优秀的跨平台性能,OpenSSL支持Linux、BSD、Windows、Mac、VMS等平台,这使其具有广泛的适用性。

近日,奇安信CERT监测到OpenSSL官方发布了安全更新,修复了OpenSSL拒绝服务漏洞(CVE-2022-0778),OpenSSL中的BN_mod_sqrt() 函数包含一个致命错误,攻击者可以通过构造特定证书来触发无限循环,由于证书解析发生在证书签名验证之前,因此任何解析外部提供的证书场景都可能实现拒绝服务攻击。

任何使用了OpenSSL中的BN_mod_sqrt() 函数的程序,在攻击者可以控制输入的前提下,均受此漏洞影响,易受攻击的场景包括:使用了服务器证书的TLS客户端,使用客户端证书的 TLS 服务器,从客户那里获取证书或私钥的托管服务提供商,认证机构解析来自订阅者的认证请求,以及任何存在解析 ASN.1 椭圆曲线参数的功能实现等。

目前,此漏洞细节及PoC已公开,经奇安信CERT验证,此漏洞POC有效且稳定。鉴于此漏洞影响范围极大,建议客户尽快做好自查及防护。

漏洞名称 | OpenSSL拒绝服务漏洞 | ||

公开时间 | 2022-03-15 | 更新时间 | 2022-03-17 |

CVE编号 | CVE-2022-0778 | 其他编号 | QVD-2022-1635 |

威胁类型 | 拒绝服务 | 技术类型 | 退出条件不可达的无限循环 |

厂商 | OpenSSL | 产品 | OpenSSL |

风险等级 | |||

奇安信CERT风险评级 | 风险等级 | ||

高危 | 蓝色(一般事件) | ||

实时威胁状态 | |||

POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

已公开 | 未发现 | 未发现 | 已公开 |

漏洞描述 | OpenSSL存在拒绝服务漏洞(CVE-2022-0778),攻击者可以通过构造特定证书来触发无限循环,由于证书解析发生在证书签名验证之前,因此任何解析外部提供的证书场景都可能实现拒绝服务攻击。 | ||

影响版本 | OpenSSL == 1.0.2 OpenSSL == 1.1.1 OpenSSL == 3.0 | ||

不受影响版本 | OpenSSL == 1.0.2zd(仅限高级支持用户) OpenSSL == 1.1.1n OpenSSL == 3.0.2 | ||

其他受影响组件 | Ubuntu、Debian、Redhat、CentOS、SUSE等平台均受影响。 | ||

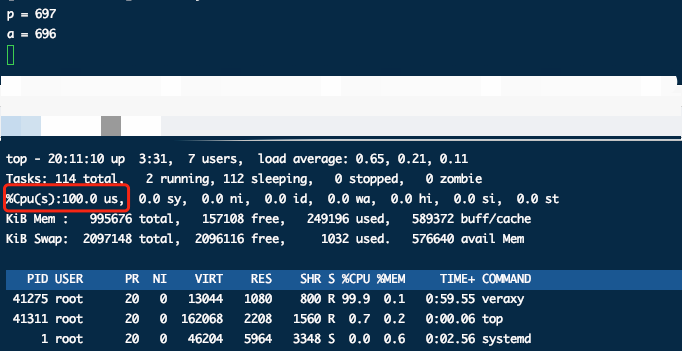

奇安信CERT已成功复现OpenSSL拒绝服务漏洞(CVE-2022-0778),复现截图如下:

威胁评估

漏洞名称 | OpenSSL拒绝服务漏洞 | |||

CVE编号 | CVE-2022-0778 | 其他编号 | QVD-2022-1635 | |

CVSS 3.1评级 | 高危 | CVSS 3.1分数 | 7.5 | |

CVSS向量 | 访问途径(AV) | 攻击复杂度(AC) | ||

网络 | 低 | |||

用户认证(Au) | 用户交互 | |||

不需要 | 不需要 | |||

影响范围 | 机密性影响(C) | |||

不改变 | 无 | |||

完整性影响(I) | 可用性影响(A) | |||

无 | 高 | |||

危害描述 | OpenSSL作为使用最广泛的加密库之一,预装于各个主流Linux发行版之中,如Ubuntu、Debian、Redhat、CentOS等平台,由于OpenSSL中的BN_mod_sqrt() 函数存在致命错误,攻击者可以通过构造特定证书来触发无限循环,任何使用了OpenSSL中的BN_mod_sqrt() 函数的程序,在攻击者可以控制输入的前提下,均受此漏洞影响。 | |||

处置建议

目前,OpenSSL官方已针对此漏洞发布修复版本,建议用户尽快升级至安安全版本。

1.升级OpenSSL

OpenSSL 1.0.2 用户应升级到 1.0.2zd(仅限高级支持客户)

OpenSSL 1.1.1 用户应升级到 1.1.1n

OpenSSL 3.0 用户应升级到 3.0.2

注意:OpenSSL 1.1.0版本及OpenSSL 1.0.2版本已停服,高级支持用户需要更新请联系官方:https://www.openssl.org/support/contracts.html

2.其他主流平台升级

使用了OpenSSL的其他平台如Ubuntu、Debian、Redhat、CentOS、SUSE均受此漏洞影响,具体受影响的平台版本及修复建议请参考如下官方说明:

(1)Ubuntu

https://www.linux.org/threads/usn-5328-2-openssl-vulnerability.39606/

https://ubuntu.com/security/notices/USN-5328-1

(2)Debian

https://www.debian.org/security/2022/dsa-5103

(3)Redhat

https://access.redhat.com/security/cve/cve-2022-0778

(4)SUSE

https://www.suse.com/security/cve/CVE-2022-0778.html

产品解决方案

奇安信开源卫士已支持

奇安信开源卫士 20220317.1010 版本已支持对OpenSSL 拒绝服务漏洞 (CVE-2022-0778)的检测。

参考资料

[1]https://www.openssl.org/news/secadv/20220315.txt

[2]https://www.openssl.org/policies/secpolicy.html

[3]https://www.linux.org/threads/usn-5328-2-openssl-vulnerability.39606/

[4]https://ubuntu.com/security/notices/USN-5328-1

[5]https://www.debian.org/security/2022/dsa-5103

[6]https://access.redhat.com/security/cve/cve-2022-0778

[7]https://www.suse.com/security/cve/CVE-2022-0778.html

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。