MITRE Engenuity近日发布了业界首个全面的内部威胁策略、技术和程序(TTPs)知识库。

该知识库基于今年2月中旬MITRE威胁情报防御中心与花旗集团、微软、Crowdstrike、Verizon和JP Morgan Chase等多行业巨头合作发布的内部威胁TTP知识库的设计原则和方法论(论文链接在文末)。

MITRE声称内部威胁知识库将有助于防御者更好地检测、缓解和模拟IT系统上的内部威胁行为并阻止它们:

“我们的目标是帮助企业将内部威胁缓解措施从‘可能’转变为可操作的检测和响应。”

从SOC视角看内部威胁

在发布内部威胁TTP知识库的同时,MITRE威胁情报防御中心研发主管Jon Baker的一篇博客文章强调了每个CISO都知道的事情,“恶意内部人员对组织构成了独特的威胁。”Baker指出,重点是“在IT环境中SOC可以观察到的”网络威胁和活动。

企业会采用不同的方法来应对内部威胁,这导致谁可以访问哪些数据(SOC、HR、物理安全等)以及如何处理内部威胁的方式存在显著差异。鉴于SOC专注于网络威胁,我们在参与者中发现了一个共同点和机会——SOC团队可以访问内部威胁案例数据的子集,在内部威胁计划中往往能发挥作用。

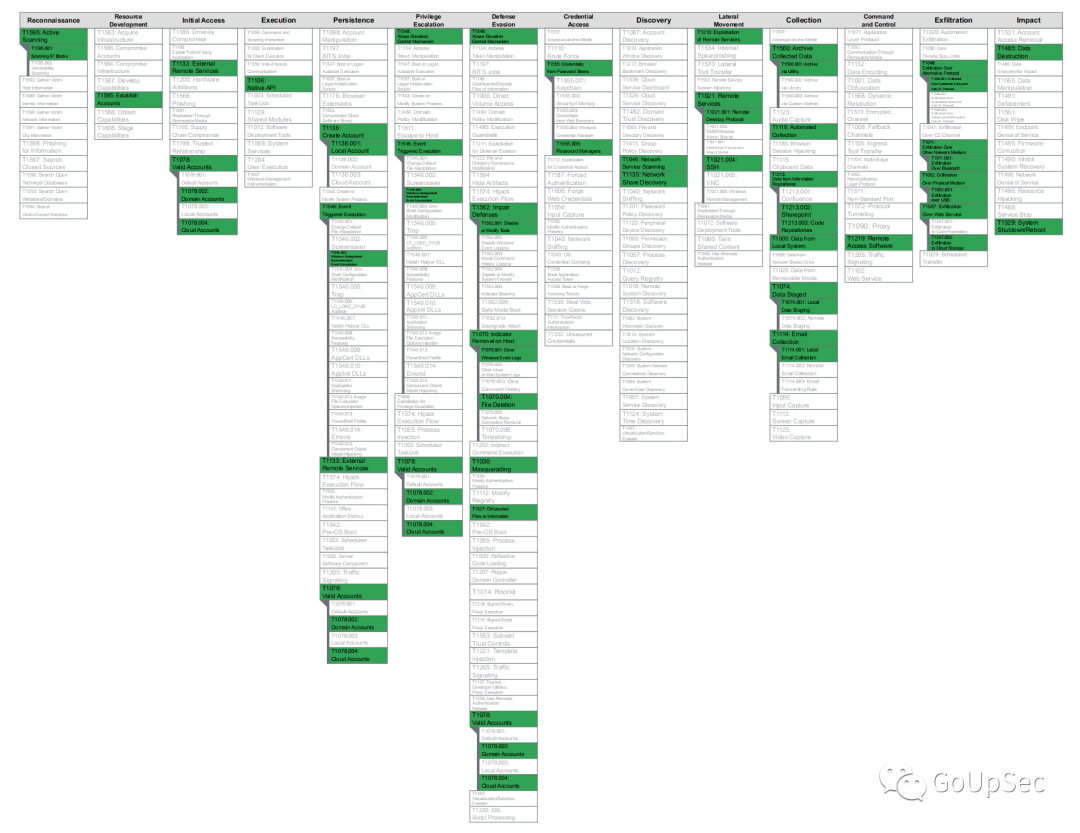

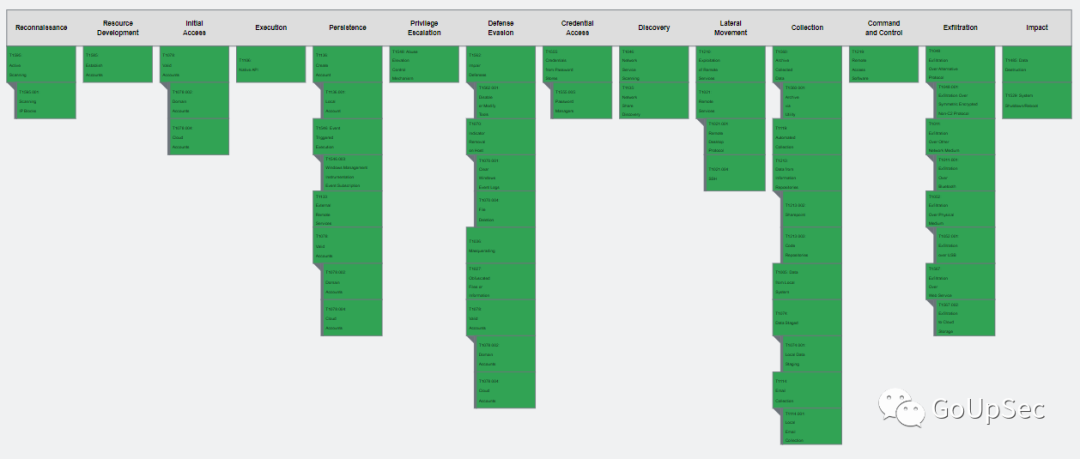

14个重点内部威胁技术

内部威胁TTP知识库包括54种恶意内部人员行为的已识别技术,并着重强调了其中14个关键技术:

侦察

资源开发

初始访问

执行

驻留

权限提升

防御规避

凭证访问

发现

横向运动

信息收集

命令与控制

渗出

影响

人们经常假设,乖乖留在“泳道”内的受信任的内部人员可能永远不会出现在内部威胁管理程序的雷达上。MITRE内部威胁TTP知识库的目的就是覆盖这个盲区,并证明即使是那些留在“泳道“上的人,当他们采取可疑行动时同样会被检测到。

常见的恶意内部威胁策略

MITRE内部威胁知识库的设计原则包括了对每个TTP所需技能水平的评估,基于真实案例微TTP分配“已经”、“将”和“可能”三种参数,并重点强调了在那些已发生案例中经常被使用的TTP,研究结果得出以下这些常见的恶意内部威胁策略的推论:

“内部威胁通常使用简单的TTP来访问和泄露数据。”

“内部威胁通常会利用现有的特权访问来促进数据盗窃或其他恶意行为。”

“内部人员通常会在泄露之前‘暂存’他们打算窃取的数据。”

“外部/可移动媒体仍然是一个常见的渗出渠道。”

“电子邮件仍然是一种常见的渗透渠道。”

“云存储既是恶意内部人员的数据收集目标,也是一个渗透渠道。”

然后,MITRE采用这些推论并分配“使用频率”权重,为每个威胁分配“频繁”、“中度”或“不频繁”标签,以帮助安全人员对内部威胁技术的可能性进行分类,并确保那些发生频率更高的事件被覆盖。随附的GitHub文档(文末)旨在帮助安全团队对其经验进行分类。

资源有限的企业应将注意力集中在可能性较高的TTP上,并在条件允许时保留对可能性较低的TTP的检测。贝克认为,对可能性较低的TTP的过分关注虽然会让团队看上去很有创意,但“会导致内部威胁计划和SOC失去焦点。”因此,首席信息安全官应该优先采用那些效率更高的方法。

关注最可能的内部威胁场景

虽然国家黑客组织收买员工有着非常现实的可能性,但实施内部恶意行为的更多动机是个人获利或“提升”职业生涯捷径。这可能包括个人收集信息谋求个人利益,例如出售手头的商品(其雇主的知识产权和商业秘密),或将信息/数据作为下一次工作机会的条件。

MITRE表示,创建内部威胁TTP知识库和社区的目的是确保“内部人员将不能在合法使用的掩护下进行操作;我们将在内部威胁给企业造成代价高昂且令人尴尬的损失之前发现它。”这个目标可以通过行业共享、流程和应用、网络研讨会和会议来实现,“防御者可以相互学习”。

MITRE首次为内部威胁活动开发知识库和框架是很有意义的,强烈建议CISO们对该知识库和框架的适用性进行评估,然后确定是否或者如何采用该框架来制订或优化内部威胁的检测和响应策略。

参考资料:

https://ctid.mitre-engenuity.org/our-work/insider-ttp-kb/

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。