去年(2021) 11月3日,CISA(美国网络安全和基础设施安全局)发起了⼀项旨在减少高危漏洞风险的约束性操作号令。(BOD 22-01- Reducing The Significant Risk Of Known Exploited Vulnerabilities )[1]该号令公布了包含一批“已知被用于攻击的漏洞”(Known Exploited Vulnerabilities,KEV)名单,并强制性要求联邦机构所属的信息系统都按照该名单的指示,在限期内修复这些高风险漏洞。

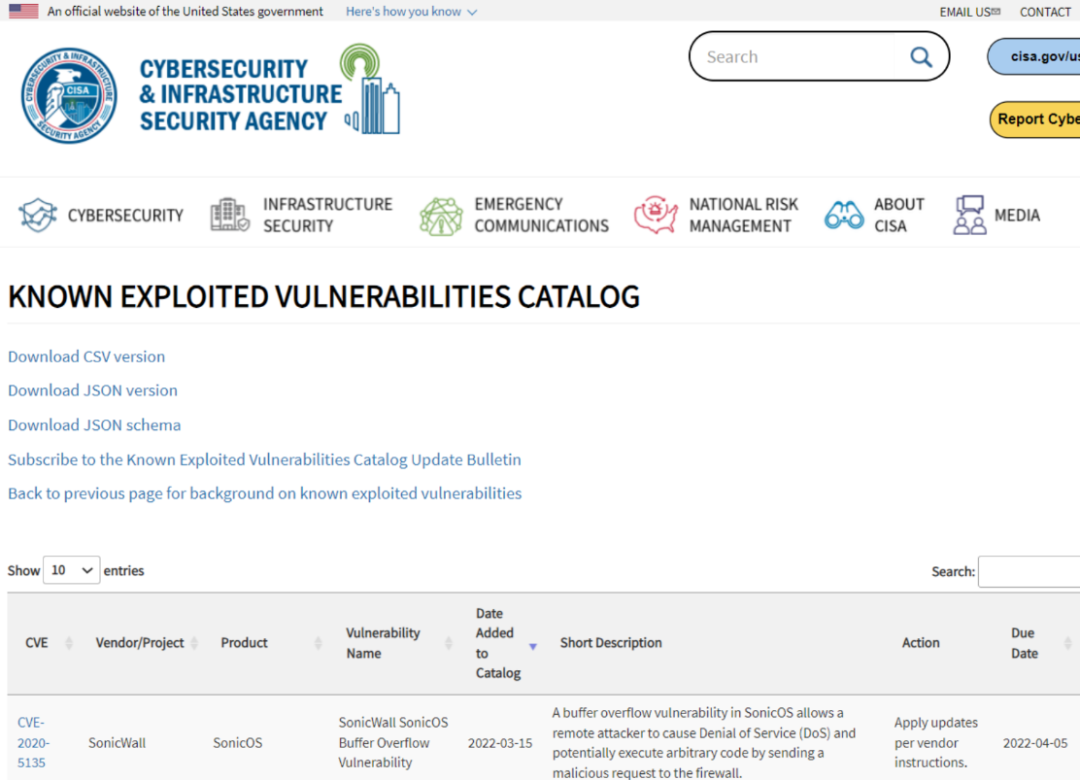

这份漏洞名单[2]是公开在CISA的官网上的,包括了漏洞⼀些基本信息:厂商、名称、描述、推荐的操作、修复的期限等等,具体的漏洞则链接到由美国国家标准与技术研究院(NIST)维护的美国国家漏洞库(NVD)中的对应条目。自建立以来,CISA一直经常性地更新这个名单,目前该名单已有500多个漏洞条⽬。其作为美国专业的网络安全机构发布的信息,可以说是相对比较权威和严肃的漏洞情报和参考资料。

上周四(3-17),CISA更新了目录,增加了15个被认为“已知被利用攻击”的漏洞条目[3],再次催促联邦机构对这些漏洞进⾏修复。笔者略看了⼀下, 发现此次更新至少存在一处错误。

在这次更新中,该名单将2017年修复的CVE-2017-0101漏洞列入了其中。在公告页面[4]我们看到该漏洞为“Microsoft Windows Transaction Manager Privilege Escalation Vulnerability”,由彼时腾讯科恩实验室的研究员Peter Hlavaty(@zer0mem)发现并报告,在微软MS17-017更新中被修复。Transaction Manager乃是Windows NT内核中的⼀个较新的组件,笔者印象中并没有这块漏洞被在野利用的记忆。于是笔者点开漏洞详细里的链接,发现引用的外部链接中包含了一份引自exploit-db网站上的PoC代码[5]。看来这就是该漏洞被加入“黑名单”的原因了。

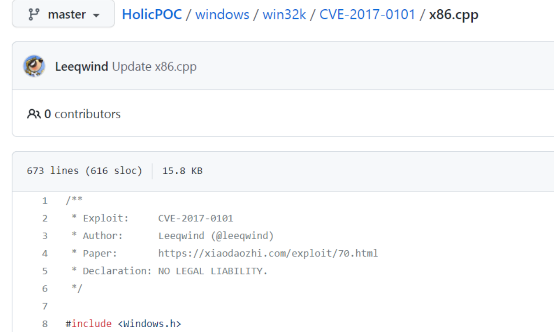

可当笔者打开PoC代码一看,却发现这是一份很明显的、攻击GDI子系统win32k.sys的代码,而并非是针对Transaction Manager。这是哪里出错了呢?简单搜索了下这份代码,发现它是由⼀位中国研究员Leeqwind在2018年对微软的更新进行了补丁对比后分析编写[6]、并上传到其个人的GitHub[7]和Exploit-db上。

经过分析和结合微软官方公告[8]确认,CVE-2017-0101确是NT核心(ntoskrnl.exe)中Transaction Manager的一处漏洞,该漏洞由一处空指针引用问题引发,仅能在旧版本的(Windows 7/Windows Server 2008 R2及以下)的32位版本上利用,不算是很严重的问题,也显然并非Leeqwind所编写的那份Exploit所使用的漏洞。同时,笔者简单看了下MS17-070补丁的win32k对应代码,也证实在这个版本上确实修复了Leeqwind所对比发现的Win32k漏洞。

结合这些分析,笔者推测,是由于leeqwind同学误把这个漏洞的编号写成了CVE-2017-0101,导致了CISA对这个漏洞的误解,最后导致CISA将CVE-2017-0101这个漏洞错误编入。为了最终证实这个猜想,微博私信其后得到了确定的答复,同时他也更新了blog上的内容。虽然不能100% 确认,这个被Leeqwind对比分析出来的漏洞很可能是CVE-2017-0102,或者干脆就是一个被悄悄修复的“无名漏洞”,总之, 不该是CVE-2017-0101。

CISA作为2018年新组建的美国政府专门的网络空间和基础设施安全机构,不仅人才济济,而且资源雄厚,2022年的预算高达24.2亿美元[9]。去年新上任的局长伊斯特利(Jen Easterly)[10]参与过建立美国网络司令部,也曾在美国国家安全局的神秘黑客部门“精制访问行动组”(TAO,Tailored Access Operations)工作过,上任后不久她就拉拢了包括传奇黑客Jeff Moss,摩根大通CIO,Mandiant CEO, Cloudflare CEO,亚马逊CISO,苹果企业安全副总裁等在内的一堆大佬加入CISA下属的网络安全咨询委员会。

CISA提出的这个修复“已受攻击漏洞名单”行动,也是很切中目前的网络安全现状:除了核心机构公司和VIP面临的零日漏洞威胁之外,未修复的高威胁漏洞才是包括美国政府在内的全球更广泛的信息网络面临的最大安全威胁,也是目前包括数据窃密、勒索软件、网络后门等等安全问题的根源所在。

不难看出,解决这一问题的第一步关键问题在于,如何从每年上万的安全漏洞中,挑选出需要尽快修复的“已知被攻击漏洞”, CISA的KEV正是从美国政府层面迈出了这一步。但是从这次笔者发现的小错误来看,这个工作做得并不算扎实,至少不够完美。这不禁让人意识到,仅仅是“发现问题”,这一步漏洞情报工作的困难。

然而,发现和解决“已知被攻击漏洞“,也只是漏洞情报工作的第一步,而漏洞情报,也仅仅是解决漏洞安全威胁的第一步,任重道远。(mj)

参考资料:

[1]https://www.cisa.gov/uscert/ncas/current-activity/2021/11/03/cisa-issues-bod-22-01-reducing-significant-risk-known-exploited

[2]https://www.cisa.gov/known-exploited-vulnerabilities-catalog

[3]https://www.cisa.gov/uscert/ncas/current-activity/2022/03/15/cisa-adds-15-known-exploited-vulnerability-catalog

[4]https://nvd.nist.gov/vuln/detail/CVE-2017-0101

[5]https://www.exploit-db.com/exploits/44479

[6]https://xiaodaozhi.com/exploit/70.html

[7]https://github.com/leeqwind/HolicPOC/tree/master/windows/win32k/CVE-2017-0101

[8]https://docs.microsoft.com/en-us/security-updates/securitybulletins/2017/ms17-017

[9]https://appropriations.house.gov/news/press-releases/appropriations-committee-releases-fiscal-year-2022-homeland-security-funding

[10]http://www.chinaaet.com/article/3000135067

声明:本文来自赛博昆仑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。