安全博客KrebsOnSecurity披露了一种伪装政府执法部门向互联网公司套取用户数据的攻击手法,攻击者窃取执法部门邮箱等官方账号,向互联网平台发送“紧急数据申请”,从而套取用户敏感数据;

最近兴起的LAPSUS$数据勒索团伙正是利用这一手法为基础,成功入侵了微软、Okta、英伟达等知名企业内网窃取数据,苹果、Meta等巨头曾应黑客要求提供用户数据;

互联网巨头们向黑客提供的数据包括用户的基本信息,如消费者的家庭住址、电话号码、IP地址等。

美国联邦、州或地方执法部门要想获得与某位公民有关的社交账号、电话号码等私人信息,必须首先申请法庭执行令或传票。但在某些特殊情形下——比如面临重大伤害或死亡时,执法或调查部门会动用所谓的“紧急数据申请”(EDR)权限,在未经官方审批、也不需要提供任何法庭批准文书的情况下获取所需数据与信息。

正如前美国司法部检察官马克・拉什(Mark Rasch)所说,“我们建立有一种紧急程序,网络服务提供商可以据此允许警察对数据进行紧急访问。”但他同时也指出了“紧急数据申请”的致命漏洞——“‘紧急数据申请’没有一套有效的实用机制,供互联网服务商或科技公司验证法院搜查令或传票的合法性。只要申请看上去像真的,他们就会配合。”

很显然,一些网络犯罪分子已意识到科技公司收到“紧急数据申请”后,并没有快速便捷方法确认其合法性。所以他们找到了一种非常有效的方法,可以用来在未取得法庭授权的情况下从网络服务商、电话公司以及社交媒体公司处“收割”敏感用户数据,即通过非法侵入的警察部门邮件系统向科技公司发送虚假的“紧急数据申请”,要求对用户数据进行未获得法庭授权的访问。同时附上一份证明书,证明如果科技公司不能立即提供所申请的数据信息,无辜的普通人就很可能遭受巨大痛苦甚至死亡。

几乎所有拥有海量线上用户的大型科技公司都设有专门部门负责审查和处理此类申请。事实上,只要提交了正式文件而且发出的网络地址与现实中的警察部门相符,这些申请基本上都会得到批准。

在这样的背景下,凡收到“紧急数据申请”的公司都会发现自己只能在两种不光彩的结果中二选一:一是忽略“紧急数据申请”,但可能会因此造成伤亡事件;二是配合申请提供相应数据,但可能会有把客户信息泄露给坏人的风险。

虚假“传票”攻击越来越难以防范

年轻犯罪团伙冒充执法部门,以发送虚假法庭传票的方式随心所欲地获取目标特许数据,这种现象目前越来越常见。

数据勒索集团LAPSUS$的所作所为就是一个典型的例子。调查发现,该团伙已用这种方式对微软、Okta、英伟达和沃达丰等全球知名企业进行过勒索。

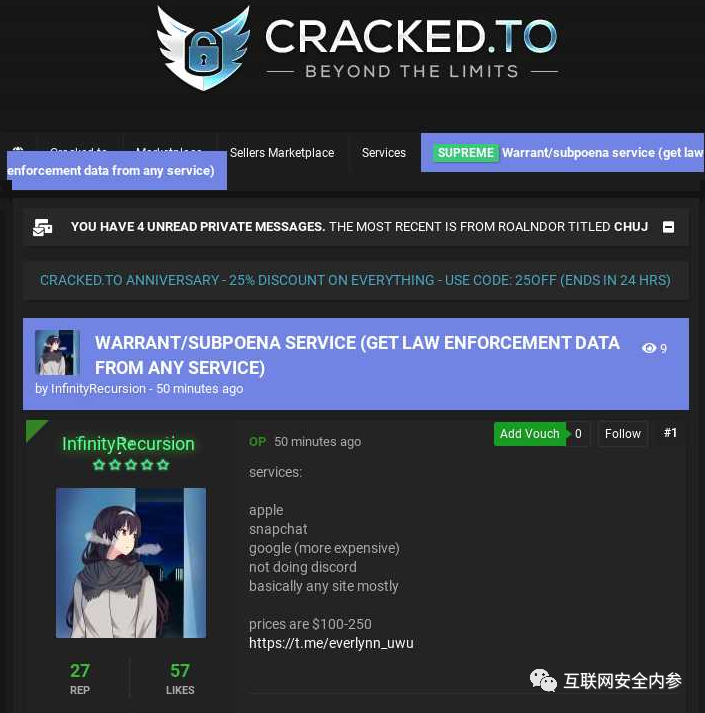

LAPSUS$团伙利用虚假“紧急数据申请”谋财的时间可追溯至其前身,一名14岁英国少年(网络名为“White”或“Everlynn”)建立的“Recursion Team”。Recursion Team曾于2021年4月5日在网络犯罪论坛上发出“广告贴”,称可以获得任何执法部门的数据并借此向苹果、谷歌、Snapchat等大型科技公司发出虚假搜查令或传票等服务,“每次100至250美元。”

此前,该团伙还在另外一个广告贴中宣称拥有从阿根廷政府所辖机构内发送电子邮件的能力。

“有政府电子邮件系统出售,可用来向苹果、优步、Instagram等公司发送(虚假)传票邮件,”广告还提醒潜在“客户”,“此举非法,如果不使用VPN可能会遭到追查。”

安全博客KrebsOnSecurity近日对专门非法曝光他人信息的Doxbin网站老板、网名KT的知名黑客进行了连线采访。后者认为,“紧急数据申请”已越来越成为黑客们追踪、侵入、骚扰以及公开羞辱他人的常用手段。他指出,虚假的“紧急数据申请”通常会附带有“某人生命正处于危险中”之类的紧急情况证明,不由得收到申请的科技公司不相信。

“暴力威胁再加上此类证明是很容易让人信服的,”他说。

KT举例称,黑客今年年初曾瞄准了一名年仅18岁的青年人,希望从社交网站Discord处获得他的个人信息。Discord网站于是收到了一份“紧急数据申请”,要求提供与目标用户电话号码相关联的用户账号及其浏览记录。网站毫不犹豫地予以配合。

“Discord只用了30分钟至60分钟就对‘紧急数据申请’做出回应并提供了相关数据,”KT说。

Discord网站在接受采访时辩解称,当时那份“紧急数据申请”确实来自执法部门网站,但他们后来才得知该网站已被黑客入侵。“我们确信网站收到的申请来自执法部门使用的域名系统,因此根据规定予以配合,” Discord网站在局面声明中说。“按照规定,我们必须验证此类申请的出处是否真实有效。我们这样做了,而且确认发出申请的执法部门账号是合规的。只是后来才知道该账号已被恶意攻击者利用。随后我们对此事件发起调查并向执法部门做了通报。”

KT认为,虚假的“紧急数据申请”越来越难以防范,重要的原因之一是这些申请并非一定非得从真正的执法机构内部发出。专门从事虚假“紧急数据申请”发送服务的黑客一般会先侵入警察部门的网站,劫持其邮件系统并在服务器上留下可以永久进入的“后门”,然后在被劫持的系统内创建新账号供自己使用。“这样他们就可以在任意地方登陆警用邮件系统,向目标公司发出虚假‘紧急数据申请’了。”另外,黑客还可以利用获取的警用电子邮件系统密码进行虚假“紧急数据申请”发送。KT说,黑客们首先会识别并进入执法部门人员使用的电子邮件地址,然后输入已经窃取的密码以蒙混过关。

他还说,尽管目前政府部门或机构都很重视网络安全问题,但漏洞依然存在。“现在已几乎不可能在政府网站内留下‘后门’,但有人确实仍然具备这种能力,”他说。“政府部门现在大多使用微软的Outlook系统。该系统通常内嵌了多因素身份验证,很难突破。但并非所有部门都使用Outlook,也并非所有Outlook系统都内嵌了多因素身份验证。”

防范虚假“传票”攻击的努力仍在进行中

加利福尼亚大学伯克利分校网络安全专家尼古拉斯·韦弗(Nicholas Weaver)认为,清除虚假“紧急数据申请”的难题之一,是没有一个最基本的网上身份验证系统。

“我所知道的解决之道,是让联邦调查局成为各州、各地方执法部门的唯一身份标识提供者,”韦弗说。“但这并不一定能解决问题。因为联邦调查局也无法对某些紧急申请是否来自被入侵的警用系统进行实时调查。”

如果听到韦弗的建议,联邦调查局可能也会苦笑着摇头——事实上,他们连自己的网站地址安全都保证不了。KrebsOnSecurity 曝出的一则新闻显示,黑客曾于2021年11月利用联邦调查局 “执法企业门户”(LEEP)平台上存在的漏洞,向数千个州和地方执法机构发送了题为《紧急:系统中存在威胁行动者》(Urgent: Threat actor in systems)的虚假邮件。这些邮件的发送地址无一例外都显示为真正的fbi.gov。

当KrebsOnSecurity网站问及联邦调查局是否察觉到自己的办公系统被黑客用来发送无授权“紧急数据申请”时,后者顾左右而言他,只声称本局已注意到有黑客利用其他部门的办公系统向公共部门或私营公司发送虚假“紧急数据申请”。“我们以非常严肃的态度处置了此类报告,并不遗余力地对报告事项进行了追踪调查,”联邦调查局在局面声明中说。

前美国司法部检察官马克・拉什表示,网络服务提供商除了需要一套严谨地合法申请审查机制,还需要知晓美国所有警官的名字才能有更大机率发现本公司收到的无授权“紧急数据申请”。

“现在的问题是,他们手里没有一份可信名单标明所有有权发出‘紧急数据申请’的人员姓名,”拉什说。“而且即使有这样一份名单,所列人员也是会经常变动的,总是会留下一些漏洞被黑客利用。整个系统的安全水平不会因这份名单的存在而比警官的个人邮箱安全多少。”

韦弗认为,阻止虚假“紧急数据申请”泛滥的可能手段之一,是让网络犯罪分子意识到发送虚假“紧急数据申请”是一件会付出高昂代价的事情。“发送虚假‘紧急数据申请’并不需要高明的技术,只要你有这种意愿就行。但如果让发送者觉得被抓住以后会带来很危险的后果,他们的意愿也许就会消失。”

美国国会也在为消除虚假“紧急数据申请”而努力。2021年7月,美国参议院针对网络诈骗分子和犯罪分子捏造的虚假法庭命令越来越多这一现象通过新法案,准许向州和地方法庭拨款,助其采用满足国家标准和技术协会标准的数字签名技术。

“假造的法庭命令一般会通过复制、粘贴法官签名才能发挥作用,”一位参议员就新法案发表声明时说。他指出,《法庭命令数字真实性法案》(Digital Authenticity for Court Orders Act)要求联邦、州和地方法庭在签署与监视授权、域名扣押和线上内容移除等内容相关的法庭命令时启用数字签名技术,以强化其防伪能力。

参考来源:https://krebsonsecurity.com/2022/03/hackers-gaining-power-of-subpoena-via-fake-emergency-data-requests/、https://www.bloomberg.com/news/articles/2022-03-30/apple-meta-gave-user-data-to-hackers-who-forged-legal-requests

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。