在REvil覆灭后,最臭名昭著的勒索组织一定是Lapsus$,短短四个月内,他们就黑掉了18家大型企事业机构。今天【微微一讲】将为您深扒这个异军突起、且颇有戏剧性的团伙。

“我,新任葡萄牙总统,打钱”

2022年1月2日,葡萄牙人在浏览全国最知名的报纸Expresso的推特时,会看到一条匪夷所思的内容:

“Lapsus$是官方承认的葡萄牙新任总统。”

Lapsus$利用葡萄牙报纸Expresso推特宣传及发布信息

这显然不仅仅是一个恶作剧。当这条推特被发出时,Lapsus$已经在该报纸网站页面留下信息,称已取得其母公司Impresa的AWS服务器访问权限,若不想泄露数据,则立即支付赎金。而Impresa,正是葡萄牙最大的媒体集团,拥有全国最大的电视台、报社和杂志社。

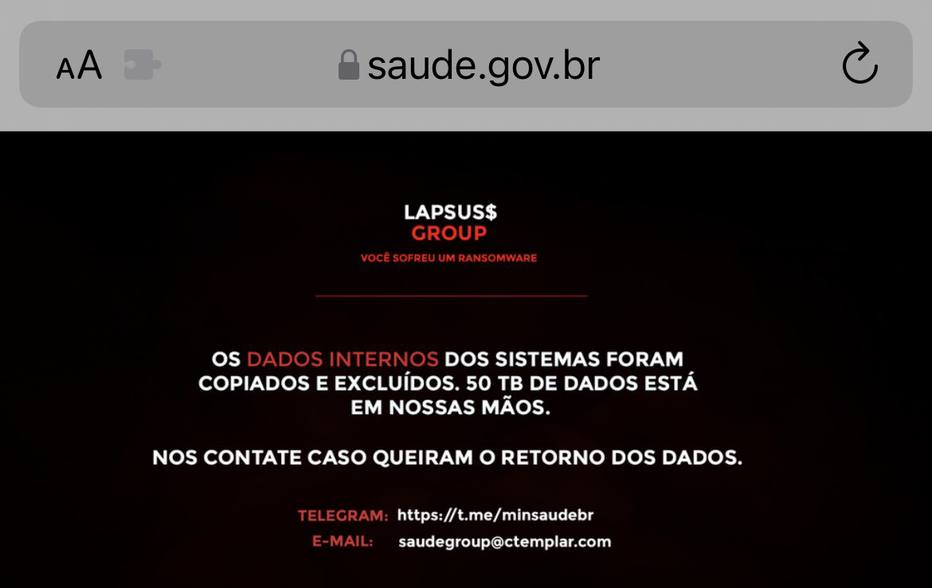

这成为Lapsus$早期最出格的事件之一,而在这起事件前后,Lapsus$已经对巴西卫生部、巴西邮政、南美电信运营商Claro、南美最大汽车租赁公司Localiza、国际电信巨头沃达丰、巴西电子商务巨头Submarino、Americanas等葡萄牙语政府机构和企业组织成功发起勒索攻击,受害者往往会被要求交付巨额赎金,否则Lapsus$将公开失窃数据,甚至让组织停摆。

Lapsus$在巴西卫生部的勒索信

接二连三的得手已经无法满足他们的贪婪,从今年3月开始,Lapsus$谋划实施了一系列针对大型知名国际公司的勒索攻击。

“老铁们,把黑谁打在公屏上”

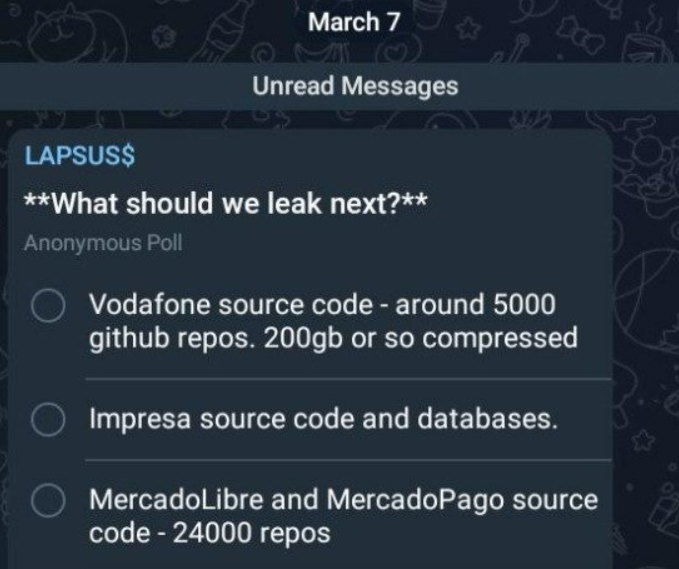

2022年3月7日,Lapsus$在Telegram上发布了一个投票,主题为“下一个搞谁”:

Lapsus$就泄露的企业名称进行投票

令人没想到的是,他们是认真的。在投票发起的第二天,选项3提到的阿根廷电商巨头美客多,拉美版eBay,确认有部分源代码及大约30万用户数据泄露。

3月对Lapsus$是个疯狂的月份,仅仅12天内,他们就进行了4次勒索攻击,除去美客多外,受害对象分别是:

芯片制造商英伟达(NVIDIA)——涉及NVIDIA GPU驱动程序组件(即包括Falcon和LHR)信息的20G数据被泄露。Lapsus$在Telegram上宣布对攻击负责,并要求英伟达做出回应,否则公开已盗取数据,而英伟达的回应则是黑了Lapsus$使用的VM,但这并未能阻止数据的进一步泄露;

三星(Sumsung)——三星设备源代码、所有生物特征解锁操作的算法、最新三星设备的引导加载程序源代码、激活服务器源代码、账户的完整源代码以及据称来自高通的源代码等190G三星机密数据被公开泄露;

育碧(Ubisoft)——被攻击,导致游戏、系统、服务中断,全公司进行密码重置。

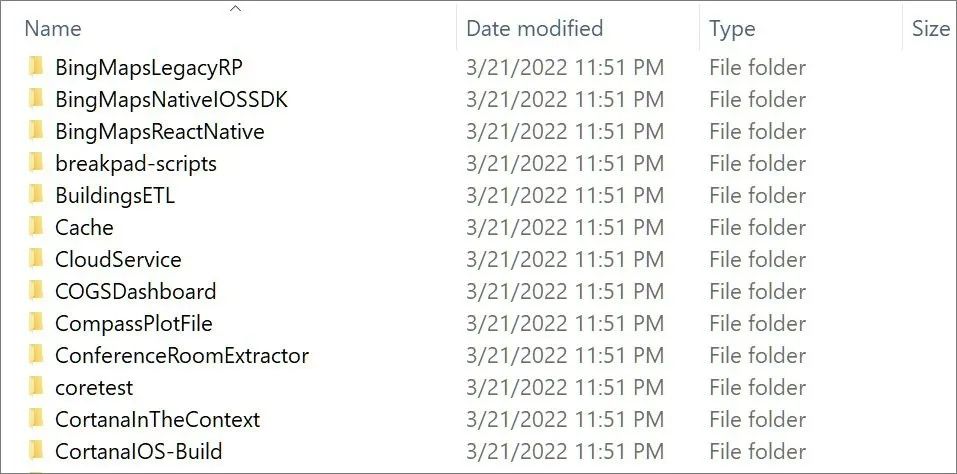

在3月21日晚,Lapsus$甚至对外公开了涉及微软内部Bing、Cortana和 Bing地图项目的37G源代码,第二天他们又公布了LG的员工及服务账户所有哈希转存截图,同时称LG基础设施Conflunce转存同样很快会发布。

Lapsus$发布的微软源代码泄漏截图

为什么他们能屡屡得手?来自美国知名身份管理工具OKTA的声明或许能提供只鳞片爪。

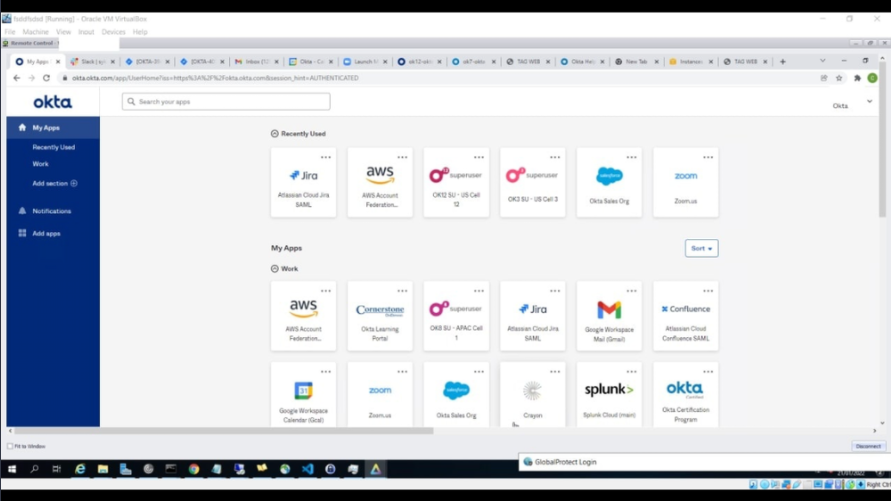

3月22日,Lapsus$发布了疑似超级用户/管理员权限访问OKTA客户数据的屏幕截图,时间为1月21日。当天稍晚,OTKA不得不更新了一篇关于Lapsus$攻击的声明,表示今年1月检测到一个第三方服务商的客户支持工程师账户出现异常,攻击者可访问该工程师的笔记本电脑,有2.5%(预计366家)的客户的数据处于危险境地。

Okta界面,截屏显示日期为2022年1月21日

3月最后一天,Lapsus$的最新攻击对象则是总部位于阿根廷的IT巨头、软件开发与IT服务公司Globant。该组织通过Telegram公开了Globant 70G的源代码,且其声称这些数据包括Globant的客户源代码及存储数据的服务器登录凭证等敏感信息。

而从英伟达的“打脸之战”来看,Lapsus$的技术能力并不像他们对外吹嘘的那样强劲。这群人不像训练有素的犯罪组织,此前更有该组织头目疑似16岁熊孩子的传闻。

非典型勒索攻击:社工,搜取凭证,提权

与一般靠技术吃饭的勒索组织不同,Lapsus$主要将社会工程与目标企业内部人员价值发挥到最大,攻击成功后不会部署勒索软件,也因此很难被检出,更无法查杀,整体具有技术水平低、影响范围大的特点。

根据微软对该组织的分析,其主要关键攻击手段如下:

☞贿赂“内鬼”,用钱解决身份验证问题

针对目标企业,Lapsus$主要是提前在论坛或者社交软件Telegram上,用葡萄牙语或英语发布招募贴,通过付费购买某目标企业员工或企业合作伙伴的登录凭证,但要求对方不仅要提供凭证,还需同意登录时多因素身份验证(MFA)的提示,或者让其在公司的工作站安装anydesk或其他远程管理软件。

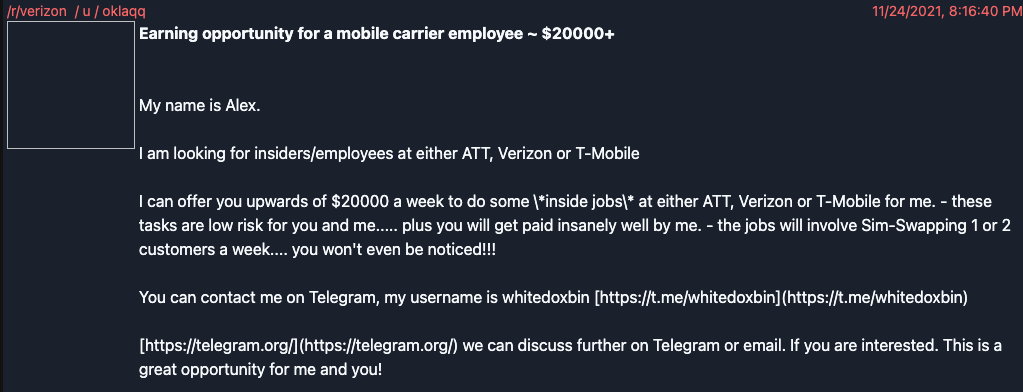

例如,2021年11月,疑似Lapsus$头目的White在社交平台Reddit上以“Oklaqq”的网名发布过招聘目标企业内部人员的公告,可给ATT、T-Mobile以及Verizon的员工提供2万美元一周的费用,让其做一些“内部工作”。

☞ SIM卡调换,越过安全检测

为了实现对目标企业关键账户的访问,Lapsus$还用到了SIM卡调换这种欺骗性手段。过程中,攻击者主要是通过贿赂或欺骗通讯运营商企业员工,从而将目标账户的手机号码转移到攻击者自有设备。通过这种手段,攻击者可以拦截任何基于短信或电话发送给受害者的验证码,也可以通过短信重置线上帐户密码。

☞部署恶意软件Redline以窃取密码和会话令牌

RedLine能够从所有基于Gecko和Chromium的Web浏览器收集登录名、密码、自动填充数据、cookie 及信用卡等详细信息。一旦受害者计算机感染RedLine恶意软件,Lapsus$就可以滥用这些信息,来访问其社交媒体、电子邮件、银行相关账户、加密钱包等各种账户。

☞ 公共代码库搜索已泄露账密及犯罪论坛购买凭证或会话令牌,访问受害企业

另外,Lapsus$还会利用已泄露在互联网中的登录账号密码或会话令牌,访问开放在互联网中的系统和应用,主要包括虚拟专用网络(VPN)、远程桌面协议(RDP)以及包括ctrix在内的虚拟桌面基础架构(VDI),甚至是Azure Active Directory、Okta等身份识别供应商系统。

对于使用MFA进行安全防护的企业,Lapsus$主要使用两种技术来满足MFA的验证要求绕过:一个是会话令牌重放攻击(即攻击者窃取用户的有效会话ID,并重新用它来冒充授权用户,执行欺骗性活动),另一个是利用被盗密码触发MFA简单的许可提示,寄希望被盗账户的合法用户最终能够同意提示,并授权必要的权限许可。

☞利用内部可访问服务器的未修补漏洞提权

一旦通过失陷账户进入目标网络后,Lapsus$会利用多种策略发现更多的凭证或者入侵点,从而扩大其访问权限,主要包括利用JIRA、Gitlab 和Confluence等内部可访问的服务器上未修补漏洞,或者搜索代码存储库、协作平台,获取公开的更高特权的账户或是访问其他敏感信息。

Lapsus$给我们哪些启示?

很多企业在进行安全防御投入的精力与成本,可能远不及攻击者的用心程度。一旦遇到这类轻技术、重社工的攻击,等到事发时往往为时已晚。对于类似Lapsus$的攻击手段,这里有这样一些建议,供企业参考:

加强网络安全检测与防护策略

借助安全工具,保证流量、终端等对最新未知恶意软件变体进行有效检测,定期梳理企业网络资产,减少企业暴露风险。对于国内的企业用户,可部署微步在线威胁感知平台TDP,有效识别企业暴露于互联网的端口、服务、应用等,进行及时管控,对Redline等多种窃密恶意软件也可进行检测,结合云端分析服务发现0Day、APT等威胁,经高强度对抗环境检验,TDP对0Day的检出率可达50%以上;

加强对基于云系统的访问策略,阻止典型用户的所有高风险登录及特权用户的所有中等风险登录;

确保第三方通用组件的漏洞安全,及时发现并进行漏洞修复。

增强多因素认证(MFA)

虽然Lapsus$一直在寻找MFA的漏洞,但MFA依旧是确保员工、供应商以及其他相关重要人员的关键安全防御手段,这里要做的是加固MFA的安全性,包括:

对所有位置的所有用户进行MFA认证,包括认为受信的环境、面向互联网的基础架构,本地系统等;

紧急访问管理账户应离线存储,且不能存在于任何类型的线上密码保管解决方案中;

不能仅仅依赖弱MFA验证方式,比如短信(容易被SIM替换)、简单的语音许可、简单的推送(应使用号码匹配)或辅助电子邮件地址;

不允许用户之间共享账号密码或者MFA验证因素;

限制对受信任设备的网络访问并对基于风险方法进行身份验证的面向网络的系统,采取最新的身份验证措施。

加强员工安全意识培训,制定安全制度,不定期进行演练,提高对最新社工攻击方式

加强对员工安全意识的培训。例如,要求企业内部系统账号密码不外泄,及时培训最新社会工程攻击,遇到任何与同事存在异常联系或沟通的情况需及时上报,涉及高特权账号与高管密码重置时,需确认并判断是否为社会工程攻击套取登录权限等情况。此外,应当制定完善的账号安全制度,不定期在公司范围内做钓鱼邮件等社工类攻击演练,提高员工安全意识。

网络攻击层出不穷,攻击技战术翻新不断。我们在强调技术的同时,也不能忽略人性也极有可能成为攻击者利用的漏洞,而后者的不安全,会让企业时刻处于危墙之下。

参考来源:

1. Lapsus$ Group - an emerging dark net threat actor leveraging insiderthreats-or was it?

2. DEV-0537 criminal actor targeting organizations for data exfiltrationand destruction

3. A Closer Look at the LAPSUS$ Data Extortion Group

4. Updated Okta Statement on LAPSUS$

5. Researchers Trace LAPSUS$ Cyber Attacks to 16-Year-Old Hacker fromEngland

6. E-commerce giant Mercado Libre confirms source code data breach

7. Vodafone Portugal 4G and 5G services down after cyberattack

8. Ubisoft confirms "cyber security incident", resets staff passwords

9. Microsoft confirms they were hacked by Lapsus$ extortion group

10. 366 Okta Customers Affected by Lapsus Attack

11. IT giant Globant discloses hack after Lapsus$ leaks 70GB of stolen data

声明:本文来自微步在线,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。