行业内新概念、新产品层出不穷,有人称这一现象为“行业首字母缩略词爆炸” ,也有人说这些新都是“鸡尾酒最上面缤纷炫目的部分”。刚好和人说聊到IDS和NDR的关系,翻出几张旧图,简单探讨其中的新与旧。

产品定位决定了NDR不能替代IDPS

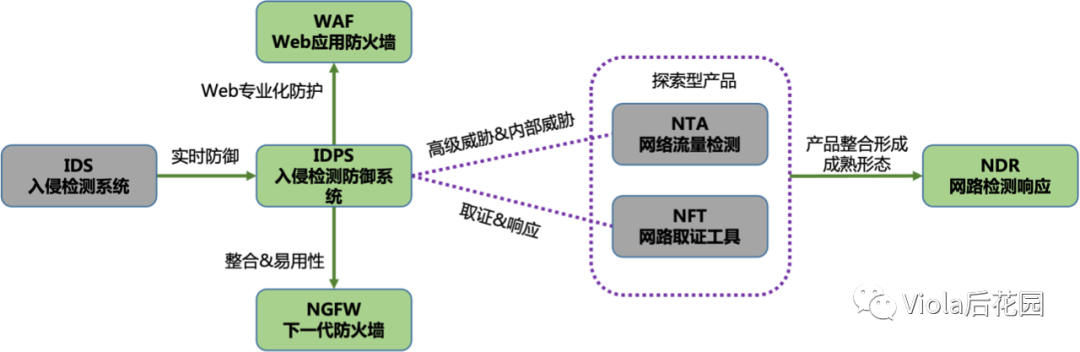

首先回顾流量检测市场的演进。当前网络检测市场最主流的产品包括IDPS、WAF、NGFW以及NDR,它们的演进关系如下。虽然都是基于流量进行威胁检测,但IDPS和NDR从定位来说就有本质的区别,NDR并不能替代IDPS。

• IDPS是被动防御阶段的产品,主要基于特征或签名检测技术,进行实时检测和在线阻断。它是针对已知威胁和漏洞利用最精准的检测手段,且检测成本低。以Sourcefire为代表的下一代IPS技术创新——上下文感知能力,本文暂且略过不提。

• 而NDR则是攻击专业化和定向化趋势下出现的主动防御产品,它的关键假设是内网已经失陷,需要通过构建检测和响应能力,在失陷和最终数据泄露的窗口期尽早发现隐藏威胁和攻击,因此侧重在基于非实时或长时流量做异常检测和主动的威胁狩猎。

NDR需要产品团队具备高度复合能力

留心国内外市场发展,我们会发现两者存在较大差异。欧美市场IDPS、WAF以及NGFW产品高度成熟,因此新兴的NDR产品并不强调覆盖这几类成熟市场,而是侧重发展异常检测与事件响应能力,典型厂商如Darktrace。国内厂商则试图将WAF、IDPS、NDR的检测能力完整集成在一起,提供all-in-one的网络检测能力。

选择哪种思路发展产品更为得当,还需要综合考虑市场和竞争的情况。但值得注意的是,NDR是“假设失陷”、“数据驱动安全”背景下的时代产物,如果没有充分认识其技术的高度复合性和挑战以及由此对产品团队能力的要求,最后可能产品大而不精,堆砌若干功能、徒增产品复杂度而实效差。下面就其中的几点问题逐一探讨。

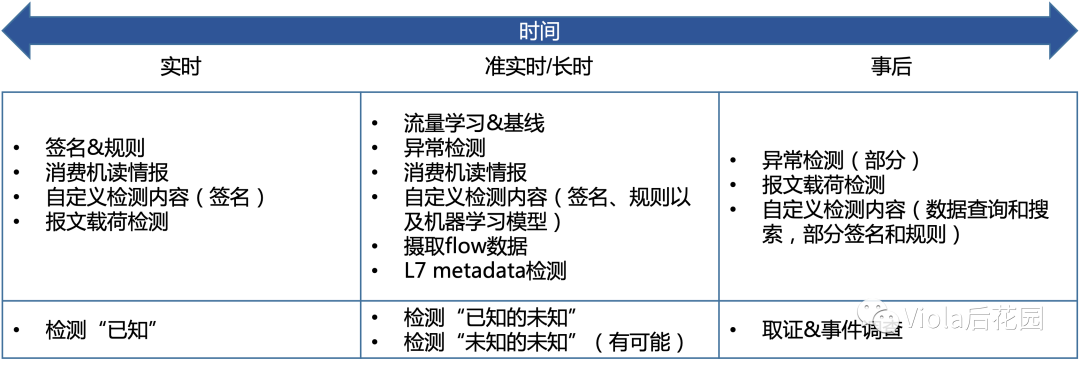

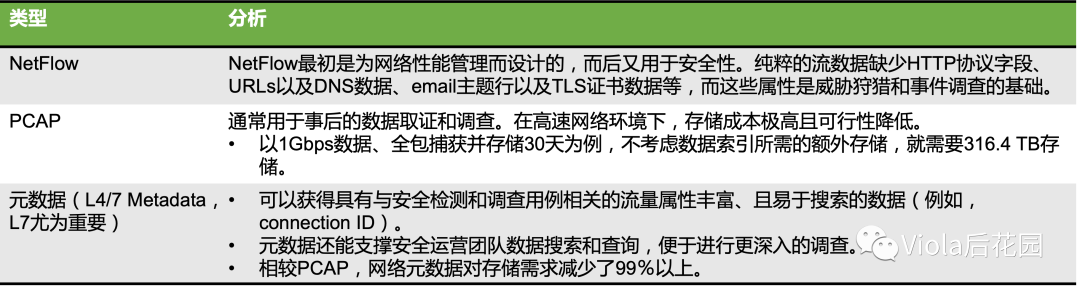

传统的特征检测能力是否已经过时或者说已经商品化?现在国内多数NDR产品集成了开源规则引擎,看似这部分能力相对商品化,技术门槛并不高,但实则大家可能低估了它的价值和难度,对此所需的持续运营也未予以足够的重视。比如检测引擎层面,应用协议检测如何处理灵活性和深度?规则引擎的签名是否体系化?公司是否投入足够的资源持续运营优化规则引擎和规则?NDR核心能力侧重在准实时和长时的异常检测不同于早期基于正常流量基线的异常检测技术,NDR是基于失陷的假设,以威胁为中心、依赖安全分析师威胁狩猎经验构建相关异常模型,这其中机器学习在NDR产品技术发展中变得日益重要。但结合Darktrace等厂商经验来看,机器学习并非直接用于产生告警,而是基于专家知识构建核心统计模型,然后通过AI/机器学习用于告警优先级排序。此外,NDR响应过程需要专业化人员,NDR还会通过机器学习将事件调查和响应工作流程中重复且耗时的任务进行自动化,提升效率。

综上,回顾市场演进,基于产品定位NDR不能替代IDPS。NDR的核心能力构建,需要具备高度复合能力的产品团队。

PS,其实这个话题,值得投入更多精力进行深入探讨,以上均属个人拙见、浅尝辄止。笔者在此还推荐一份Gartner报告——“Applying Network-Centric Approaches for Threat Detection and Response”,作者是Augusto Barros,、Anton Chuvakin和Anna Belak。

声明:本文来自Viola后花园,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。