谷歌Project Zero披露,2021年共追踪到58起“在野”发生的零日漏洞利用案例;

从技术角度来看,其中仅有2个“非常新颖”的漏洞,其余56个基本属于“以往已公开漏洞的翻版”;

Project Zero希望,2022年能有更多厂商通过安全公告披露漏洞的在野利用情况,广泛共享漏洞利用示例或详细技术描述,专注减少甚至消除内存破坏漏洞。

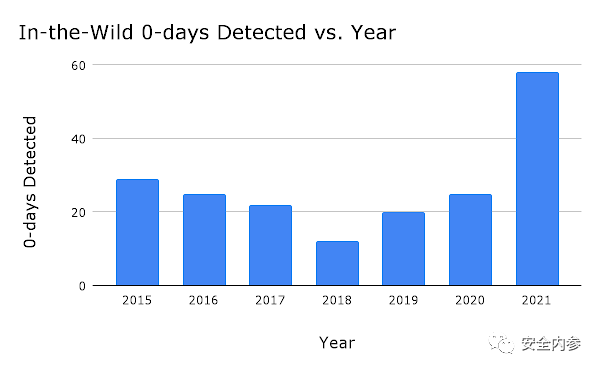

谷歌Project Zero研究人员表示,2021年共追踪到58起“在野”发生的零日漏洞利用案例。这是该小组自2014年成立以来,发现并披露零日漏洞利用案例最多的一年。

在此之前,追踪案例量最多的2015年共发现28起,尚不足2021年的一半。Project Zero安全研究员Maddie Stone在昨天(4月19日)发布的报告中表示,“相较于2020年的25起,去年攀升速度确实相当显著。”

新的软件漏洞一直在持续被发现、披露及修复,而且大多能够抢在黑客团伙实际利用之前。而Project Zero主要关注由黑客团伙首先发现并利用的漏洞,也就是软件厂商需要尽快修复的“零日漏洞”。

Stone对2021年零日漏洞案例发现总量上升给出了解释。从好的一面来说,数字增长能是由于对零日漏洞的检测和披露增加,而不是对它们的使用增加。

坏的一面来看,“恶意黑客采取的手段跟前几年其实没有太大变化”“他们仍能依靠相同的漏洞模式与利用技术,在同样的攻击面上顺利得手。”

致力提高零日漏洞利用门槛

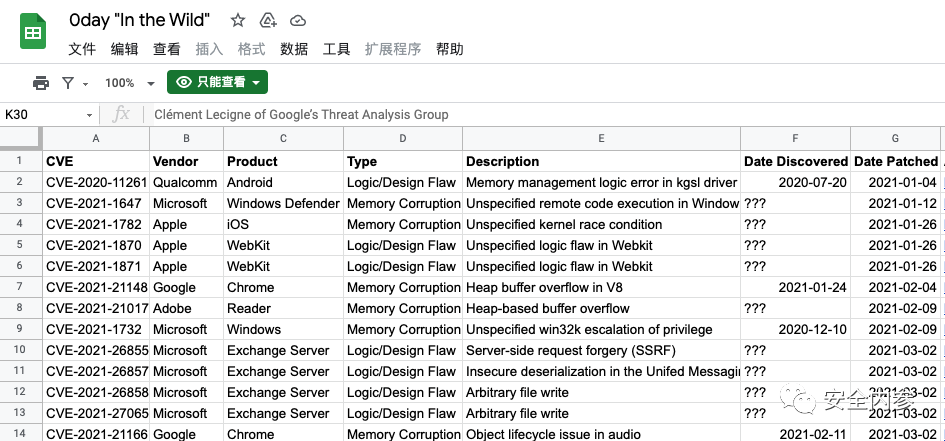

Project Zero已经将这些零日漏洞信息公布在一份公开电子表格中。项目小组在发布前已经向各软件厂商提交了漏洞信息,保证他们能够有时间发布修复补丁或安全更新。他们的使命是“提高零日漏洞的利用门槛。”Stone表示,“总的来说,只要让恶意黑客无法通过公开的方法或手段利用零日漏洞,就算实现了拔高门槛的目标。”

Project Zero整理出的这份表格,仅包含那些被软件厂商或独立研究员成功检出并披露的漏洞。Stone说,“我们永远无法确切了解,这些已被公开发现并披露的漏洞,在全部零日漏洞中到底占多大比例。”

对零日漏洞的利用往往会带来严重的破坏性后果,多年来一直是网络安全领域一股令人不安的恐惧之源。比如2021年9月,公民实验室曾发布调查报告,披露以色列监控厂商NSO Group采购零日漏洞内置在间谍软件产品中,这款产品广受各国政府青睐,还被用于监控记者及社会活动家。

Project Zero研究人员在2021年12月披露,NSO Group的这款间谍软件(公民实验室命名为FORCEDENTRY)是他们见到过的“技术复杂度最高的攻击之一”,其水平之高超,完全能与“少数几个民族国家支持的黑客攻击”相媲美。

Stone还表示,从技术角度来看,Project Zero在2021年发现并披露的58个零日漏洞中,FORCEDENTRY属于仅有的2个“非常新颖”的案例,其余56个基本属于“以往已公开漏洞的翻版”。

Stone认为,这种趋势“对科技行业来说是个好消息”,意味着软件厂商发现的大部分新漏洞,跟之前记录在案的漏洞区别不大,相对容易解决。

越来越多软件厂商开始主动检出并公布自家产品中的零日漏洞。过去一年内,谷歌发现了7个零日漏洞,微软则发现了10个。

Project Zero团队希望,2022年能有更多厂商通过安全公告披露漏洞的在野利用情况,并广泛共享漏洞利用示例或详细技术描述。

从技术角度出发,Project Zero团队希望更多研究人员和安全专家,能专注减少甚至消除内存破坏漏洞。一旦出现此类漏洞,软件往往会在使用计算机内存时,无意间引发异常行为或导致崩溃。

参考来源:cyberscoop.com

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。