刚刚,微软指出黑客攻陷了某 PDF 编辑器 app 安装的一个字体包并借此在用户计算机上部署密币挖掘机。

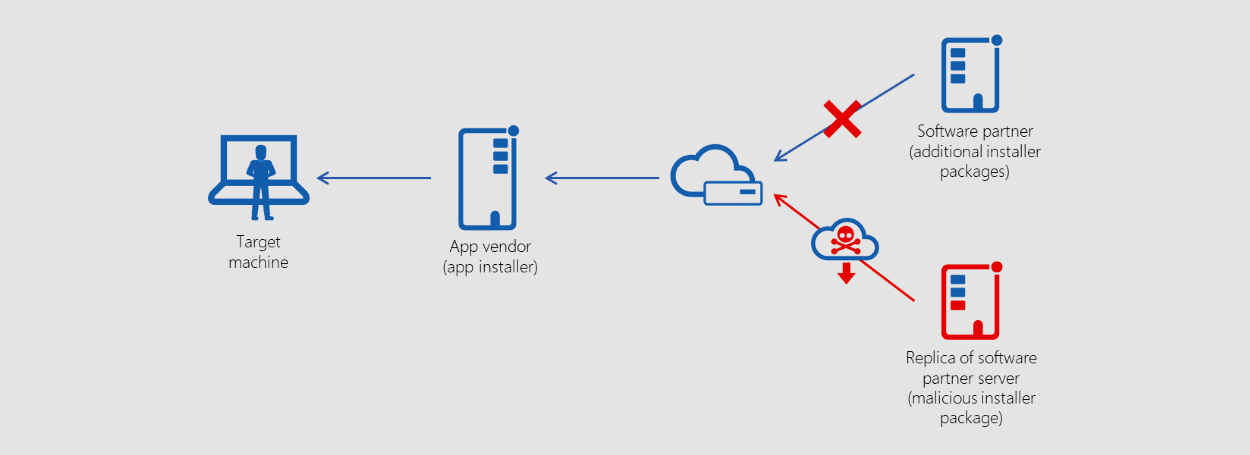

微软通过 Windows Defender 杀毒软件商用版 Windows Defender ATP 收到警报信息后发现了这一事件。微软表示调查后认为黑客攻陷了某软件公司的云服务器基础设施,而该公司以 MSI 文件形式提供字体包,这些 MSI 文件也提供给了其它软件公司。

其中一个下游公司将这些字体包用于其 PDF 编辑器 app,供编辑器在安装过程中从原始公司的云服务器中下载这些 MSI 文件。

黑客创建云服务器副本

微软安全研究员表示,“攻击者在受控制的副本服务器上重新创建了第一家公司的基础设施。他们在这台副本服务器上复制并托管所有的 MSI 文件,包括所有清洁的并被数字签名的字体包。”

研究人员指出,这些攻击者反编译并修改了一个 MSI 文件、一个亚洲字体包,将数字货币挖掘代码添加至恶意 payload 中。微软指出,攻击者使用未明确的弱点(似乎并非 MITM 或 DNS 劫持)能够影响 PDF 编辑器 app 使用的下载参数。这些参数包括指向攻击者服务器的新的下载链接。

下载并运行 PDF 编辑器 app 的用户将无知不觉地安装来自黑客克隆服务器中的字体包,包括恶意字体包。

发生在供应链内的供应链攻击

由于 PDF 编辑器 app 被以系统权限安装,因此隐藏在其中的恶意密币挖矿代码将能够完全访问用户系统。

这个恶意挖矿机将创建名为 “xbox-service.exe” 的进程,利用受害者计算机挖掘密币。

微软表示,Windows Defender ATP 在这个进程中检测到了挖矿行为。调查人员随后追踪发现该进程源于 PDF 编辑器 app 安装器和 MSI 字体包。

安全研究人员指出,从 MSI 字体包中识别出恶意字体包比较容易,因为所有其它 MSI 文件均由原始的软件公司所签名,除了某个文件外。犯罪分子将挖矿代码注入其中后,该文件失去真实性。

这个恶意挖矿机的特别之处还在于,它试图在为多款安全 app 渗透更新操作时修改 Windows 主机文件。但这种行为是大忌,因为多数杀毒软件将该行为标记为可疑或恶意行为。

微软并未披露这两家软件公司的名称。微软表示,攻击从2018年1月持续至3月,而且仅影响了少量用户,说明这两家企业并非 PDF 软件市场上的大玩家。

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。