随着网络技术的不断发展,高校的校园网建设已经经历了传统校园网络、电子校园网络、数字校园网络三个阶段[1]。

目前正在由数字校园向智慧校园迈进。在此发展过程中,物联网技术起到了至关重要的作用[2]。

随着时代的进步,越来越多的物联网设备接入校园网,如智能摄像头、智能电表、智能水表、计算服务器等。

这些物联网设备对网络安全提出了更高的要求,如智能水表、电表涉及用户计费,智能摄像头、计算服务器等涉及用户隐私数据信息安全,一旦这些物联网设备出现了网络安全漏洞,势必会给用户造成困扰甚至经济损失。

在当前的时代环境下,如何提升校园物联网设备网络的安全性,成为我们必须正视,并亟待研究的课题。

01 物联网设备管理现状分析

针对这些数量庞大,种类繁多的物联网设备,很多高校都提出了自己的物联网管理方法。如徐晓新[3]研究探索了物联网设备接入校园网的三种方式:采用媒体存取控制位址(Media Access Control Address,MAC)端口绑定的方式、采用专用虚拟网络的方式、采用QinQ(802.1Q-in-802.1Q)配置管理的方式。并最终通过综合对比,选择了QinQ配置管理的方式,帮助物联网设备接入校园网。

为了提高校园物联网设备的安全性,华中科技大学要求每个物联网设备实名制,即每个入网的物联网设备都能够追溯到其责任人。

因此采用了MAC地址与交换机端口绑定的方式,来帮助物联网设备接入校园网。具体流程为:

物联网设备入网申请人提供MAC地址;

网络工程师对核心设备、接入设备进行配置,以实现该MAC地址对应的物联网设备的免认证上网功能;

使用人将物联网设备和指定交换机端口相连,完成物联网设备入网过程。

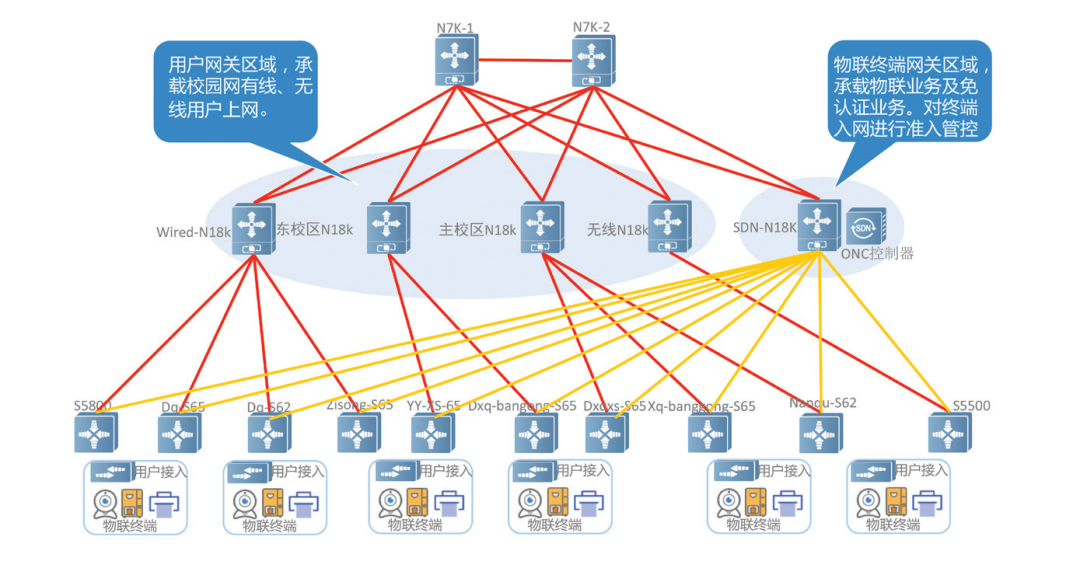

但这样会存在一个问题,即物联网设备管理和普通上网用户管理混在了一起,如图1所示。这样的处置,存在以下4个弊端:

1.物联网设备准入配置复杂。如图1所示,华中科技大学有多台核心设备,需要先根据物联网设备的具体物理位置确定对应的核心设备,然后再在对应的核心设备上做命令行配置。如果该物联网设备位置发生变化,则需要做重新配置。

图1 传统物联网设备管理拓扑结构

2.物联网设备缺乏访问控制。因为物联网设备使用的是普通用户的IP地址段接入校园网,所以校园网上的用户和物联网设备之间可以进行自由互访,这就造成了一定的网络安全隐患。

3.物联网设备缺乏系统安全监管。由于物联网设备所使用的IP地址段非常分散,因此很难集中对这些设备所安装的系统、所搭载的应用进行安全扫描,从而进行主动防护。

4.物联网设备缺乏生命周期管理。由于采用手工配置的方式实现物联网设备入网,因此很难甄别出已经到期的物联网设备,并将其从系统中删除。这样就导致物联网设备一次入网、长期使用,缺乏年审机制,存在安全隐患。

02 SDN关键技术

软件定义网络(Software Defined Network,SDN)是由美国斯坦福大学CLean State课题研究组提出的一种新型网络创新架构,是网络虚拟化的一种实现方式。

其核心技术OpenFlow和NETCONF协议通过将网络设备的控制面与数据面分离开来,从而实现了网络流量的灵活控制,使网络作为管道的功能变得更加智能[4-5]。SDN技术使得建立高效、便捷、安全的物联网管理系统成为了可能。

NETCONF协议技术

NETCONF是一种网管协议,主要功能是弥补SNMP协议无法对设备进行配置的不足,并将其取代。

NETCONF工作组于2003年成立,该协议于2006年(RFC4741等)成型,于2011年(RFC6241等)不断完善,2014年日趋成熟。

NETCONF协议早于SDN技术产生,其初期发展较为缓慢,后期随着SDN技术的火热兴起而焕发出新的生机[6]。

NETCONF协议分成四层:安全传输层、消息层、操作层和内容层。NETCONF协议是完全基于XML之上的,所有的配置数据和协议消息都用XML表示,并且协议主要通过SSH加密传输。

OpenFlow协议技术

OpenFlow为用户提供了一个开放的协议,用户可以通过该协议对不同交换机中的流表进行控制,研究者可以通过选择数据转发通路以及数据处理方式来轻松地控制数据流的走向。

OpenFlow协议从1.0版本演进到了1.4版本,其主要是针对如下两个层面进行不断完善的[7]:

增强逻辑控制层面。使得协议的功能更加强大,更加灵活。

增加数据转发层面。增加了更多的关键字匹配,使得协议可以执行更多不同的操作。

03 基于SDN的物联网设备管理

针对校园网物联网管理中遇到的诸多问题,引入了基于SDN技术的物联网管理系统,使用独立的物联网网关对数目巨大、种类繁多的物联网设备进行管理,如图2所示,很好地解决了如上的问题,提高了物联网设备的网络安全性。

图2 基于SDN的物联网管理拓扑结构

物联网设备准入安全

1.物联网设备准入管控流程

物联网设备入网申请,由学校各个单位的信息联络员在网上办事大厅中提交申请流程,审批通过后由物联网设备管理员进行物联网设备IP地址的分配,并在SDN控制器上做出相应的配置,静态绑定该物联网设备的MAC和IP地址。

与此同时,在物联网管理系统中记录物联网设备的相关信息如设备类型、设备IP、设备MAC、责任人及设备失效时间等。申请人获得IP后,对物联网设备进行IP设置后接入校园网。

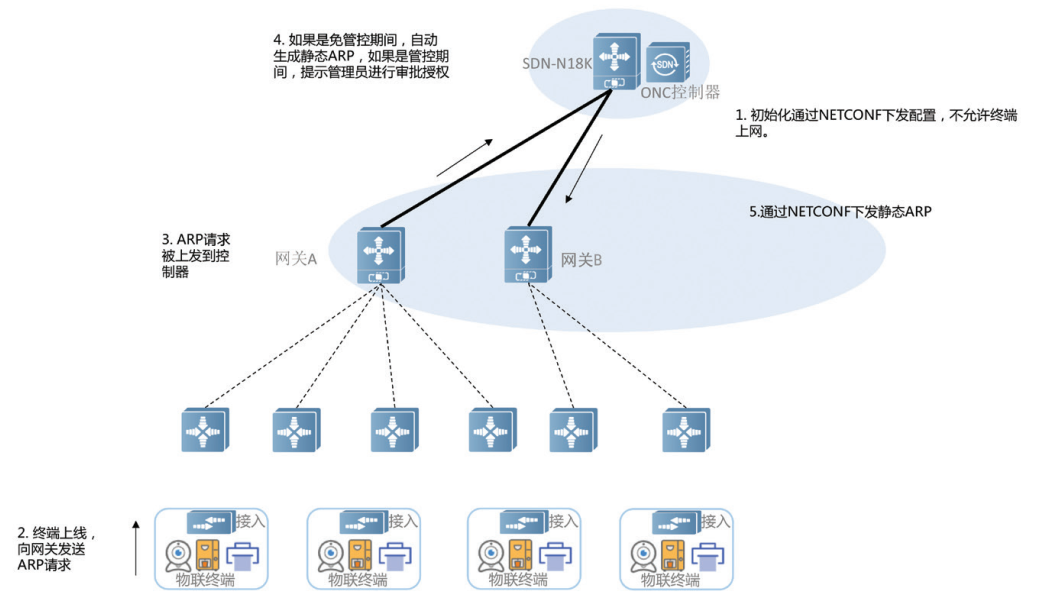

2.物联网设备准入实现原理

物联网设备准入实现原理如图3所示,其具体步骤如下:

图3 物联网设备准入原理

(1)SDN控制器开启准入管控后,通过NETCONF下发基于子网的地址解析协议(Address Resolution Protocol,ARP)学习关闭。这个子网的ARP学习关闭,会导致这个子网下行的流量关闭,最终达到阻止终端联网的效果。

(2)终端入网,发起网关ARP请求。

(3)对应网关设备收到入网终端的ARP请求,基于对应的网段IP将报文上发到控制器。

(4)控制器收到发送过来的ARP请求报文,解析其发送者的IP和MAC地址,并记录终端所在网关位置(即网关设备管理IP)。如果在免管控期间,控制器则自动生成静态ARP表并设置到对应网关上。如果在管控期间,则出现在控制器的待审批界面中,管理员审批通过后生成静态ARP表并设置到网关上,完成该终端的入网审批。

物联网设备访问控制安全

部分物联网设备涉及到学校师生的个人隐私安全,如物联网监控摄像头;部分物联网设备关系到师生的财产安全,如智能电表、水表、一卡通设备等;更有甚者关系到师生的生命安全,如烟感、温感传感器等。

所以物联网设备成功接入校园网后,只能让有权限的角色访问到这些物联网设备,这就是物联网设备的访问控制安全。

提高物联网设备访问控制安全可通过以下两种方式实现。

1.物联网专网的建立

对于业务相对独立,设备数量众多的物联网设备,可以组建一张物联网专网。如宿舍的智能门禁系统,智能门禁设备数量众多,但这些智能门禁设备都只需要访问一台门禁服务器。如果让这些设备单独入网,暴露在校园网中,假如这些设备有安全漏洞,学生宿舍将存在安全隐患。但如果通过光纤将这些设备组成物理专网,又会推高施工成本。另外,如果专网数量越建越多,还会产生管理复杂的问题。

图4 物联网专网示意

基于SDN的物联网管理系统,就可以很好地解决这个问题。以门禁系统为例,如图4所示,采用Super VLAN加上Sub VLAN的方式,将主控服务器和智能门禁组成一张虚拟的智能门禁专网,分配统一的智能门禁专网IP地址,承载于校园网之上,并且通过ACL规则,只允许该智能门禁设备访问门禁服务器,从而保障了这个专网的安全性。

2.单个物联网设备的精细化访问控制

单个物联网设备需要进行精细化的访问权限控制。例如放置在办公室的打印机,只能被周围几个办公室的用户所访问,以免复印或者打印的数据被其他的非法用户获取;又如课题组搭建了一个服务器,用于对课题组人员提供计算服务,则服务器只能被课题组成员所访问,以免出现服务器数据泄露等问题。

目前采用基于源、目的IP地址的ACL管控的方式,来实现单个物联网设备的精细化访问权限控制。给某个物联网设备分配IP地址的时候,就收集到哪些IP需要访问这个物联网设备,同时该物联网设备需要访问哪些IP,并且通过ACL规则进行管控。

通过这种方式,就可以将单个物联网设备划分为一个个的“物联网设备作用域”,每个物联网设备在其“物联网设备作用域”中提供服务,在该“物联网设备作用域”范围外的IP则无法访问该设备。

物联网设备系统安全

随着物联网设备越来越智能化,大部分的物联网设备都有自己的操作系统和应用程序,并依靠应用程序对外提供服务。

操作系统和应用程序若有漏洞,就会产生网络安全风险。如果访问者利用了这些安全漏洞,就会对物联网设备的安全性产生威胁。

在没有引入基于SDN的物联网管理系统前,所有的物联网设备是分散在全校各个网段之中的,很难将这些设备收集全,并进行集中管控。

引入基于SDN的物联网管理系统后,所有的物联网设备集中在某几个IP地址段,这样就很容易定期对这些物联网设备的系统以及应用程序进行漏洞扫描。

若发现其中存在安全漏洞,可及时通报给物联网设备的管理责任人,同时将其物联网设备下线。待其整改完成,经过检测没有漏洞后,再予以上线。以2021年9月为例,已扫描出170多个漏洞,如“弱密码”“XSS跨站攻击”“OpenSSH漏洞”等。

物联网设备生命周期安全

物联网设备也是具有生命周期的,可能随着项目的结束、设备责任人的离退休,该设备不再有人使用也不再有人维护。

如果这样的“僵尸”设备存在于校园网中,则随着时间的增加,其安全漏洞会越来越多,可能还会被一些黑客分子当作“肉机”使用,作为“跳板机”去攻击其他的用户。

因此,目前采用的是物联网设备年审制度。申请入网的物联网设备会在当年的12月31日到期,到期前系统会发送短信提醒用户尽快完成设备延期申请。如果在到期前仍未能完成延期申请的,将会在到期后无法接入校园网。

通过创新的物联网设备准入安全管理、物联网设备访问控制安全管理、物联网设备系统安全管理、物联网设备生命周期安全管理,有效地解决了当前校园网中遇到的物联网设备的安全问题。

但是随着物联网设备的数量、种类的不断增加,以及需求的变化升级,新的物联网设备的安全挑战也会随之出现。这就需要我们不断创新技术,改进管理方法,来解决新的物联网设备安全问题。

参考文献

[1]徐玉妃,杨昆,袁凌云,等.基于物联网的智慧校园建设与研究——以云南师范大学为例[J].云南师范大学学报(自然科学版),2016,36(01):47-52.

[2]覃德泽,李立信.高校智慧校园网中物联网、5G、云计算及IPv6的融合问题探讨[J].网络安全技术与应用,2019(12):104-106.

[3]徐晓新,苏群,赵宇明,等.基于校园网的物联网的建设和管理方法[J].工业仪表与自动化装置,2016(04):109-110.

[4]钟机灵.SDN校园网关键技术应用研究[J].信息技术与信息化,2021(07):197-200.

[5]张敏,王朝阳.SDN网络浅析[J].内蒙古科技与经济,2019(21):80-82.

[6]白煜.基于NETCONF的网络设备配置与管理系统设计与实现[D].电子科技大学,2020.

[7]孔倩.基于OpenFlow的链路容错机制的研究与设计[D].华东师范大学,2015.

作者:刘云、雷洲、刘恋、洪剑珂(华中科技大学网络与计算中心)

声明:本文来自中国教育网络,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。