有证据表明,Emotet背后的运营团队Mealybug已经从维护自己的自定义银行木马发展成为了其他组织的恶意软件的分销商。

Mealybug是一个网络犯罪组织,自2014年以来一直保持活跃。我们可以通过其使用的自定义恶意软件Trojan.Emotet来识别它。近几年来,Mealybug似乎已经改变了其商业模式,从针对欧洲的银行客户转变为了使用其基础设施为全球其他威胁行为者提供恶意软件包装和交付服务。

由于Emotet可以自我传播,因此它给受害者组织带来了额外的挑战。网络蠕虫已经经历了一次复兴,这里有一些众所周知的例子,如WannaCry(Ransom.Wannacry)和Petya/NotPetya(Ransom.Petya)。通过网络传播还意味着受害者能够在不点击恶意链接或下载恶意附件的情况下受到感染。一旦降落到受害者组织的设备上,Emotet会下载并执行一个包含一个密码列表的扩展模块,用于暴力访问同一网络上的其他设备。

Emotet的自我传播以及暴力访问有可能会给受害者组织带来更大的麻烦,因为它可能会产生多次失败的登录尝试,进而导致用户被锁定在他们的网络账户之外。这也产生了对IT服务台的需求增加以及一般生产力下降的连带反应,而这正是臭名昭著的Conficker蠕虫(W32.Downadup)的一个代表性标志,在经历了十年之后,引起类似问题的始作俑者换成了Emotet。

除了通过暴力访问之外,Emotet还可以通过在受感染设备上安装的垃圾电子邮件模块来传播到其他设备上去。该模块生成的电子邮件使用了标准的社会工程技术,其主题通常包含类似于“Invoice”这样的单词。一些主题还包含了被泄露的电子邮件账户所有者的名字,以使它看起来并不像是垃圾电子邮件。这些电子邮件通常包含恶意链接或恶意附件,如果被打开,受害者的设备将会被Trojan.Emotet所感染。

最近,Mealybug似乎已经扩大了其业务,主要成为了其他攻击组织的恶意软件分销商。

Emotet成为全球威胁

当Mealybug于2014年首次被发现时,它正在使用Emotet来传播银行木马,并专注于针对德国的银行客户。当时,Mealybug使用Trojan.Emotet作为Cridex银行木马的一个修改版本W32.Cridex.B的加载程序组件。在2015年,Mealybug开始瞄准瑞士银行客户,并将Emotet升级为更具模块化的恶意软件。新版本的Emotet为其加载程序、银行数据窃取、电子邮件凭证窃取、分布式拒绝服务(DDoS)攻击和恶意电子垃圾邮件提供了单独的模块。

Mealybug主要致力于使用Emotet来交付银行木马。在2017年,它成为了第一个交付IcedID(Trojan.IcedID)银行木马的组织。同样在2017年,它还被观察到交付了Trojan.Trickybot和Ransom.UmbreCrypt勒索软件。经过多年的发展,Mealybug已经提升了自己的能力,现在似乎提供了一种“端到端”的恶意软件交付服务。它不仅交付了恶意软件,而且还对它们进行了混淆以减少被检出的机率,并提供了一个扩展模块来允许恶意软件自我传播。

Emotet通过发送包含能够导致文档被下载的恶意链接或附有恶意文档的电子邮件,在受害者的设备或网络上获得初步立足点。至少从2015年开始,Emotet就拥有了反分析技术。在2018年,Emotet的有效载荷包含了一个含有其主要组件和一个反分析模块的压缩文件。反分析模块会执行多次检查以确保它并不是运行在用于恶意软件研究的设备上,然后才会加载主要组件。PowerShell或JavaScript都用于下载这个木马,该木马会将一个经打包的有效载荷文件交付到受害者的设备上。一旦降落到受害者的设备上,最新版本的Emotet将执行以下操作:

- 将自身移动到其首选目录

- 在启动文件夹中创建指向自身的LNK文件

- 收集受害者的设备信息并将其发送到C&C服务器

然后,它可以从C&C服务器下载新的有效载荷,并执行它们。Emotet可以下载自身的更新版本或任何其他恶意软件。现有版本的Emotet将从C&C服务器下载模块,包括:

- 银行业务模块:此模块用于拦截来自浏览器的网络流量,以窃取用户输入的银行详细信息。这就是Emotet被分类为银行木马的原因。

- 电子邮件客户端信息窃取模块:此模块用于窃取电子邮件客户端软件中的电子邮件凭证。

- 浏览器信息窃取模块:此模块用于窃取浏览历史记录和已保存的密码等信息。

- PST信息窃取模块:此模块用于读取Outlook的电子邮件存档,并提取电子邮件的发件人姓名和电子邮件地址,可能用于发送垃圾电子邮件。

由这些模块窃取的所有信息都将被发送到C&C服务器。Emotet还有一个DDoS模块,可以将受感染的设备添加到僵尸网络中,以执行DDoS攻击。

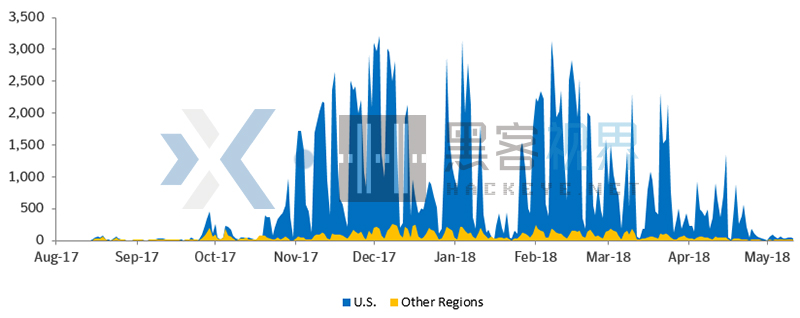

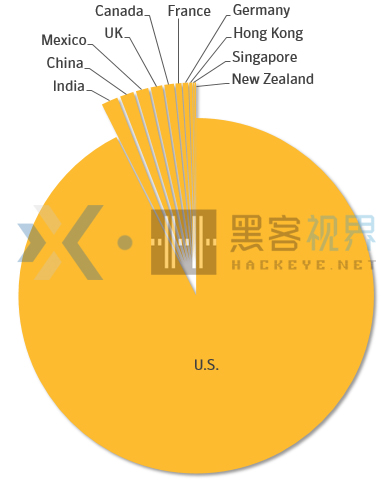

图1. Trojan.Emotet主要关注位于美国的目标

多年来,Emotet的地理目标也在显著增加。在经历了2015年以来相对平静的一段时期之后,在2017年下半年,Emotet的检出率开始激增。而在那一年,Mealybug的目标包括了位于加拿大、中国、英国和墨西哥的受害者。然而,根据赛门铁克2018年上半年的遥测数据显示,其关注的焦点目前主要集中在位于美国的目标身上。

图2.按地理区域划分的Trojan.Emotet检出率

Qakbot木马

自2018年2月以来,Emotet已被用于传播W32.Qakbot,这是一个以网络蠕虫行为而闻名的银行木马家族。

就像Emotet一样,Qakbot也可以自我传播。Qakbot试图通过暴力访问来实现跨网络传播,同时也使用“ living-off-the-land(靠山吃山靠水吃水)”工具进行传播。它使用PowerShell来下载并运行Mimikatz(Hacktool.Mimikatz),这是一个开源的凭证窃取工具,允许攻击者在建立初始立足点之后,就可以在网络上快速移动。

事实上,Emotet和Qakbot都具有自我传播的能力,这意味着一旦它们进入到你的网络中,就会迅速蔓延。两者都试图通过暴力访问在网络上传播,这也增加了用户被锁定在其设备之外的风险。在2018年2月,Qakbot检出率的飙升表明这种威胁的“双重传播”正在发生,这意味着Mealybug正在使用Emotet在网络上传播Qakbot,而Qakbot同时也在使用自己的自我传播能力。帐户锁定场景是一种非常现实的威胁,对于组织来说是一个潜在的大问题。

图3. 2018年1月1日至5月28日期间的W32.Qakbot检测率

赛门铁克的分析表明,Emotet和Qakbot使用了相同的打包程序,但有多种因素表明,Mealybug仅为Qakbot背后的威胁行为者提供Emotet作为交付服务,并没有直接操控木马。

两种木马的C&C基础设施之间似乎没有任何重叠,分析还揭示了它们主要组件的代码和反分析技术存在差异。

Mealybug使用了两种不同的传播机制也是令人惊讶的,因为如上所述,两种尝试暴力破解密码的木马都可以触发帐户锁定并阻断木马的传播。如果两种木马都是由Mealybug操控的,那么该组织不太可能同时使用两种不同的传播技术。出于这些原因,我们认为Emotet和Qakbot是由两个独立的组织操控的,而Mealybug正在提供Emotet作为其他恶意软件的交付机制。

Emotet的进化

Mealybug似乎已经找到了自己的定位:为其他威胁行为者提供恶意软件交付服务。Trojan.Emotet的主要组件被用作一个加载程序,理论上可以支持任何有效载荷。虽然它仍然主要用于分发银行木马,但从理论上讲,它可以传播任何恶意软件,并且有报道称它已经交付了Ransom.UmbreCrypt勒索软件。Mealybug大概是通过从使用其服务的威胁行为者那里获取利润来赚钱的。根据我们所观察到的,Mealybug似乎一次同时服务于多个攻击组织,我们也没有证据能够表明它是某个组织的“专属”分销商。在2017年11月,Mealybug被观察到在多起活动中同时将Trojan.Trickybot和W32.Qakbot交付到了同一台设备上,而这是在几分钟之内完成的。

Mealybug从将自己的银行木马交付给相对较少的目标到主要作为其他威胁行为者的全球分销商的转变很有意思。我们观察到Mealybug正在不断发展并改进他们的技术和商业模式,以最大化利润。看来,Mealybug似乎已经决定通过担任经销商这一角色,以最大限度地提高其收益。

这可能来源于Mealybug发现,仅通过银行木马赚钱已经变得非常困难,所以他们不得不改变了自己的策略。随着银行对双因素身份验证(2FA)的普及和使用,使得通过窃取凭证来破坏帐户变得更加困难,并且随着网上银行业务的成熟,人们的安全意识和保护措施也得到了改善。

组织面临的挑战

Mealybug的活动为组织带来了许多挑战,这包括:

- 它的像蠕虫一样的能力意味着它可以在组织中迅速传播。

- Emotet的网络传播能力意味着设备可以在没有任何用户交互的情况下受到感染。

- 暴力访问增加了受害者组织中的用户被锁定在设备之外的可能性,并给IT团队带来麻烦并影响工作效率。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。