Mandiant威胁情报人员在2021年发现了80个在野外利用的零日漏洞,是两年前32个的两倍多。出于经济动机的威胁行为者利用零日漏洞的比例也显著增长,特别是勒索软件组织,在2021年利用零日漏洞的威胁行为者中有近三分之一是出于经济动机的。威胁行为者最常利用的是微软、苹果和谷歌产品中的零日漏洞,这反映了这些供应商的受欢迎程度。2021年零日漏洞利用大幅增加,以及使用这些漏洞的威胁行为者多样化,使得几乎各个行业及地区的组织的风险增加,特别是依赖此类系统的组织。零日漏洞是在补丁公开发布之前在野外被利用的漏洞。

谷歌在2021年检测到了58个野外零日漏洞,比此前2015年的最高值28个的两倍还多。谷歌认为,2021年野外零日漏洞的大幅增加是由于零日漏洞的检测和披露数量增加,并不仅仅是零日漏洞利用增加。攻击者在2021年使用的攻击方法和前几年没有太大变化,使用了相同的漏洞模式和攻击技术,并针对相同的攻击面。

一、零日漏洞利用数量激增

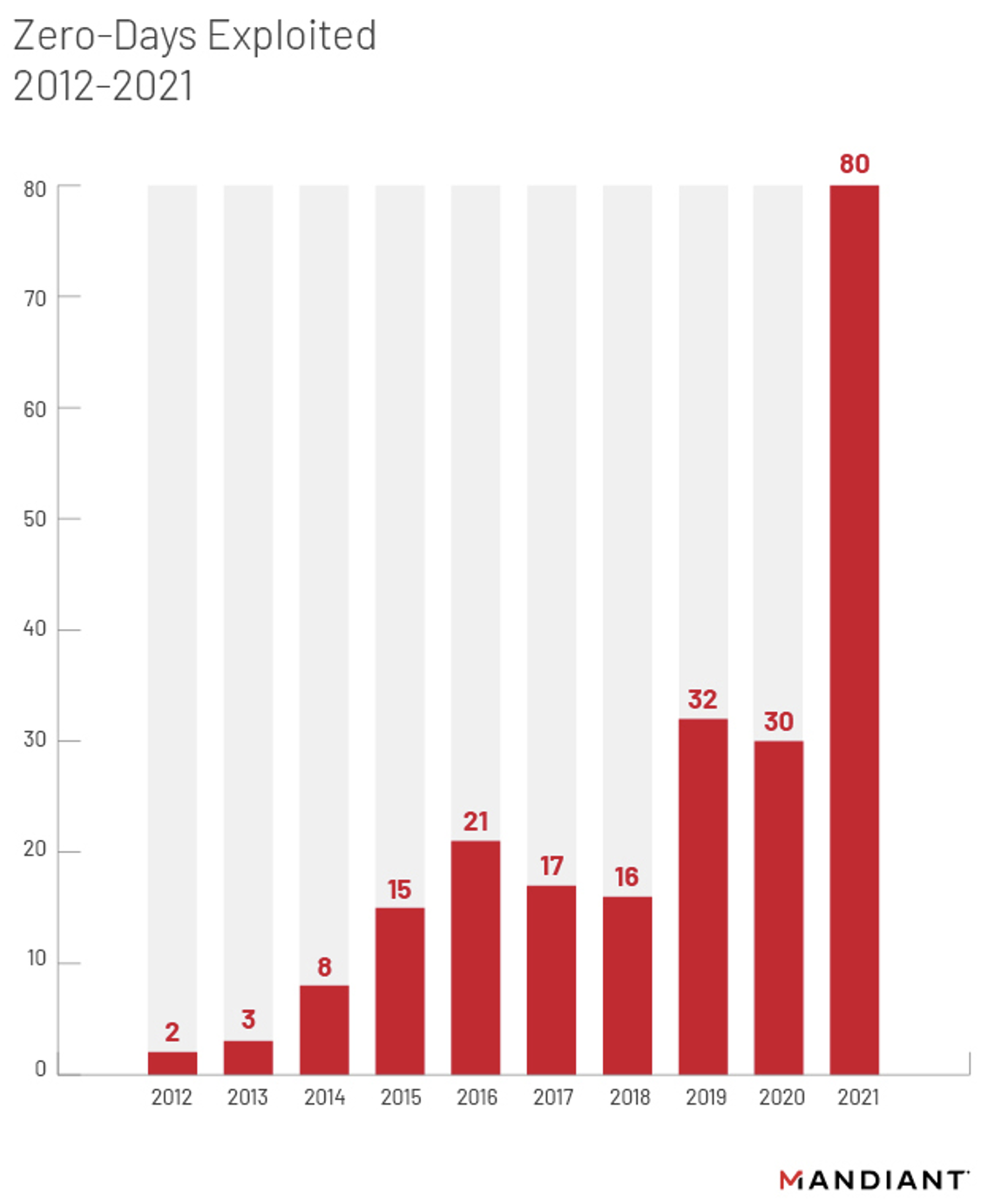

零日漏洞利用数量从2012年到2021年持续有所增加,Mandiant预计每年零日漏洞利用的数量将继续增长。2021年研究人员发现了80个在野外被利用的零日漏洞,比2019年的32个和2020年的30个的总和还多。

许多因素导致在野外被利用的零日数量增加。云托管、移动和IoT技术的持续发展增加了连接到互联网的系统和设备的数量和复杂性,因此更多的软件会导致更多的软件漏洞。漏洞利用代理市场的扩张也可能促进了这种增长,更多的资源被转移到了零日漏洞的研究和开发上,包括私营公司、研究人员、以及威胁组织。增强的防御能力还可能使防御者现在比往年检测到更多的零日漏洞利用,并且更多的组织已经加强了安全协议,以减少通过其他媒介的危害。

图1 2012至2021年零日漏洞利用数量

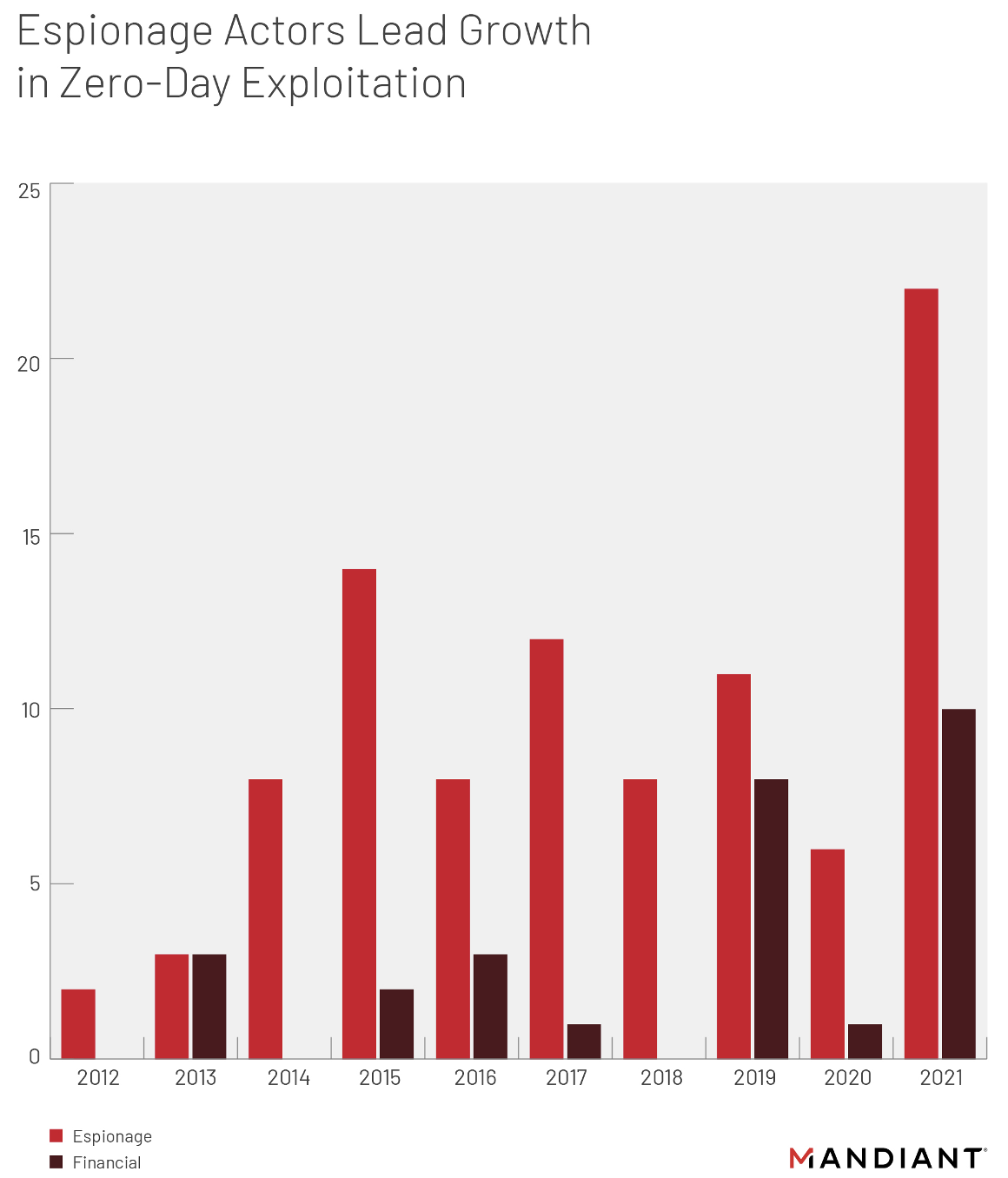

国家支持的间谍组织仍然是利用零日漏洞的主要行为者,出于经济动机的威胁行为者部署零日漏洞的比例正在增加。从2014年到2018年,只有一小部分出于经济动机的行为者利用零日漏洞,但到2021年,大约三分之一的利用零日漏洞的行为者是出于经济动机。

图2 2012年至2021年零日漏洞利用动机

二、零日漏洞利用趋势

自2017年底以来,被已知或怀疑是提供攻击性网络工具和服务的私营公司客户的团体利用的零日漏洞数量显著增加。Mandiant发现至少6个零日漏洞在2021年被积极利用,可能被恶意软件供应商的客户利用,其中一个据报道在由两家独立供应商开发的工具中被利用。据报道在2021年,一家以色列商业供应商利用了至少五个零日漏洞。

自2015年以来,威胁行为者漏洞利用工具包中包含的零日漏洞数量急剧下降,这可能是由于知名漏洞利用开发人员被捕造成的。然而随着地下犯罪组织围绕勒索软件操作联合起来,自2019年以来利用零日漏洞的勒索软件攻击呈上升趋势。这一趋势表明,这些复杂的勒索软件团体开始招募或购买必要的技能,来利用以前为漏洞利用工具包开发的零日漏洞。

Mandiant发现勒索软件在数量和影响方面显著增长。可观的利润以及支持勒索软件的日益模块化、外包和专业化的生态系统,为运营商提供了两种可行的零日漏洞利用开发和/或收购途径,财务资源和威胁行为者的成熟度。例如不同的威胁行为者利用不同VPN设备中的漏洞来获取对受害者网络的访问权限,并随后在2021年部署勒索软件。

在谷歌发现的58个零日漏洞中,有39个(67%)是内存损坏漏洞。在过去的几十年里,内存损坏漏洞一直是攻击软件的标准,并且仍然是攻击者取得成功的方式。在内存损坏漏洞中,大多数都是非常流行且知名的漏洞类别:17个释放后使用漏洞、6个越界读写漏洞、4个缓冲区溢出漏洞、和4个整数溢出漏洞。

三、零日漏洞利用攻击目标

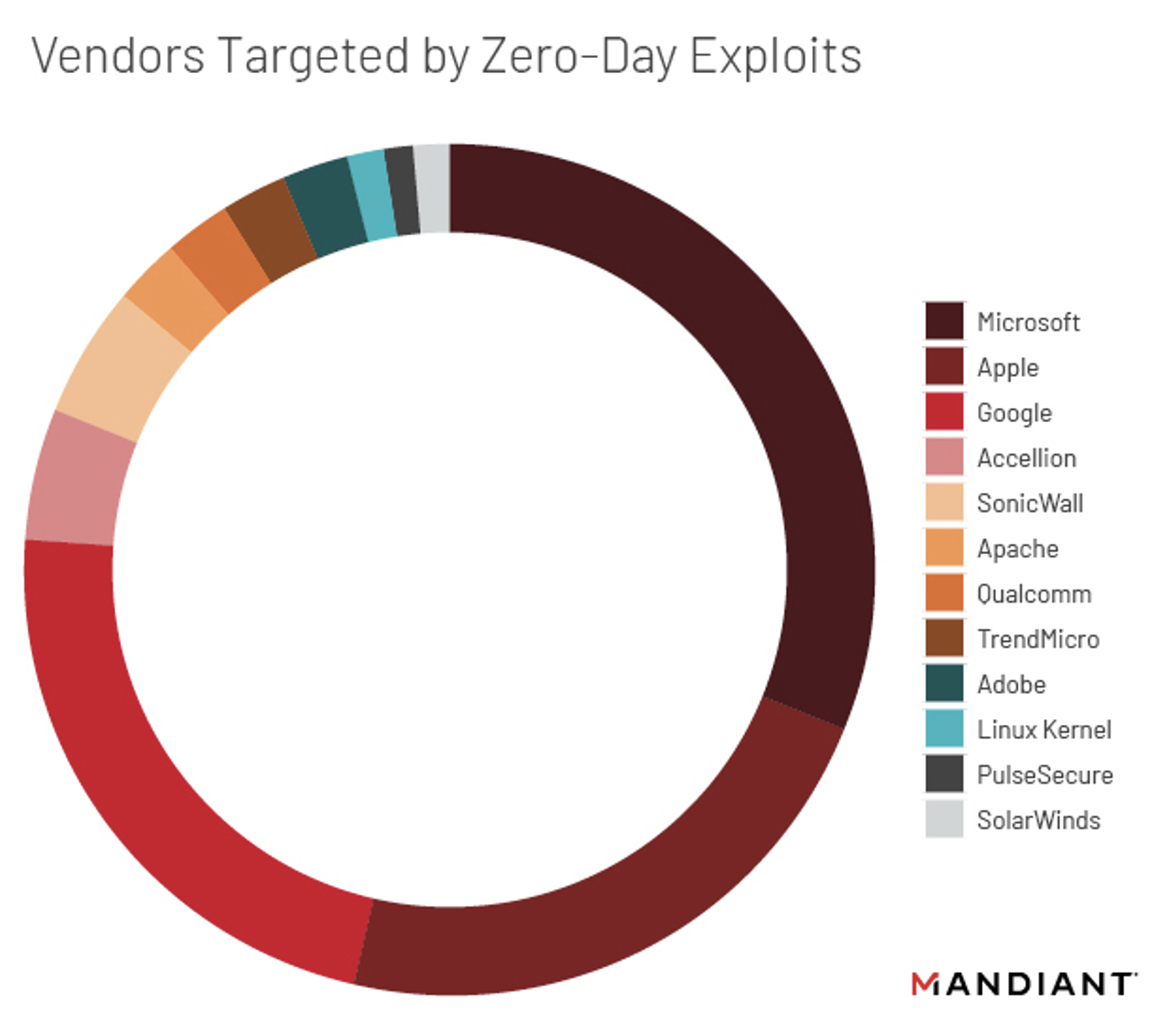

Mandiant研究分析了2021年12家不同供应商的零日漏洞,其中微软、苹果和谷歌产品中的漏洞占零日漏洞总数的75%,这可能是由于这些产品在全球范围内企业和用户中的普及。鉴于这些主要供应商的普遍性,入侵这些主要供应商的威胁仍然很大。此外,目标供应商的种类越来越多,这可能会使补丁修复的优先级变得复杂化。

从2012年到2017年,Adobe是第二大被利用的供应商,近20%的零日漏洞利用了Adobe Flash。从那时起Adobe的漏洞利用率显著下降,是由于Flash的生命周期结束。

图3 2021年零日漏洞利用供应商比例

四、缓解建议

Mandiant认为,基于零日漏洞利用的重大活动越来越容易被更广泛的国家资助和有经济动机的威胁行为者使用,包括销售漏洞利用的供应商激增和可能开发定制漏洞利用的复杂勒索软件操作。由于零日漏洞利用显著增加,特别是在2021年,几乎每个行业和地区的组织的风险增加。虽然漏洞利用在2021年达到顶峰,但有迹象表明,新零日漏洞的利用速度在今年下半年有所放缓,然而与往年相比,零日漏洞利用的发生率仍然较高。

许多组织仍在努力有效地确定修补的优先级,以最大程度地降低漏洞利用风险。Mandiant认为,组织制定防御战略很重要,优先考虑最有可能影响其环境的威胁类型,以及可能造成最大损害的威胁,从相对较少数量的漏洞利用开始。当组织清楚地了解与其组织最相关的威胁行为者、恶意软件系列、活动和策略范围时,威胁与积极利用漏洞相关联,可以做出更细致的优先级决策。与评级较高且未被积极利用的漏洞相比,针对组织或类似组织的积极利用的低风险漏洞可能产生更大的潜在影响。

虽然零日漏洞利用正在扩大,但恶意行为者也继续利用已知漏洞,通常是在这些漏洞披露后不久。因此可以通过继续吸取过去针对性攻击的经验教训,以及漏洞披露和利用之间的窗口期,来提高安全性。此外,即使组织无法在目标发生之前应用缓解措施,仍然可以进一步了解需要修补这些系统的紧迫性。修补延迟只会增加支持未修补或未缓解软件的组织将受到影响的风险。

参考链接:

【1】https://www.mandiant.com/resources/zero-days-exploited-2021

【2】https://googleprojectzero.blogspot.com/2022/04/the-more-you-know-more-you-know-you.html

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。