工控系统架构面临的主要挑战是其底层技术的双重属性,即一个典型的 ICS 组件必须能在指定的网络或系统接口与 IT(信息技术) 和 OT(运营技术) 系统交换信息。这有别于传统的热泵,制动器和电机等工业设备,这些设备以前只会被 OT 系统访问和控制。

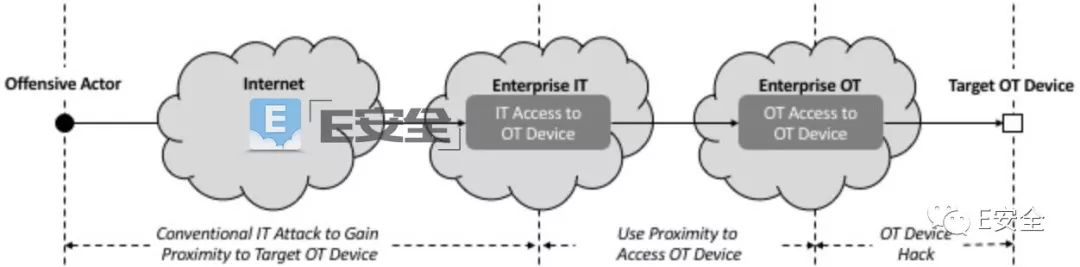

因此,现在设备中两个接入点的存在体现了 OT/ICS 基础设施的一个主要漏洞。传统的 IT 黑客工具和技巧可首先用于接近 ICS 组件,当接近到一定程度,再实施攻击直接破坏 OT 控制或设备。

SCADA 的安全问题

SCADA(Supervisory Control And Data Acquisition) 指的是存在于二级 Purdue 模式的监控和数据采集功能,这是 IT/OT 接口的本质所在,但这也可能为攻击者提供便利。

使用已升级安全性能的 SCADA 软件相比已经有些年头的旧系统更适用于新的控制功能,但无论在 OT 软件中加入多少安全性能,几乎所有的软件都是存在漏洞的。

SCADA系统,即数据采集与监视控制系统。

黑客拿下OT/ICS目标的攻击路径

SCADA 的安全问题之所以饱受争议,原因在于此类系统遭到破坏将带来恶劣的影响。与其他纯粹的技术性争论不同,SCADA系统一旦被黑,其影响可能包括下列三类严重影响:

工控系统劫持——工控设置中,远程控制的侧重安全/可靠性的 OT 系统都可能被犯罪分子,恐怖分子或极端军事组织劫持。

重要的遥测干扰——工控系统若出现安全问题或是设备损坏,来自 OT 系统的重要信息会被拦截或干扰。

关键 OT 系统不可用——OT 系统的可用性可能会受影响,如果目标系统被要求用于实质性的控制,就可能造成实时影响。

汽车的"IT 和 OT"风险

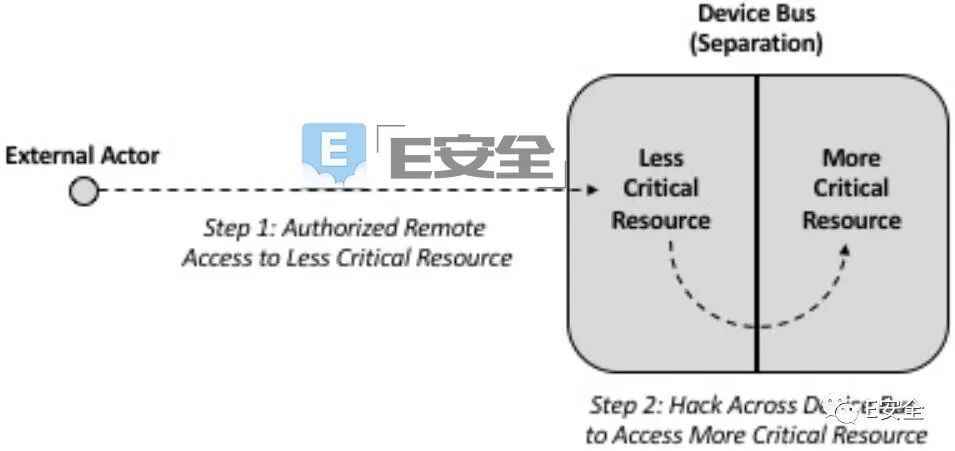

在许多情况下,隔离 IT 和 OT 系统的主要功能性控件是运算要素上的物理总线,因此不推荐只用软件作关键基础设施组件的安全隔离。

例如,汽车不应该把 IT 服务和娱乐以控件服务的形式(如引擎诊断和安全管理)连接到同一个物理总线。

这个漏洞存在的时间越久,就越要严格规定 IT 和 OT 系统不能共享可远程访问的任何功能。一旦黑客创造了攻击路径,他们可以通过这种方式从共享路径入侵目标 OT 设备或系统,这种方式真实可行。

案例分析

2015年,两名来自圣迭戈大学的安全调查员曾做过如下演示:

访问一辆克尔维特车上驾驶员面板的车载诊断加密狗(Diagnostic Dongle),对其刹车进行恶意的远程控制。在该用例中,攻击者可能进入汽车,插入诊断加密狗,稍后再利用这种远程访问黑入其它系统。

同年,更让人震惊的是,Charlie Miller 和 Chris Valasek 两位研究人员演示了利用一个软件的零日漏洞,从其笔记本入侵一辆行驶中的吉普车,并且未对目标交通工具进行物理访问。攻击者利用远程访问通过交通工具的娱乐系统把指令发送到驾驶员面板,在此面板上有刹车控制,转向,雨刮,空调和其他各种功能。

在每个案例中(显然并不局限于汽车),漏洞主要是在远程访问功能和任务关键型功能之间共享时出现,这是 OT/ICS 基础设施的致命问题,因为黑客攻击通常在有合理网络安全控件的情况下发生,通过共享机制把重要的和不重要的组件连接起来,如许多 OT 系统上都有的 CANbus,黑客就有了远程控制的方式。

跨共享设备总线的远程攻击

如何有效进行隔离?

要解决这一问题,首先要为需保护的工控系统设备和其他物联网组件创建合适的安全隔离要求,这种隔离应该是嵌入设计流程中的强制性功能需求,在开发的整个过程进行强制实施,在部署前后都要进行审核。

另外,最好使用流量控制机制进行分离,这种机制可避免恶意软件从不被信任的系统转移到关键基础设施中。可通过部署物理隔离和单向通信机制的网关实现,这种方式也被称为单向网关。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。