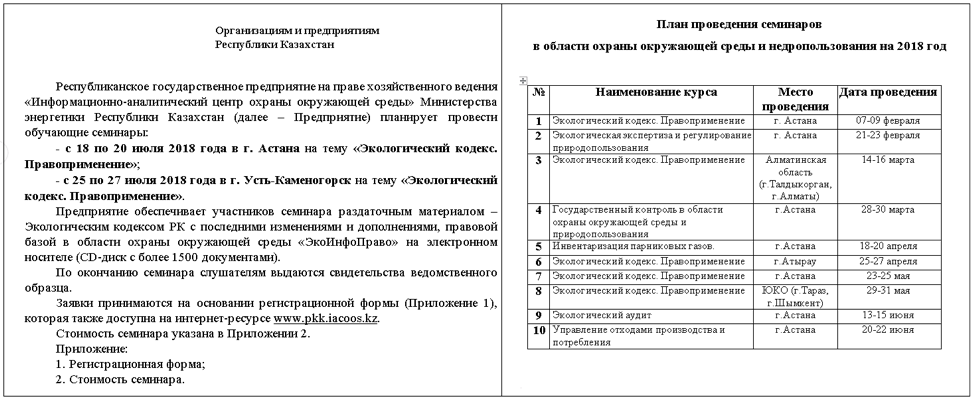

静默近一年后后,FELIXROOT后门恶意软件出现在一场新的垃圾邮件活动中,在其中使用了包含环境保护工作研讨会信息的武器化诱饵文件。

该后门具有一系列功能,包括能够通过Windows管理工具(WMI)和Windows注册表对目标系统进行指纹识别、能够删除和执行文件及批处理脚本、远程shell执行;信息泄露。

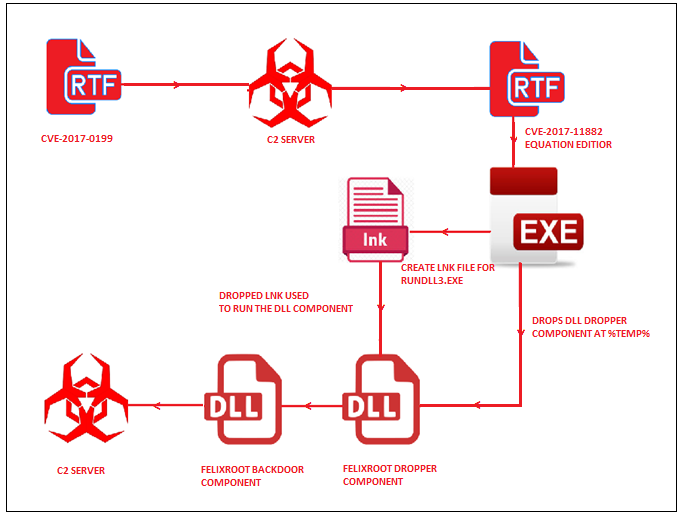

根据FireEye的分析,新活动中的俄语文档利用了两个较旧的Microsoft Office漏洞。首先,附件利用CVE-2017-0199下载第二阶段有效载荷;然后,下载的文件被CVE-2017-11882武器化,以便在受害者的机器上删除并执行后门二进制文件。

与此同时,CVE-2017-11882是一个远程代码执行漏洞,允许攻击者在当前用户的上下文中运行任意代码。如果当前用户使用管理用户权限登录,攻击者可以完全控制受影响的系统。

这一系列进程完成后,散播病毒组件执行并删除加载程序组件。加载程序组件通过RUNDLL32.EXE执行。后门组件加载到内存中并具有单个导出功能。

当用户打开包含嵌入式漏洞的文档时,CVE-2017-0199允许恶意参与者下载并执行包含PowerShell命令的可视化脚本。这是黑客寻找最初进入Windows机器的折衷路线的最佳目标。而且CVE-2017-11882是一个远程执行代码漏洞,允许攻击者在当前用户的上下文中运行任意代码。如果当前用户使用管理权限登录,则攻击者可以完全控制受影响的系统。

FireEye指出,两种漏洞的补丁都是可用的,但漏洞“是我们目前看到的两种更常用的漏洞,”威胁行动者将越来越多地利用这些漏洞进行攻击,直到他们失败,因此相关组织必须确保自己受到保护。

FELIXROOT在执行时,后门程序休眠10分钟,然后在建立命令和控制(C2)网络通信之前进行初始系统分类。它查询Windows API以获取计算机名称,用户名,卷序列号,Windows版本,处理器架构等信息。

FELIXROOT通过HTTP和HTTPS POST协议与C2通信。通过网络发送的数据使用AES加密,转换为Base64并发送到C2服务器。

有趣的是,嵌入式FELIXROOT后门组件本身使用自定义加密进行加密,该加密使用带有4字节密钥的XOR; 文件被解密并直接加载到内存中而不会触及磁盘。

在目标系统上站稳脚跟之后,FELIXROOT为它的特定任务运行了一组命令,每个命令间隔一分钟。在完成所有这些操作之后,恶意软件将被编码为破坏循环,将终止缓冲区发送回来,然后清除受害者机器中存在的所有痕迹。

这是一种危险的威胁,但迄今为止似乎很少使用。FireEye表示,上一次见到FELIXROOT是在2017年9月,当时它被用作针对乌克兰人的行动的有效载荷。它包含了据称是乌克兰银行文件的附件,其中包含恶意宏。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。