卡巴斯基实验室ICS CERT的研究人员在本周三(8月1日)发表的一篇博文中指出,该团队发现了一系列带有恶意附件的网络钓鱼电子邮件,主要针对的是与工业生产相关的俄罗斯公司和机构。从主题和内容上来看,这些电子邮件极具针对性。攻击者将这些电子邮件伪装成合法的商业报价,并且电子邮件内容与其目标所进行的工作极具相关性。

研究人员表示,从他们收集到的数据来看,这一系列攻击开始于2017年11月,并且目前仍处于继续进行之中。值得注意的是,早在2015年就已经有类似攻击的记录。

根据卡巴斯基实验室提供的数据我们可以看出,大约有400家与工业生产相关的公司成为了此次攻击的目标,这包括制造业、石油和天然气、冶金、工程、能源、建筑、采矿以及物流等。在2017年10月到2018年6月期间,大约有800名在这些公司工作的员工遭到了攻击。

根据研究人员的说法,在这些攻击中使用的恶意软件安装了合法的远程管理软件——TeamViewer或Remote Manipulator System/Remote Utilities(RMS)。这使得攻击者能够远程控制受感染的系统。另外,攻击者还使用了各种技术来掩盖安装在系统中恶意软件的感染和执行。

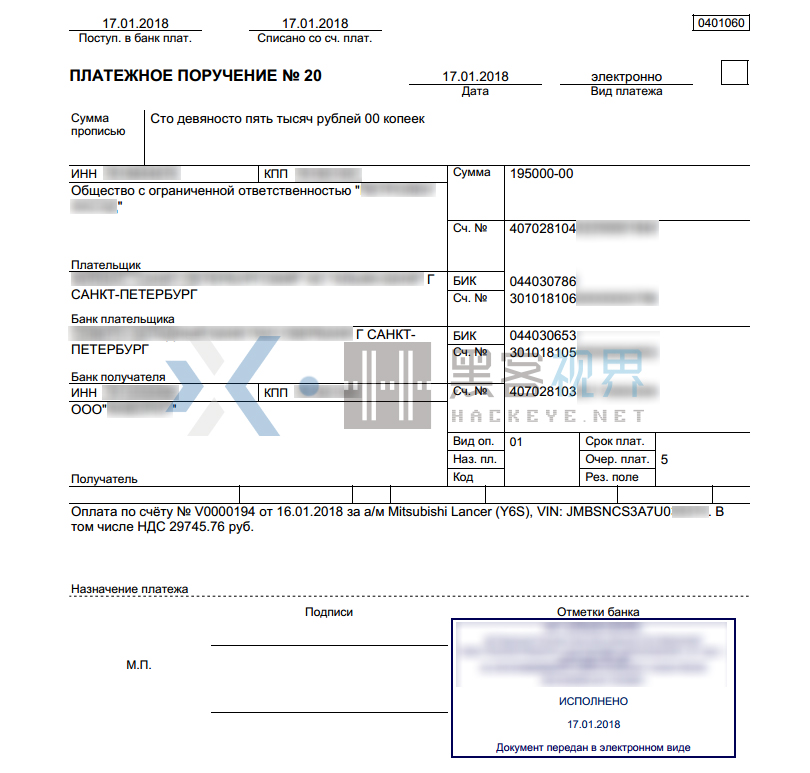

根据现有的数据来看,攻击者的主要目标是从目标公司的帐户中窃取资金。当攻击者连接到受害者的计算机时,他们会搜索并分析目标公司的采购文件,以及该公司所使用的财务和会计软件。在此之后,攻击者会寻找各种方法来实施财务欺诈,例如伪造用于付款的银行详细信息。

此外,攻击者还使用了多种恶意软件来窃取数据,这包括Babylon RAT、Betabot/Neurevt、AZORult stealer、Hallaj PRO RAT。这些恶意软件都具备收集信息和窃取数据的能力,这主要包括:

- 记录击键;

- 截屏;

- 收集系统信息(如已安装的应用程序、正在运行的进程);

- 下载其他恶意软件;

- 使用计算机作为代理服务器;

- 从流行的应用程序和浏览器中窃取密码;

- 窃取加密货币钱包;

- 窃取Skype消息;

- 拦截和欺骗用户流量;

- 将任意用户文件发送到命令和控制服务器。

不仅如此,攻击者还在某些系统中还安装了另一款远程管理实用程序RemoteUtilities(在某些系统中还发现了Mimikatz一款能够获取Windows密码的工具),它提供了比RMS或TeamViewer更强大的功能集来控制受感染的计算机。其功能包括:

- 远程控制系统(RDP);

- 从受感染的系统窃取并上传文件;

- 控制受感染系统的电源;

- 远程管理正在运行中的应用程序的进程;

- 远程shell(命令行);

- 管理硬件;

- 屏幕截图和录制屏幕;

- 通过连接到受感染系统的外接设备进行录音和录像;

- 远程管理系统注册表。

卡巴斯基实验室认为,此次攻击背后的组织者很可能是一个犯罪集团,至少一部分成员对俄语十分熟悉。因为只有熟练掌握俄语的人才能够将网络钓鱼电子邮件的内容编写得极具迷惑性,并且对目标公司财务数据的修改也需要很好的俄语基础。

值得注意的是,攻击者还试图通过分析目标公司员工的通信来获取更多的信息。他们很可能是在利用这些电子邮件中的信息来准备新的攻击,而攻击的目标很可能就是与当前受害者企业存在合作关系的公司。卡巴斯基实验室表示,除了直接的经济损失之外,这些攻击还可能导致受害者企业遭遇敏感数据泄露。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。