本报告由国家互联网应急中心(CNCERT)与奇安信科技集团股份有限公司(奇安信)共同发布。

一、概述

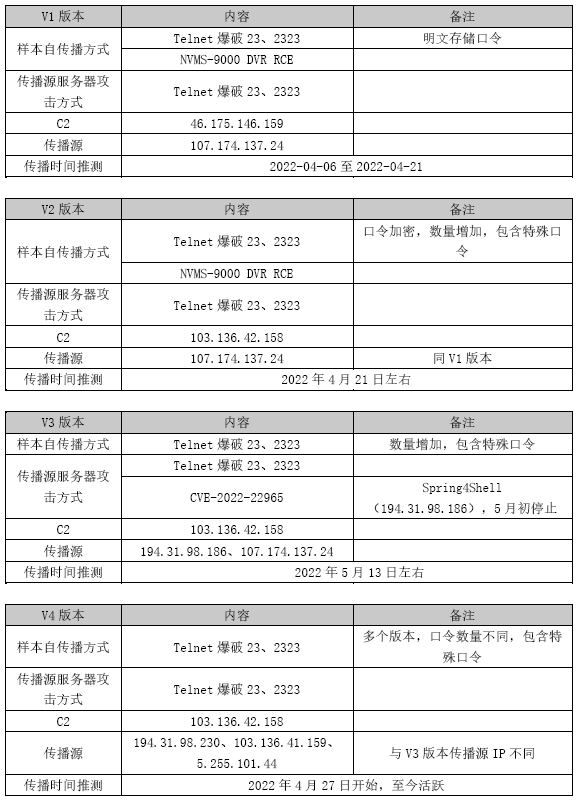

近期,CNCERT和奇安信共同监测发现一个新的且在互联网上快速传播的DDoS僵尸网络,通过跟踪监测发现其每日上线境内肉鸡数(以IP数计算)最多已超过2万、且每日会针对多个攻击目标发起攻击,给网络空间带来较大威胁。该僵尸网络为Mirai变种,包括针对mips、arm、x86等CPU架构的样本,在近2个月的时间中,我们捕获的该Mirai变种样本至少迭代过4个版本,通信协议都与Mirai基本一致,传播方式当前主要为Telnet口令爆破,历史上曾利用Nday漏洞进行传播。

二、僵尸网络分析

(一)相关样本分析

本文选取最新的V4 X86 CPU架构的样本为主要的分析对象,样本的基本信息如下。

| 文件名 | gx86 |

| MD5 | 02d163134e3b4eabe62497b81659c2db |

| 文件格式 | ELF 32-bit LSB executable, Intel 80386 |

| C2 | 103.136.42.158:16100 |

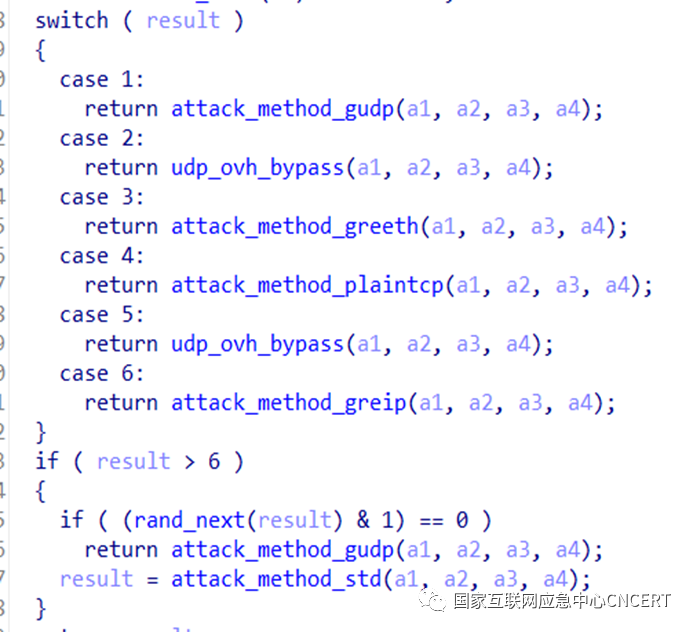

1、样本运行时文件名必须为:GSec,否则结束进程并打印误导性声明。

图1 样本运行信息

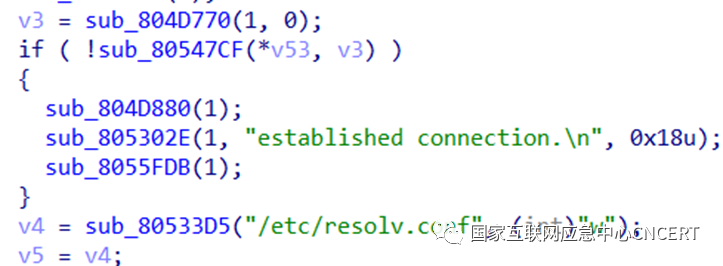

2、该样本复用了部分Gafgyt家族代码,依据目标机器是否装python来修改进程名。

图2 修改进程名

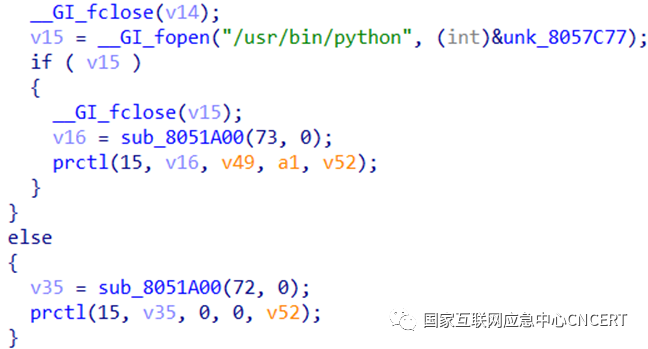

3、bot端上线机制和mirai保持一致。

第一个包是固定四字节\\\\\\\\x00\\\\\\\\x00\\\\\\\\x00\\\\\\\\x01,第二个包是样本运行参数长度+运行参数,缺省为\\\\\\\\x00,一般在shell脚本里指定,之后每60s发送固定2字节心跳包\\\\\\\\x00\\\\\\\\x00。

图3 上线机制

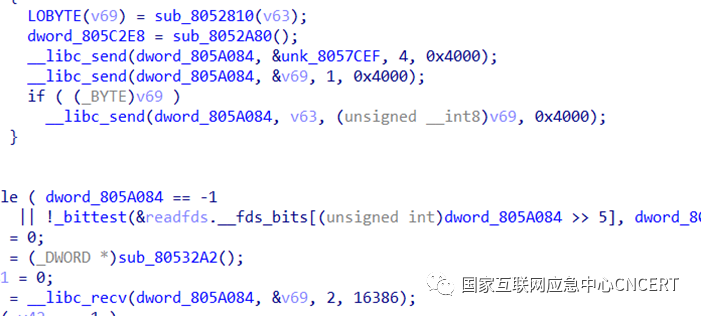

4、DDoS攻击方法

包含针对Layer4和Layer7层的攻击,包括典型的mirai DDoS攻击方法。

表1 攻击方法说明

| 攻击方法名称 | 含义 | 特点 |

| gudp | 修改的UDP FLOOD,Layer4 | 高BPS |

| ovh_bypass | 基于UDP的Layer7层攻击 | 针对受OVH保护的服务器 |

| greeth | 基于GRE协议,有效攻击载荷在Layer2层 | 高BPS |

| plaintcp | 修改的TCP FLOOD,Layer4 | 高BPS |

| greip | 修改的greeth FLOOD | 高BPS,PPS |

| std | 修改的UDP FLOOD | 高BPS |

图4 攻击方式

(二)传播方式分析

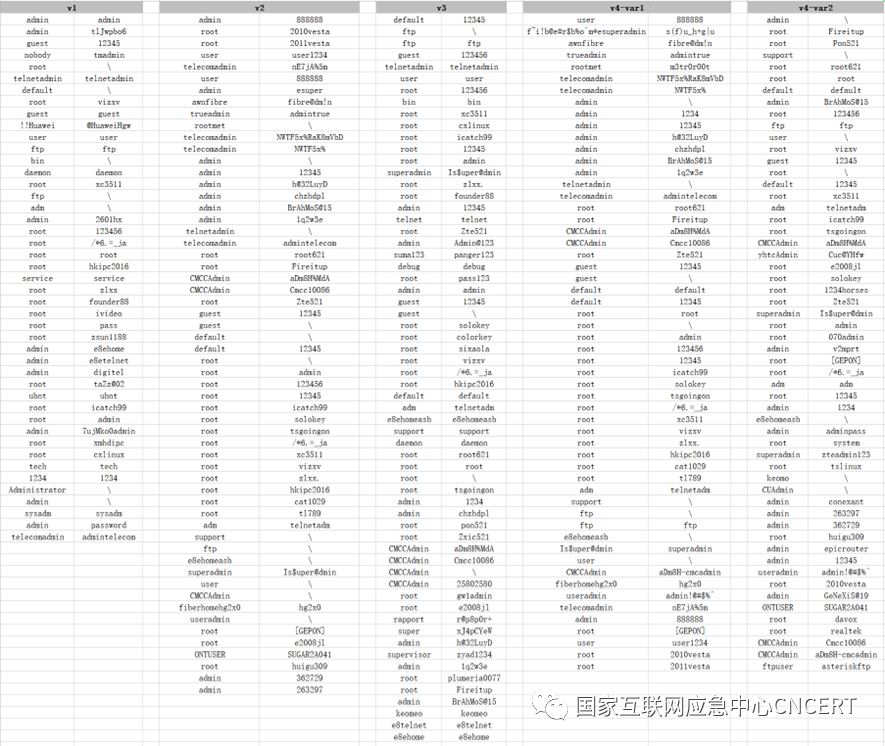

在该Mirai变种僵尸网络V1至V4版本的变化中,传播模式里彻底剔除了漏洞传播模块,并且弱口令列表有多个版本,可以推测僵尸网络控制者认为口令爆破效果更好,因此更加青睐这种传播方式。

在各版本口令解密后内容如图5所示。

图5 各版本口令

三、僵尸网络感染规模

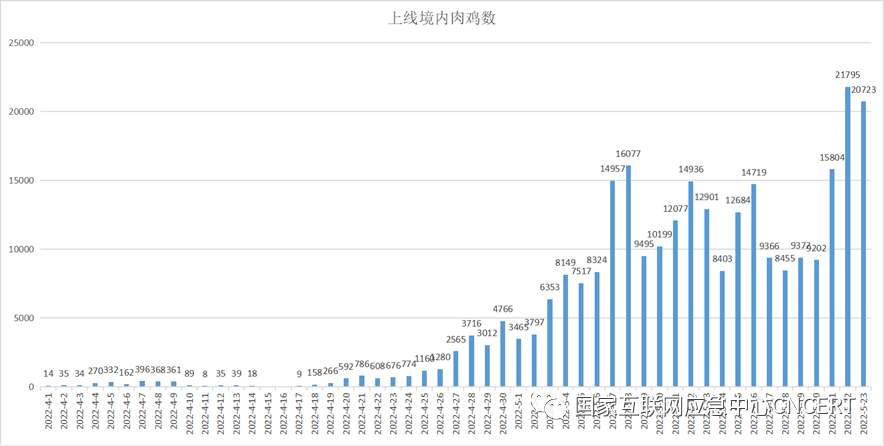

通过监测分析发现,2022年4月1日至5月23日该Mirai变种僵尸网络日上线境内肉鸡数最高达到2.1万台,累计感染肉鸡数达到11.2万。每日境内上线肉鸡数情况如下。

图6 每日上线境内肉鸡数

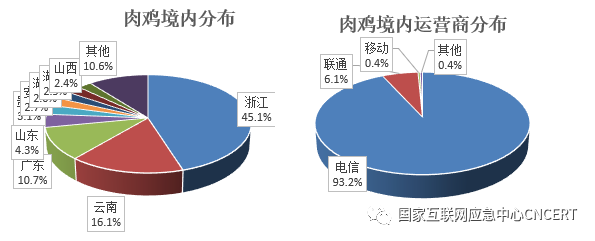

该Mirai变种僵尸网络位于境内肉鸡按省份统计,排名前三位的分别为浙江省(45.1%)、云南省(16.1%)和广东省(10.7%);按运营商统计,电信占93.2%,联通占6.1%,移动占0.4%。

图7 境内肉鸡按省份和运营商分布

四、僵尸网络攻击动态

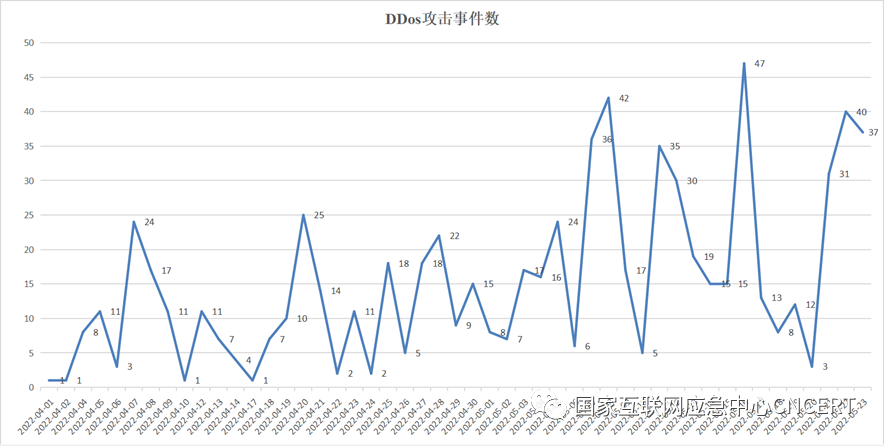

通过跟踪监测发现,该Mirai变种僵尸网络自2022年4月1日起一直对外发起DDoS攻击,且攻击行为非常活跃。攻击最猛烈的时候是 2022年5月16日共发起47次DDoS攻击,2022年5月8日曾先后调动1.6万台主机攻击某攻击目标。其攻击事件趋势如下:

图8 Mirai变种僵尸网络攻击趋势

五、防范建议

请广大网民强化风险意识,加强安全防范,避免不必要的经济损失,主要建议包括:1、及时修复相关系统漏洞。2、不使用弱密码或默认密码,定期更换密码。

当发现主机感染僵尸木马程序后,立即核实主机受控情况和入侵途径,并对受害主机进行清理。

六、相关IOC

样本MD5:

79b5152e07ac9f67f337553afd8fdf49

73963353779b44bce2891d11e66d0e91

4cb48ee8d5e948cfe90eb1a9a3b5111f

17659ffa9ba80830b2ec6a7e1601fd38

0c05bcb28832937369e39ee113a6be81

c6ad4c67d5b8c4b2730a187161008da3

70efbb538061fbc2c399f2437a6e0e06

ba8ccfb46737d33e3eceec65d5ea17dd

5704172e740810bd7a808d17a62a2b63

1b469287783dc5f83222c515576653f5

4c160ae988d2489b9f1c27914c1657bf

9ee59e00d14bf71c0e2f1e09c9469dd6

d9e9923f705b6a3bce4bf4ddbb9ab2ec

a9f1e01e6793af26162bfe13f134a285

41dc20f7d94d11d8fceb524ff6b2391f

下载链接:

http[:]//5.255.101.44/garm

http[:]//5.255.101.44/garm5

http[:]//5.255.101.44/garm6

http[:]//5.255.101.44/garm7

http[:]//5.255.101.44/gmpsl

http[:]//5.255.101.44/gm68k

http[:]//5.255.101.44/gsh4

http[:]//5.255.101.44/gppc

http[:]//5.255.101.44/gx86

http[:]//5.255.101.44/gmips

http[:]//103.136.41.159/garm

http[:]//103.136.41.159/garm5

http[:]//103.136.41.159/garm6

http[:]//103.136.41.159/garm7

http[:]//103.136.41.159/gmpsl

http[:]//103.136.41.159/gm68k

http[:]//103.136.41.159/gsh4

http[:]//103.136.41.159/gppc

http[:]//103.136.41.159/gx86

http[:]//103.136.41.159/gmips

http[:]//194.31.98.230/garm

http[:]//194.31.98.230/garm5

http[:]//194.31.98.230/garm6

http[:]//194.31.98.230/garm7

http[:]//194.31.98.230/gmpsl

http[:]//194.31.98.230/gm68k

http[:]//194.31.98.230/gsh4

http[:]//194.31.98.230/gppc

http[:]//194.31.98.230/gx86

http[:]//194.31.98.230/gmips

http[:]//194.31.98.186/garm

http[:]//194.31.98.186/garm5

http[:]//194.31.98.186/garm6

http[:]//194.31.98.186/garm7

http[:]//194.31.98.186/gmpsl

http[:]//194.31.98.186/gm68k

http[:]//194.31.98.186/gsh4

http[:]//194.31.98.186/gppc

http[:]//194.31.98.186/gx86

http[:]//194.31.98.186/gmips

http[:]//107.174.137.24/garm

http[:]//107.174.137.24/garm5

http[:]//107.174.137.24/garm6

http[:]//107.174.137.24/garm7

http[:]//107.174.137.24/gmpsl

http[:]//107.174.137.24/gm68k

http[:]//107.174.137.24/gsh4

http[:]//107.174.137.24/gppc

http[:]//107.174.137.24/gx86

http[:]//107.174.137.24/gmips

控制IP:

46.175.146.159

103.136.42.158

声明:本文来自国家互联网应急中心CNCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。