引子

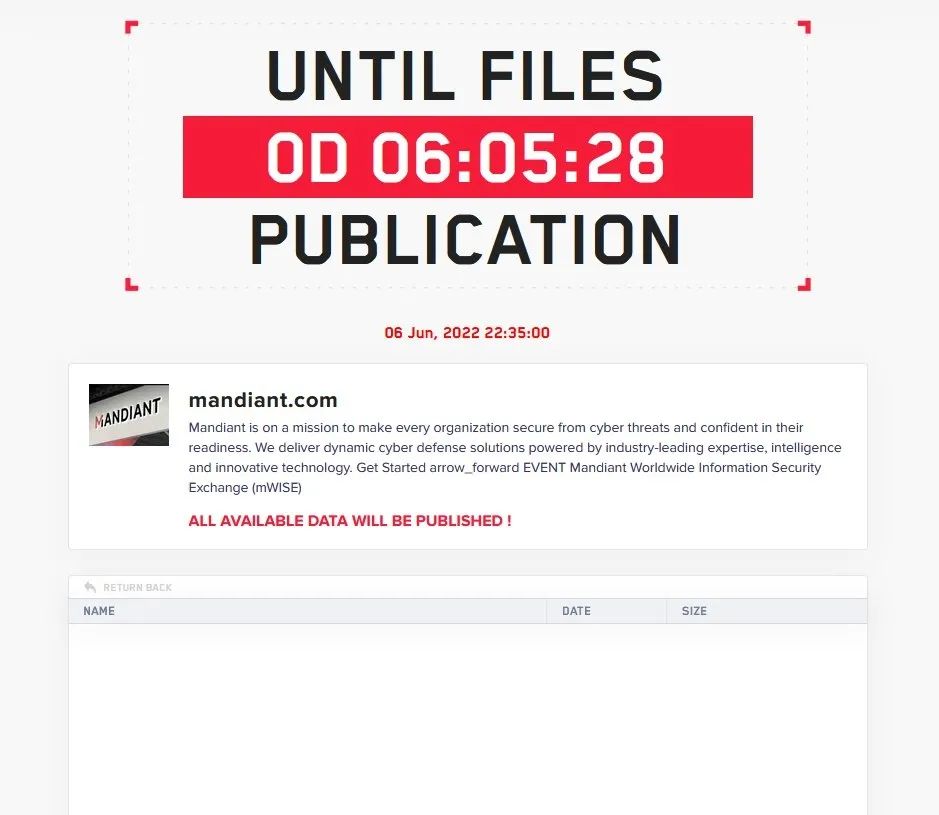

美东时间2022年6月6日,时值RSA 2022大会开幕在即...LockBit勒索团伙在暗网上声称,其攻破了美国网络安全的领导厂商Mandiant,并且扬言要发布从Mandiant窃取的上万份机密文件。

这段场外插曲,为正在此时RSA 2022大会上风光无限的Mandiant带去了一丝阴霾。

原由

我们注意到所有的冲突源自于6月2日Mandiant发布的一份威胁分析报告,该报告表明Evil Corp团伙使用了LockBit 2.0组织的勒索软件实施网络勒索攻击,而Evil Corp是另外一个早在 2019 年就被美国政府制裁的网络犯罪组织。Mandiant将LockBit 2.0组织归类为Evil Corp团伙的附属,并命名编号为UNC2165。

内幕

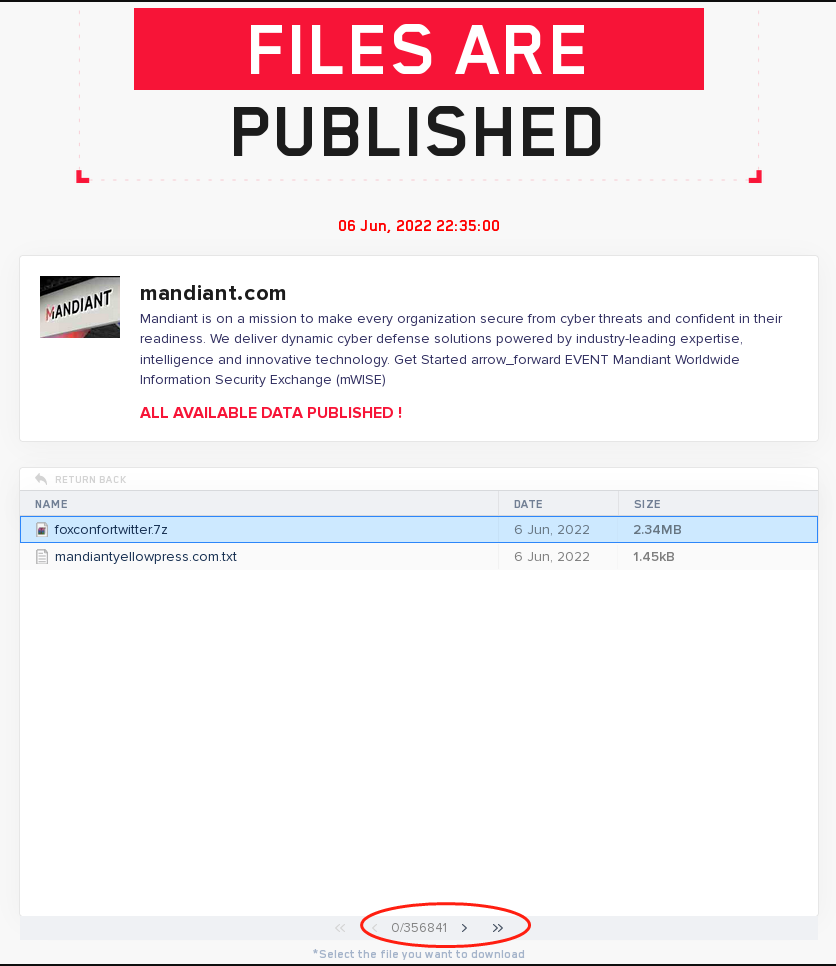

随后,Lockbit勒索团伙终于在其暗网网站上“发布”了Mandiant的 “被黑材料”,然而这并不是 Mandiant的机密数据,而是一份声明和一份图文证据...

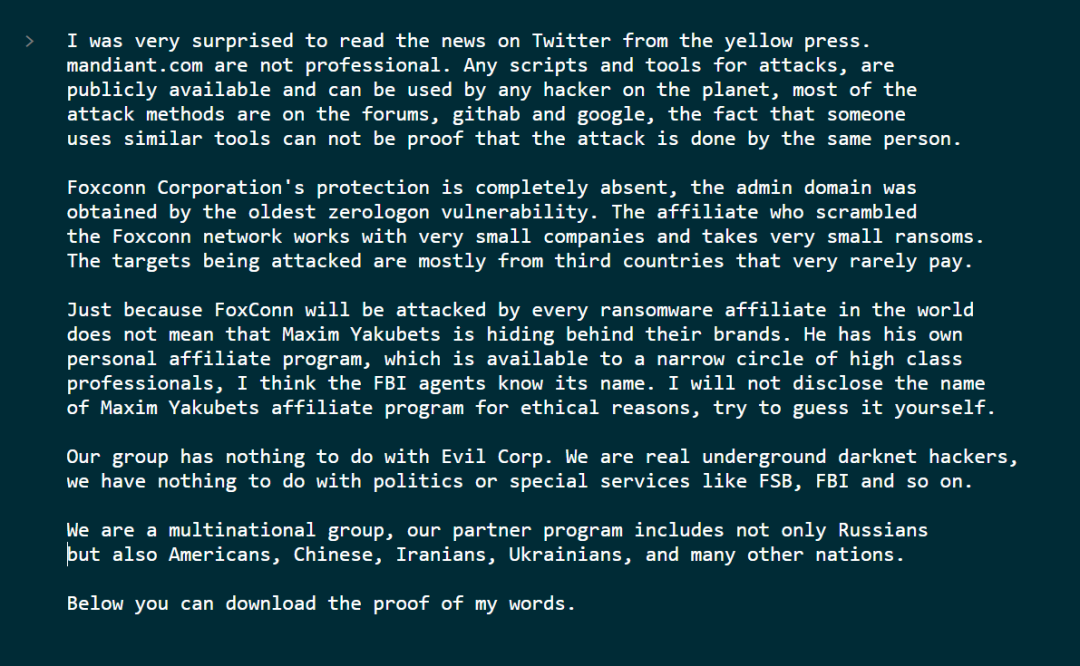

其中这份声明,引起了我们的注意,经过我们的分析,发现这份声明暗示了一些情报信息,以及Lockbit在攻击者角度驳斥了Mandiant的一些研判:

其一,Lockbit辩解现在很多的黑客工具、脚本和攻击方法都是公开的,地球上的任何黑客都可以使用,安全厂商不能凭借黑客所使用工具的相似性就进行断定,认为攻击者是谁。

其二,Lockbit爆料富士康公司被攻破勒索是因为他们的安全真的做得很烂,域控权限是被古老的zerologon漏洞获取。暗示有多个勒索团伙,甚至这些团伙的附属小组可能都攻陷过富士康,这些勒索团伙的人员关系复杂,没有办法归因网络攻击背后的人,安全厂商的推测都是错误的,并且暗示只有少数的FBI高级特工才清楚勒索组织幕后人员关系的真相。

其三,Lockbit强调自己与Evil Corp组织无关,也与任何的政府机构无关,自己是无国界的国际网络犯罪团伙,包括了多个国家的成员。

深思

随着Mandiant被黑安全事件的演进,「先进攻防社群」再进行了更深入的分析讨论,一些思考如下:

其一,美国OFAC(财政部海外资产控制办公室)于2019年12月就对Evil Corp团伙实施了制裁,而近日Mandiant发布的报告研判,认为LOCKBIT团伙和Evil Corp团伙可能是同一帮人,极有可能是网络犯罪组织复杂关系和共用工具的使用导致安全厂商的误判,这类团伙情报分析确实脱离了技术的能力范畴,技术人员针对复杂关系团伙的情报判定,只是辅助参考,是无法具备高置信度的。

其二,鉴于Mandiant美国网络安全厂商领导的地位及影响力,LockBit组织还是非常忌惮的,生怕团伙因为“有影响力的误判”也被不懂技术的美国OFAC将其纳入制裁名单。OFAC的法律制裁是具备国际威慑力的,如果勒索组织被美国实施国家级制裁,那么和美国相关的实体及企业即使被黑,也不敢向被OFAC公示制裁的勒索组织交纳赎金,因为向被制裁的犯罪组织缴纳赎金将被认定为违规违法。LockBit组织非常害怕自己的犯罪生意会不会因为Mandiant的研判,而突然受到Evil Corp团伙已有的国际制裁牵连,损失一大波企业的赎金。

结语

所有人一定都在关心Mandiant到底有没有被黑,而LockBit组织网页待放出的这356841个文件,最终会不会是不了了之的闹剧,这一切仍然是一个谜团。

勒索组织与安全厂商之间的这些内幕,远远不是媒体新闻和某些厂商想象得那样简单,这一切是因为各自利益进行的复杂博弈,是犯罪分子与安全人员之间的拉锯、威慑和心理战,是大众无法理解的暗战…

声明:本文来自赛博攻防悟道,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。