一、为什么防守总是失败?

实际案例中证明,防守者多数情况下处于被动挨打的局面,而精心准备的攻击者则是无往不利。在事故发生很长时间后,防守者才获悉攻击,并在海量数据中难寻攻击者留下的蛛丝马迹……

造成这一现象的缘由究竟何来?

根据2020年披露的报告数据显示,仅51%的组织认为安全控制手段按照他们预设方式发挥了应有的作用和价值[1]。换句话说,另有49%的组织并未完全获取产品的安全价值。其中几个主要原因可以分为:错误的策略配置、安全设施规则更新不及时、新型漏洞爆发后未能成功地抵御攻击者攻击等等。加之更为现实的问题是,对于高价值目标的渗透,攻击者持续时间更久、所使用的技术更加复杂和隐蔽(比如使用加密手段和高度定制化武器等),使得防御检测技术极为被动,一些安全设施并不具备针对高级威胁检测能力。

同时,攻击者另辟蹊径的攻击路径和攻击方式,让处于“明处”的组织更是防不胜防:企业忽略的影子资产(往往未经安全测试和有效地保护)、针对员工的社会工程学攻击、攻击业务供应链(IT基础设施、软件供应、服务商等)……攻击往往发生在意想不到的地方,可以说,持续扩大的攻击面让这一问题更加严重。

二、新型解决方案——BAS

突破与攻击模拟(BAS)是一种新型的安全技术,其工作方式为通过模拟攻击者以测试网络防御有效性,帮助企业利用已有安全资源最大限度地降低安全风险。因此,BAS是一种主动评估企业风险状况的方案。

根据Gartner定义,突破与攻击模拟(BAS)的产品主要核心特点为:自动化、持续性和一致性[2]。那么,BAS是如何工作的呢?

BAS工作通常可以分成三个流程:1)攻击向量投递;2)评估安全控制手段的弱点和量化评分;3)提供可操作性缓解解决方案。其中攻击向量投递要保证无害,对业务无影响,通常投递需要借助一个接受端以接收攻击结果,用于保证验证的准确性。

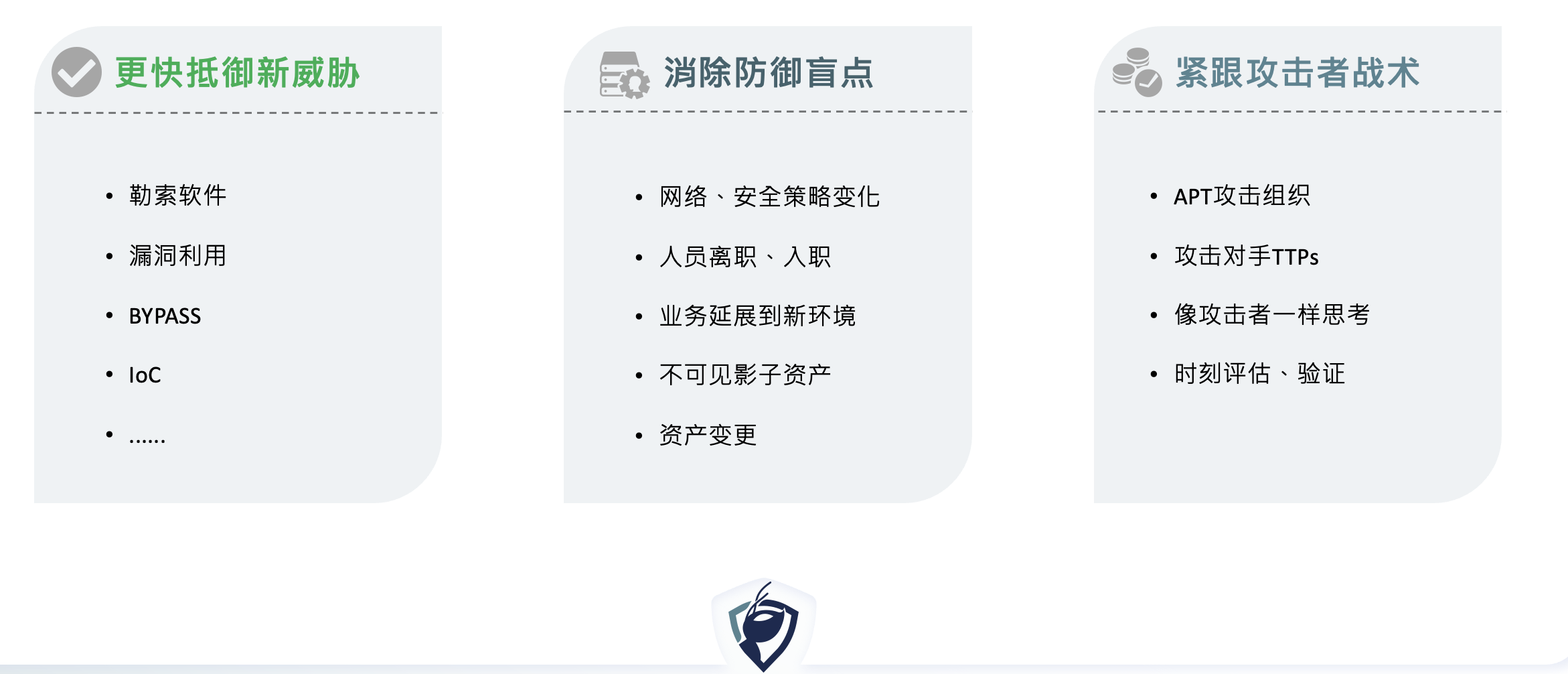

BAS和漏洞评估、蓝队服务又有什么差异呢?如何看待BAS核心优势和产品切入的用户价值需求呢?

漏洞评估是一种低可信、高自动化安全风险管理的驱动技术。相反的,蓝队服务是一种高可信、低自动化、高度依赖专业人员的安全服务。而BAS产品相较于漏洞评估技术,其结果更加可信,自动化评估程度高。同时BAS也有助于补充企业蓝队服务频率,实现常态化安全评估,降低预算投入和风险确定所需要的安全测试时间,并帮助企业更加及时、持续改善风险状况。

另外从产品/服务技术覆盖的范围来看,BAS更接近蓝队技术,以攻击向量、安全框架为基础,评估可行攻击路径和安全控制弱点。评估对象除资产外,也囊括流程和人员,这是漏洞评估工具所不具备的。

总之,BAS核心在于威胁模拟和安全能力评估的自动化技术,通过确认可行的攻击路径和发现安全控制弱点,而不是单一的漏洞,更好地从资产、流程、人员体系化角度优化技术、组织和管理,同时改进安全资源投入优先顺序的决策。

BAS都存在哪些用户使用场景呢?相关分析材料较多,不再累赘。这里仅从用户安全建设阶段分析BAS的两个应用场景:

1、在安全建设初级阶段,安全价值很难被讲清道明,同时在业务优先的决策模式下,使得安全更加难以体系化落地,风险得不到根本性的改善,安全人员成为“救火队员”。这类情况表现为:安全事故发生后,组织被动响应,然后进入安全建设阶段堵上相关安全风险;新的风险出现,被动响应再次出现安全事件,再回到安全建设循环的怪圈。而解决这一问题要从被动转变为主动风险管理能力,即由事件响应模式真正转变为业务风险驱动模式。BAS通过持续性威胁模拟,以确定业务风险优先级,并和最佳实践相比较,平衡资源投入和风险,助力有序推进安全建设。

2、当安全建设爬过初级建设阶段,企业组织迈向安全运营体系建设时,安全能力建设上升阶段,寻求可验证、可评价、可量化全网安全态势感知能力,BAS是最重要的支撑产品技术。出色的BAS产品方案,引入全覆盖网络杀伤链每个环节,借助自动化技术,持续发现攻击链路上的弱点,优化主动响应能力。收集、分析安全运营指标,度量企业组织安全状况,协助安全决策、持续改善组织安全运营能力。

参考:

[1]Cymulate, Ponemon Institute’s Survey for Cymulate, 2020

[2]Gartner, Hype Cycle for Security Operations, 2021

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。