随着当今网络攻击的多样化、复杂化、专业化,传统方法越来越难检测并阻止这些新式攻击。越来越多的企业认识到威胁情报的价值,威胁情报也从概念逐渐走入企业的日常运营。很多企业开始采购专业的情报,但并不是所有企业都了解如何利用好这些威胁情报,让它们发挥最大的作用。

情报的作用

“知己知彼,百战不殆;不知彼而知己,一胜一负;不知彼不知己,每战必殆。” ——《孙子·谋攻篇》

当前企业每日都面对各式各样的网络攻击,在和网络攻击的对抗中,企业安全团队经常发现自已处于一种非常被动的局面。为什么会这样?因为现在的网络攻防很不对等,守方往往处理敌众我寡、敌暗我明的不知彼的劣势状况下。

攻击者往往藏身于广大网络中,从远端发起攻击,打一枪换个地址。同时由于攻击工具的简单化、自动化,越来越多的黑产者为了利益使用自动化的攻击工具对大批量企业开展攻击,从中发现可利用的受害者。而现在大多数企业的安全建设还跟不上企业的信息化建设,企业引入了众多的信息系统和设备,同时也引入了不少潜在的危险和漏洞,攻击者往往只要针对企业的一个或几个漏洞就可以顺利攻破防线,所以企业的安全团队往往处于被动挨打的焦虑中。

网络的快速发展为攻击者提供了不少机会,但同时大数据发展也为防守方提供了有利的工具,那就是威胁情报。在大数据时代,任何行为都可以被记录、被分析,一旦黑产在某个地方作案,他的行为方法会被记录和分析,再生成相应威胁情报供其它守方参考,避免中招。

由于传统安全的被动防护方法已逐渐失效,安全转向了以检测和分析为手段的主动防御方式。但当前全球对于攻击的检测状况也不容乐观,根据 ZDnet 的调整结果,一个企业被攻击后,往往要花几个月的时间才知道并采取措施。美洲地区的攻击平均探测时间是 99 天,亚太地区长达 172 天,接近半年。 而威胁情报的使用能够帮助企业应对攻防信息不对等的状况,提高企业安全团队的工作效率.。

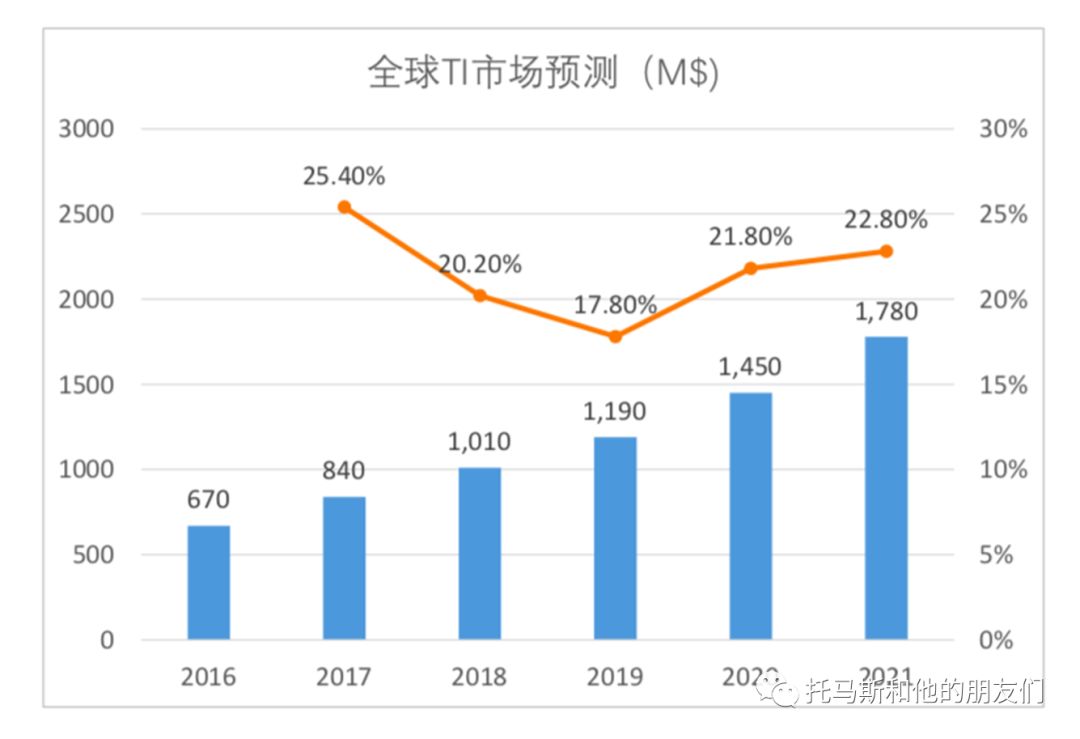

相对于其它安全市场,全球威胁情报市场被普遍看好,增长迅速。根据 Gartner 预测,2018 年全球威胁情报市场将超过 10 亿美元,2016 年—2021 年复合年均增长率高达 22%。

什么是威胁情报

“情报是可用来决策的信息。”

那什么是威胁情报呢?业内关于威胁情报的讨论很多,对此的定义也有不少,大多数文献中援引的是 Gartner 在 2014 年发表的《安全威胁情报服务市场指南》(Market Guide for Security Threat Intelligence Service) 中提出的定义:

“ 威胁情报是一种基于证据的知识,包括了情境、机制、指标、影响和操作建议。威胁情报描述了现存的、或者是即将出现针对资产的威胁或危险,并可以用于通知主体针对相关威胁或危险采取某种响应。“

这里我们要强调下威胁数据,信息和情报之间存在巨大差异,了解这些差异对于充分利用威胁情报至关重要。

在看他们的区别之前,我们先了解下几个概念。

数据 是对客观事物的数量、属性、位置及其相互关系的抽象表示。

信息 是具有时效性的、有一定含义的、有逻辑的,有价值的数据集合。

情报 是运用相关知识对大量信息进行分析后产出的分析结果,可以用于判断发展现状与趋势,并可进一步得出机遇和威胁,提供决策服务。

知识 是可沉淀下来并与已有人类知识体系相结合的有价值的信息。

数据、信息和情报之间的主要区别有两种形式:容量和可用性。

数据通常可以大量提供,描述了独特的和无可争议的事实。比如今天中午的紫外线指数是 12,就是数据的一个很好的例子,它只是简单的事实陈述。如果没有上下文信息和相关知识,这个数据也没什么可用性。

当一系列相关数据组合处理起来可以回答一个简单的问题时,就会产生信息。例如,将多组不同时间点的紫外线指数数据合起来看,我们可以看出当天紫外线指数在夜间最低为 0,白天最大可达到15。

将大量信息进行分析后可以得出情报,从而推出结论,可用来作决策。例如,长期暴露在紫外线下的人的皮肤会受伤,容易引起皮肤癌,当紫外线指数大于10时,在户外40分钟以上皮肤就易受损。结合这些信息,当我们知道今天的紫外线指数是12,而我们需要户外活动1小时时,我们的皮肤就会受损,所以我们必须采取相应的防晒措施。

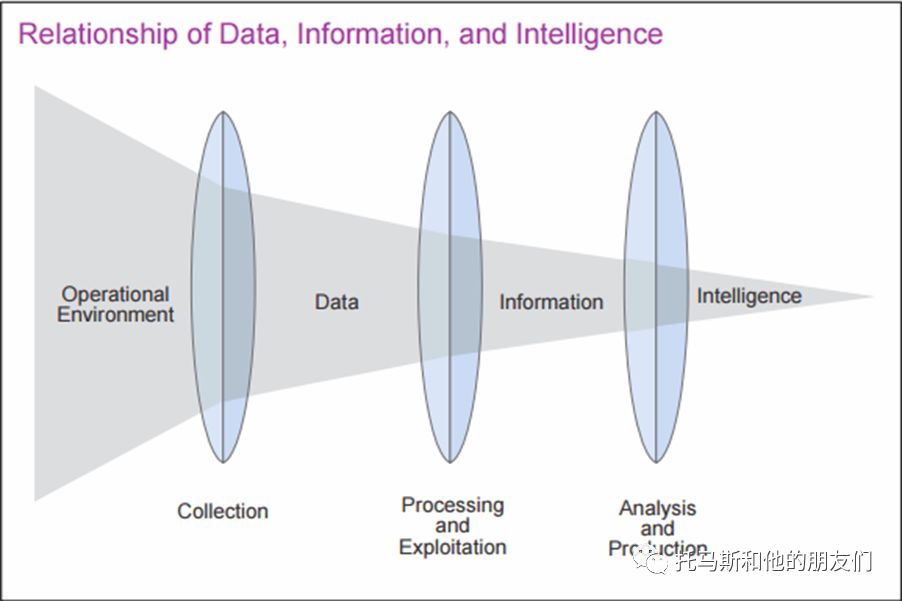

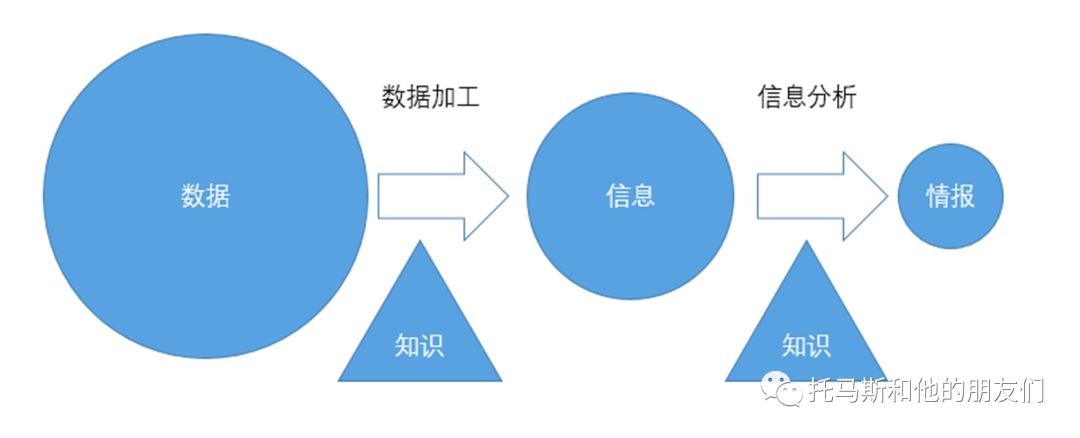

随着数据加工处理为信息,信息分析成为情报,产出的数据急剧减少,但产出的价值大幅增长。情报的概念最初来自军事领域,下图是来自美国国防部的报告( U.S. Department of Defense’s “Joint Publication 2-0: Joint Intelligence”),很好的展示了这一过程。

在此加工转化过程中,知识起到了支撑的作用。如果没有相应的知识,单个数据是无价值的。

没有知识,数据很难被加工处理为有价值的信息,信息也无法被分析成为可供决策的情报。

让我们以网络安全举例看看威胁数据、威胁信息和威胁情报的转化过程。

一台远程主机向我们的服务器发送了一个连接请求。这是一个安全人员常见的数据,除了知道从特定IP地址接收到一个连接请求之外,无法从数据确定任何内容或结论。

接着安全人员获得更多的数据,得知这一服务器在短时间内收到大量的请求。考虑到平时服务器平时的请求量,我们可以知道这是一个异常现象,通过对大量数据的组合处理我们可以得到有价值的信息。

再接着查看这些异常请求的IP地址,很多与已知的僵尸网络的IP地址相关,结合了解DDOS的攻击手段等知识,我们可以基本判断这是一个DDOS攻击,并可采取处理行动。这儿通过对信息数据的分析,结合相关知识,可以得出结论,并可指导决策,这就是情报。

情报的艺术 - 实用化的情报

“情报不是越多越好,适合的情报才是实用的。”

由上面分析可知威胁数据,威胁信息和威胁情报之间存在巨大差异,威胁情报是我们需要的,可以指导安全决策的。

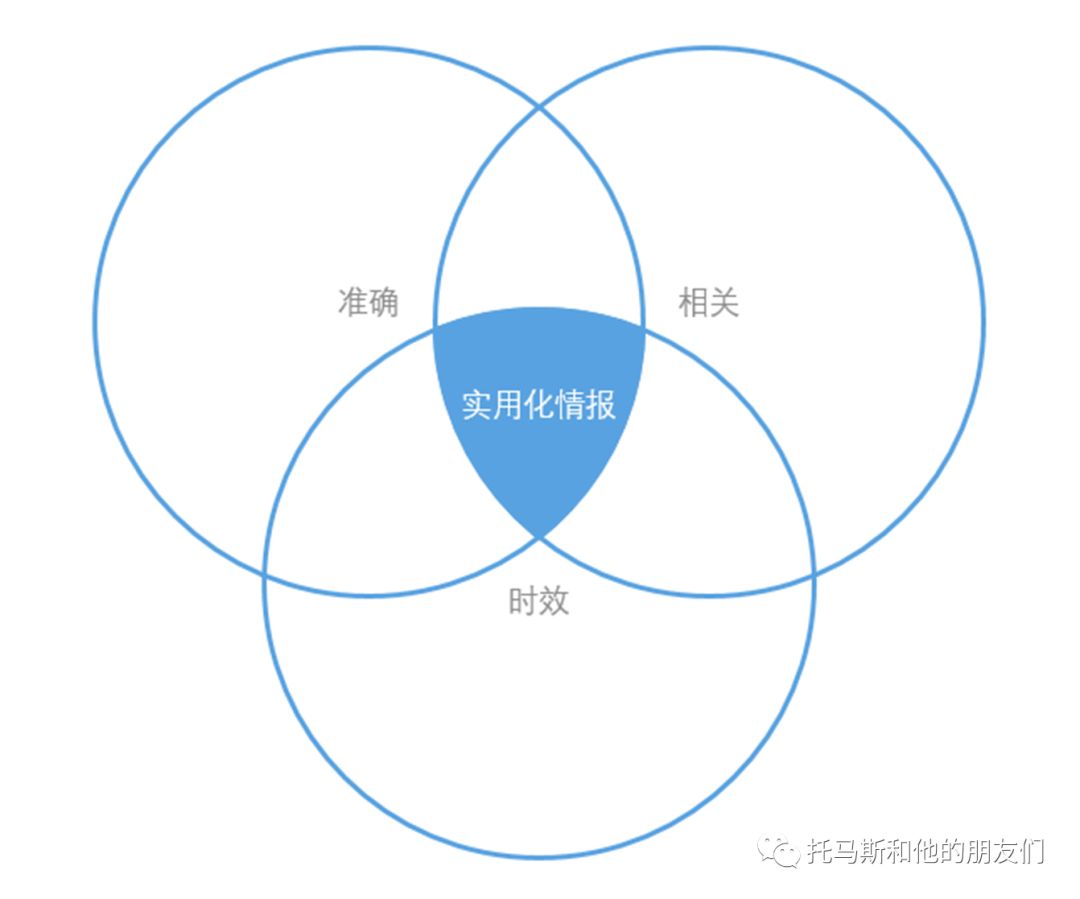

由于各个企业的安全环境差异巨大,要想更好发挥情报的作用,必须找到适合企业的实用化情报。那么什么样的情报才是对企业安全有价值的实用化情报呢?这儿我们不得不谈谈情报的“艺术”(ART)。

符合“ART”原则的情报才是对企业有用的情报。

Accuracy(准确性): 情报是否足够详细和可靠

情报的作用是为企业安全团队提供相关信息并指导决策,如果情报不准确,不但没有产生价值,反而会对企业的安全决策会造成负面影响。

Relevance(相关性)::情报是否可适用于你的业务或行业

在大数据的时代,每天都有海量的数据和情报产生,不是所有的情报对你的企业是适用的,大量非相关的情报会浪费安全分析人员的时间,将真正相关的有价值的情报淹没掉。

Timeliness(时效性):在你利用些情报前,情报是否已经失效

情报是可指导决策的信息,也是有时效性的,特别是在当今信息瞬息万变的时代,情报的有效时间往往很短,攻击者为了隐藏踪迹也经常变换工具和手法。

由于每个企业所处的行业不同,自身安全环境的不同,没有一家情报提供商可以提供完全适合所有企业的情报。那企业如何才能获得适合自己的实用化情报呢,这样就不得不引入情报的评估和反馈机制。运用评估机制将最适合自己的情报挑选出来,再利用反馈机制不断改进评估系统来获得更高质量的实用化情报。 (这部分内容另篇再讨论)

情报落地最重要

“威胁情报是无用的,除非它可用于改善网络安全。”

实用化的威胁情报对企业安全有着非常大的帮助,很多企业也购买了相关威胁情报,但如何能利用好这些情报往往是企业的挑战。情报产出出来是为了协助提升网络安全的,如何让情报真正有效的落地才是最重要的。

对于同样的情报,不同企业会有不同的使用方法,情报落地的效果也大相径庭。

有的企业购买威胁情报只是为了在告警事件确认或溯源分析时供安全团队人员查询用,每天的查询量不会太大。

有的企业购买威胁情报是为了和现有的安全系统集成,利用威胁情报中的高可信度IOC(Indicator Of Compromise)对比安全日志或流量中的IP、Domain、文件Hash或URL等,从而可以自动识别恶意攻击并生成威胁告警,每天的查询量根据企业的业务流量可能会非常大。

有的企业购买威胁情报是为了了解当前威胁状态、采取相应对策完善自己的防御体系或制定安全规划和投资策略。这部企业更看重战略级情报。

当然有很多企业是多方面利用威胁情报,当威胁情报能和企业安全环境中的上下文产生关联时,威胁情报就越能发挥出效果。当前有很多企业的 SOC(Security Operation Center)团队利用 SIEM (Security Information Event Management)或大数据安全平台来管理分析企业内部的安全数据,而正因为威胁情报可以提供全球的外部威胁信息,让SOC团队知已又知彼,它已成为企业SOC团队的最佳选择。根据 SANS 报告《SANS 网络威胁情报调查:网络威胁情报重要性与成熟度》 (The SANS State of Cyber Threat Intelligence Survey: CTI Important and Maturing),有 69%的企业使用 SIEM 系统来对接和管理威胁情报。

将威胁情报和可进行安全分析的 SIEM 或大数据安全分析平台结合,可让情报有效的落地,提高安全团队对各类攻击的识别能力并极大提高安全团队对攻击的处理响应效率。

威胁情报可为安全团队提供了及时识别和应对攻击的能力。

虽然也可从其它地方获得一些威胁攻击的相关信息,但利用威胁情报提供的信息往往可将这些碎片化的信息通过情报的上下文知识紧密结合起来,让安全团队知己知彼,用以准确确认攻击行为。

威胁情报可为安全团队提供了快速提高运营效率的手段。

通过将 SIEM 与威胁情报结合,企业有能力以敏捷和快速响应的自动方式应对不断进化的、大批量、高风险的威胁。 如果没有威胁情报,企业则是在盲目地努力并且还要面对不断增大的混乱局面。

安全建设比较好的企业有专门的SOC运营团队,他们大多利用SIEM或大数据安全分析平台来自动收集企业内部各类安全设备或系统的安全日志数据,还会利用NTA (Network Traffic Analytics)网络流量分析来侦测和分析网络流量中的安全数据,并将这些数据汇聚到SIEM或大数据安全分析平台上,利用平台上的智能分析规则和算法从海量数据中找出潜在的威胁攻击。结合外部的全球威胁情报,可以了解攻击者的信息,从而更快速准确的发现恶意攻击。

这是一个真实的案例,在某企业部署的NTA的网络流量数据中我们发现有一台内部服务器对外部IP(121.29.X.X)的访问请求,结合我们了解的资产状况,这是一台内部服务器没有向外连接的业务,利用大数据安全分析平台上的分析规则自动生成了一个告警;其实利用 UEBA (User & Entity Behavior Analytics)用户及实体行为分析算法也可以发现这个服务器的异常行为(平时无外连行为,突然有对外的连接)并自动告警。接着自动查询威胁情报IOC库,结果发现外连的服务器IP在威胁情报库中被定为C&C(Command and Control)命令与控制服务器,这基本就可以确认这是一个内部服务器被攻陷的事件,因为有了情报的支持,平台自动将这一告警提升到危急状态,提请安全团队立即处理。

安全团队在大数据安全分析平台上查看这一事件的相关安全数据以进行溯源分析,从威胁情报的详细信息中安全团队可以了解到与这个IP相关的攻击信息,攻击者诱使用户安装“驱动人生”等软件从而使客户内网感染Kuzzle 木马,释放恶意模块“drvtmpl.sys”,并修改注册表内容,将恶意驱动添加至“System Reserved”(系统保留)组。结合这些情报详细信息,安全团队最终确认相关感染木马的终端和服务器,并清除和加强相关安全措施以预防类似的攻击事件再次发生。

“人”是情报利用的核心

“决策决定成败。 ”

情报是可供决策的信息,实用化的威胁情报为安全决策提供了有价值的信息,可以极大的帮助安全团队作出正确的决策。虽然现在有很多计算机辅助决策的系统,但决策还是要靠“人”来完成。

大数据时代,人类利用机器的超级计算能力辅助收集和处理海量数据,从中找出有价值的信息和情报,如何利用好这些信息和情报还是要依赖人的知识和决策能力。

获得实用化情报固然重要,但一个高水平的安全团队对于利用好这些情报,作出正确的决策是更重要的。任何一个先进的安全情报系统也不可能取代安全团队。

所以企业安全领导人在加强安全系统建设时,不可不考虑安全团队的建设。

根据中国信息安全测评中心发布的《中国信息安全从业人员现状调研报告(2017年度)》,我国信息安全从业人员年龄大部分在20-40岁之间(占比88.4%),65.9%的人员从业年限在5年以内,仅15%是由信息安全专业毕业。可见,当前信息安全从业人员相对较为年轻,信息安全行业经验较短,且绝大部分并非信息安全专业毕业的“科班生”。随着安全形势日益严峻以及《网络安全法》、《关键信息基础设施安全保护条例》等法律法规的出台,企业重产品轻服务的现状有望得到扭转,对于安全团队的人员数量和质量的需求都将继续快速增长。

企业安全领导人可以抓住这个契机加强安全团队的建设,提高安全人员的能力和水平,从而可以更好的运用威胁情报的艺术来提升企业整体的安全防御水平。

Reference

Threat Intelligence, Information, and Data: What Is the Difference? By RFSID, RecordedFuture, March 8, 2017

The ART of Making Threat Intelligence Actionable, By Marc Solomon, SecurityWeek, January 12, 2017

The SANS State of Cyber Threat Intelligence Survey: CTI Important and Maturing, August 2016

SIEM + Threat Intelligence: Quickly Identify the Threats that Matter to You, ThreatConnect

Competitive Landscape: Threat Intelligence Services, Worldwide, Gartner, July 2017

《中国信息安全从业人员现状调研报告(2017年度)》, 中国信息安全测评中心, 2018年2月5日

《数据、信息、知识与情报转化关系的探讨》,郑彦宁 化柏林,《情报理论与实践》 2011年07期

《数据,信息,知识,智慧分析与对比》, 刘锋,2006年11月

声明:本文来自托马斯和他的朋友们,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。