现代网络危机可谓包罗万象。企业想要阻止导致其业务停顿、声誉受损、价值贬值的安全事件,需要调动所有员工做全面、实时、动态的响应。因此,企业需要培养和发展一个更具开放思维、更有弹性、更敏捷的网络安全团队。因为伴随一系列全新因素的出现,今天被奉为神圣的安全计划,不一定能够应对明天的威胁。

据安全机构immersivelabs的调查数据显示,效率超过90%的安全响应活动平均有11人参与,这表明网络安全参与人员的广度会影响响应效率;在应对网络危机时,教育培训机构比其他组织更重视团队协作,其参与人数(21名)是第二名(咨询技术,7名)的三倍;在网络安全团队处置危机效率方面,表现较差的是医疗保健行业,得分仅为18%,明显低于制造业(85%);金融和政府这两个利益相关者群体复杂且监管负担沉重的重点行业,得分为45%和64%,略好于医疗保健行业。

各行业的网络危机应对效率

建立更有弹性的网络安全团队

持续演进的网络威胁将攻击者的能力扩展到极限——每个威胁都在多个阶段执行,并针对组织的不同部分。大型组织面临的网络威胁挑战复杂且任务艰巨。虽然每个组织拥有和所需的网络安全知识、技能和判断力存在很大差距,但都可以从第一步理解数据开始开展相关工作。

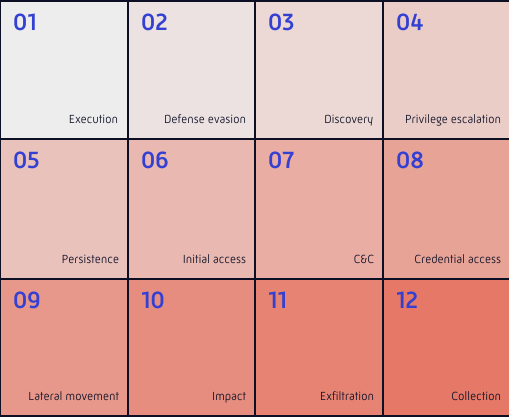

大型组织网络安全团队选择的能力类型,从1-12受欢迎度递减

上图向我们展示了大型组织中的网络安全团队更倾向于具备哪些MITRE能力,其中较受欢迎的是执行能力,其次是防御逃逸、发现、特权升级、持久性、初始访问、命令与控制(C&C)、凭据访问、横向移动、影响、数据渗出、信息收集能力等。

总的来说,网络安全团队似乎更愿意了解被入侵的过程,而非那些与攻击后果有关的技术。

数据显示,了解代码如何运行的执行能力比数据收集或数据渗出(在攻击链的下游)更受欢迎。在这些特定技能中,最重要的是理解代码执行的基本原则,比如编写脚本和理解命令行接口等。

虽然以妥协为重点的技能更受欢迎,但也需要更长的时间来掌握,其中,初始访问用时最长,紧随其后的是特权提升、持久性、发现、防御逃逸、执行、凭据访问、横向移动。相比之下,信息收集、C&C、数据渗出和影响的时长低于平均水平,只需10多分钟。

完成MITRE能力的时长分布,1最短,12最长

数据显示,大型组织内部网络安全团队平均需要3个多月(96天)的时间来开发防御网络入侵威胁所需的技能。大型机构的安全团队平均花费6个月(204天)的时间才能掌握一种新型破坏性威胁——流行邮件传输代理Exim中的一个关键、被积极利用的漏洞,导致410万个系统可能受到攻击。

国家关键基础设施提供者在学习网络威胁防御技能时耗时最长。其中基础设施和交通行业平均耗时超过4个月(137天),这是最快速度(休闲娱乐,65天)的两倍之多。

在培养员工网络防御能力方面,娱乐、电子商务和媒体等以数字为核心的行业,明显优于其他行业;政府机构和金融服务这两个更成熟的行业表现也不错;有趣的是,基于传授知识业务模型的咨询行业居然在这方面排名落后。

提升人的安全能力,保护应用程序

软件漏洞直接导致了最近引人注目的安全问题——Log4j和SolarWinds仅是其中较为突出的两个案例。许多组织中存在的文化缺失和知识鸿沟,进一步加剧了应用程序安全风险。因此,企业需要不断加强企业文化建设、弥补知识鸿沟,激发人类潜能以保护网络安全,特别是应用程序安全。在这一过程中,首先需要了解开发团队希望保护哪些语言,它可以提供关于应用程序安全知识、技能等方面的指导,以进一步了解企业的网络弹性。

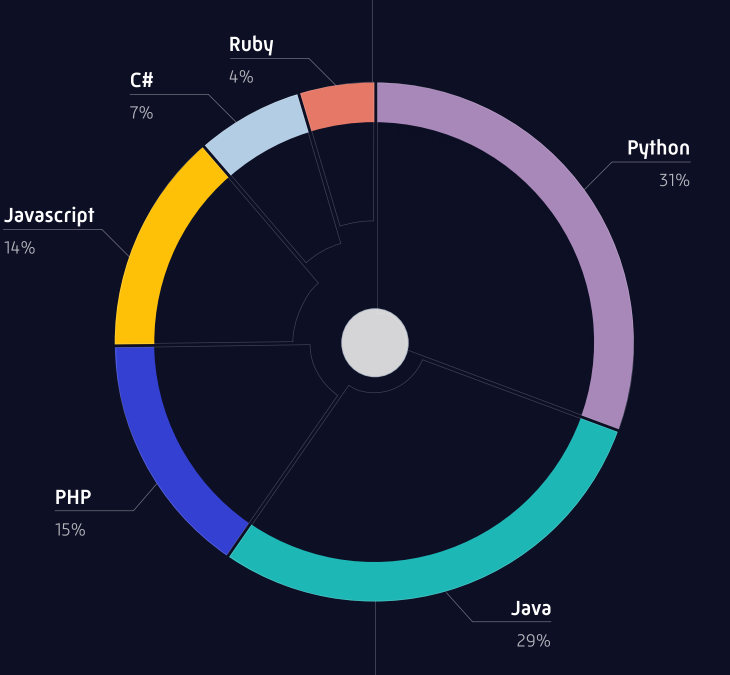

开发团队更希望保护的语言占比

研究显示,从整体看,组织更关心python(31%)和Java(29%)开发语言相关的安全问题,使用这些语言进行安全开发的数量是PHP(15%)的两倍。相比之下,Ruby和c就不那么受欢迎了,分别只占比4%和7%。

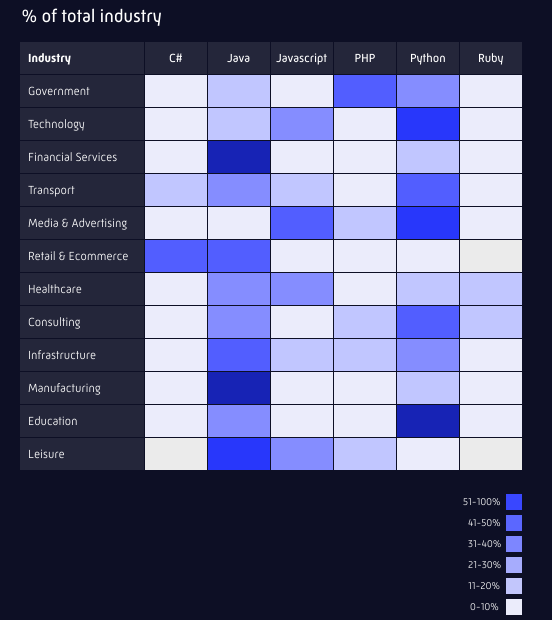

按行业分析各种开发语言的占比

按行业分析,金融服务和制造业非常倾向于Java,分别有58%和62%的应用程序安全功能都是用Java语言编写的,是python语言的3倍多;而政府更倾向于于用PHP语言编写。

其次,安全人员需要多长时间才能掌握应用程序安全知识、技能等,成为衡量企业网络弹性的重要因素。数据显示,平均而言,应用程序安全团队人员掌握相关技能的速度要快于传统网络安全团队。事实上,78%的应用程序安全功能开发速度超过了预期,与此形成鲜明对比的是,仅有11%的传统网络安全团队超出预期。

在按部门分析,出现了一些有趣的趋势。数据显示,以高度数字化转型而闻名的金融服务机构耗时较长,比预期完成时间慢了近3分46秒,比制造业慢了10分钟。

未来的网络安全人员具备哪些知识和技能?

人类网络安全能力缺失是有案可查的,不管是专业人士,还是其他人员都会缺乏某一方面的知识、技能和判断力。

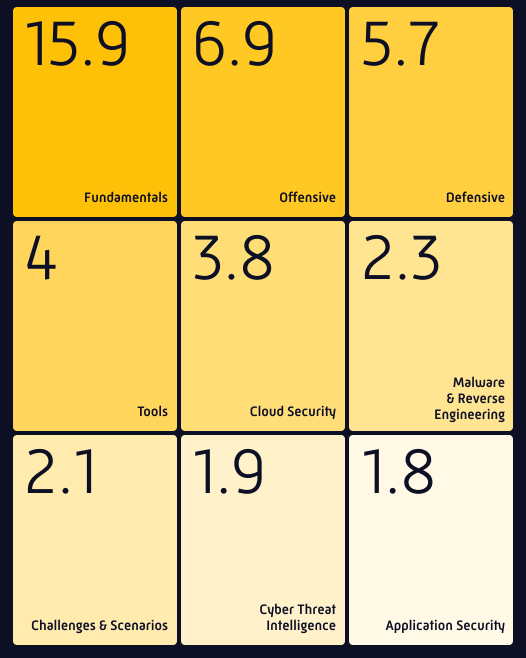

随着万物互联时代的开启,如何确保互联设施不会被恶意行为者滥用成为棘手问题,这需要不断提升人的能力。研究发现,相对于特定技能,网络安全人员更想学习基础知识,如了解安全意识和管理、风险和合规等核心概念。

网络安全人员在各项技能中的参与度得分

除基础知识之外,网络安全人员参与度较高的是红队/进攻性技能,平均参与度为6.9。其中,基础设施攻击和侦察两种能力占所有进攻性技能的73%。这也再次印证前面提及的网络安全人员更加关注入侵起始点的论点。此外,应用程序安全技能的参与度较低,只有进攻性网络安全技能的1/4,考虑到不安全软件是导致2021年一些大规模网络入侵的原因,这突显出该行业未来可能会面临的一个问题。

研究还指出,未来的网络安全人才在保护云环境方面略微领先于其他专业人员。

结语

实现真正的网络弹性无疑是困难的。一连串的勒索攻击和供应链攻击都证明了这一点。然而,在网络安全世界中,弹性比以往任何时候都更加重要。虽然保护和防御的能力仍然不可或缺,但这还远远不够。面对当今包罗万象、不断演变的威胁场景,需要将网络风险策略深入到整个组织,同时还要保持敏捷性。网络弹性不再仅仅是让网络安全团队的事情,而是关乎企业整个团队的事情。要实现这一目标,就需要整个组织的网络知识、技能和判断得到持续发展。

原文链接

http://www.immersivelabs.com/wp-content/uploads/2022/05/cyber-workforce-benchmark-2022-immersive-labsfinal.pdf

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。